Los especialistas en seguridad informática consideran que las amenazas de seguridad más peligrosas son aquellas que reciben actualizaciones constantes. Un ejemplo de ello es el troyano bancario Qbot (también conocido como Qakbot y Pinkslipbot), que lleva más de diez años causando estragos gracias a que sus desarrolladores lo actualizan continuamente. Qbot cuenta con múltiples características maliciosas, entre las que destacan:

- Robo de información de los sistemas infectados (direcciones email, contraseñas, detalles bancarios, etc.)

- Instalación de otras variantes de malware

- Conexión con los controladores del malware para realizar transacciones bancarias desde la IP de la víctima

- Secuestro de conversaciones vía email legítimas para propagar la infección a otros usuarios

En marzo pasado, los especialistas de Check Point Research detectaron una campaña de ataque empleando Qbot que se extendió hasta el mes de junio; tal como previeron los expertos, los operadores de esta campaña pausaron sus actividades (presuntamente para llevar a cabo ataques posteriores), no obstante, estos hackers volvieran a aparecer de forma imprevista menos de un mes después del hiato.

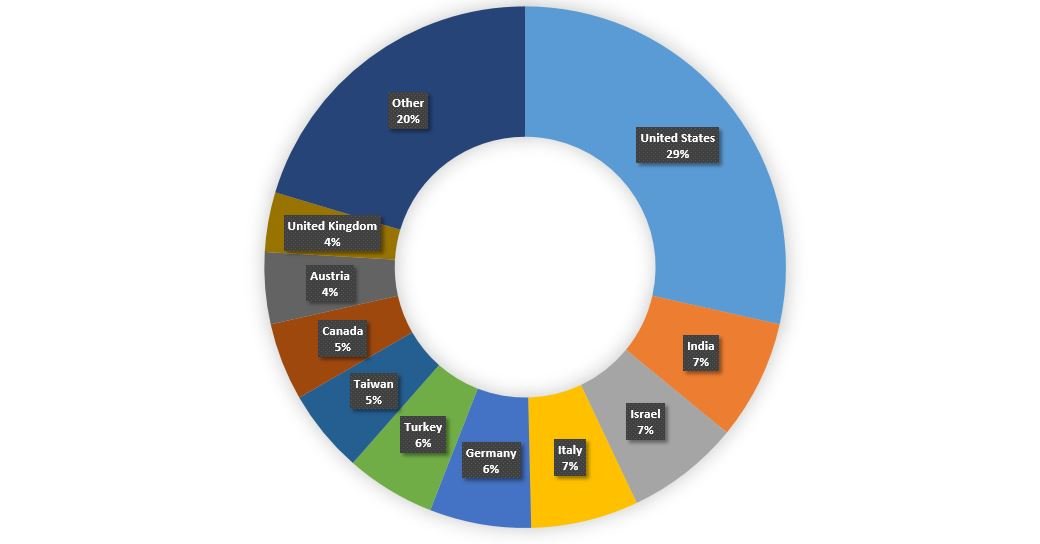

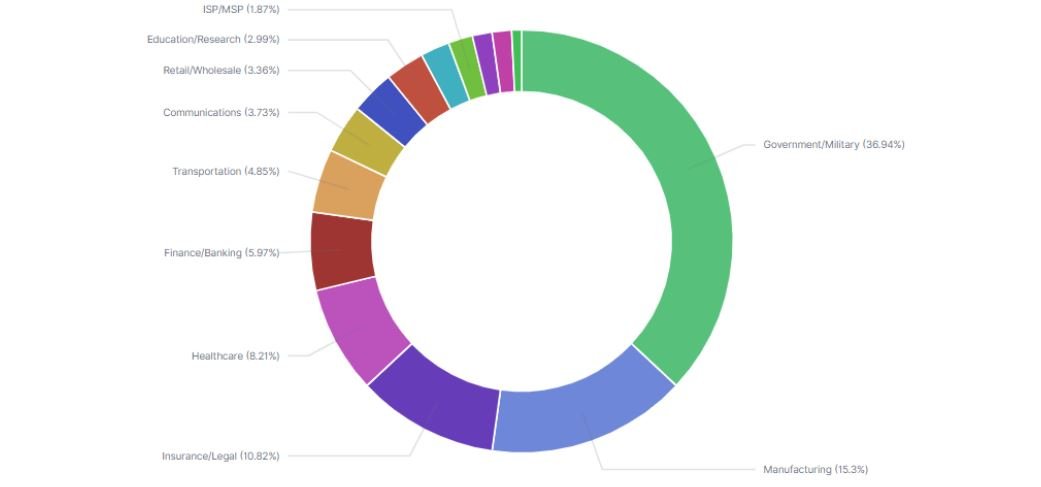

A finales de julio los expertos detectaron el regreso de Emotet, uno de los troyanos más peligrosos de la actualidad, con el que lograron infectar alrededor del 5% de las compañías a nivel mundial. En algunas de estas infecciones también se detectó una versión actualizada de Qbot, la cual contenía una nueva infraestructura de comando y control, además de técnicas actualizadas para la propagación del malware. La mayoría de estas infecciones fueron detectadas en Estados Unidos y Europa, afectando principalmente a organizaciones públicas, milicia, manufactura, entre otras, mencionaron los expertos de Check Point Research.

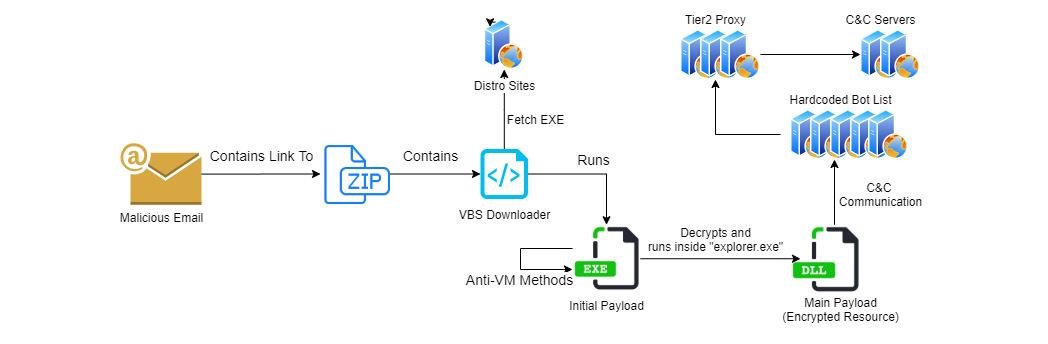

A pesar de las múltiples actualizaciones que recibió este troyano, los especialistas consideran que la etapa más importante del proceso de infección sigue siendo el uso de correos electrónicos maliciosos. A continuación se muestra un diagrama que describe el proceso de infección de esta nueva variante de Qbot:

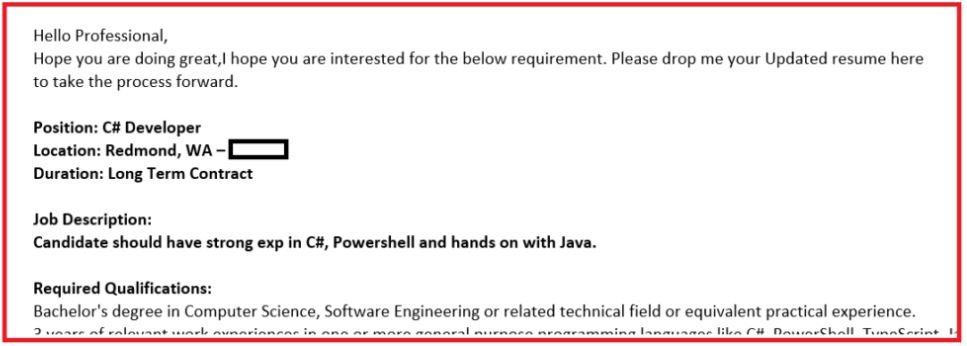

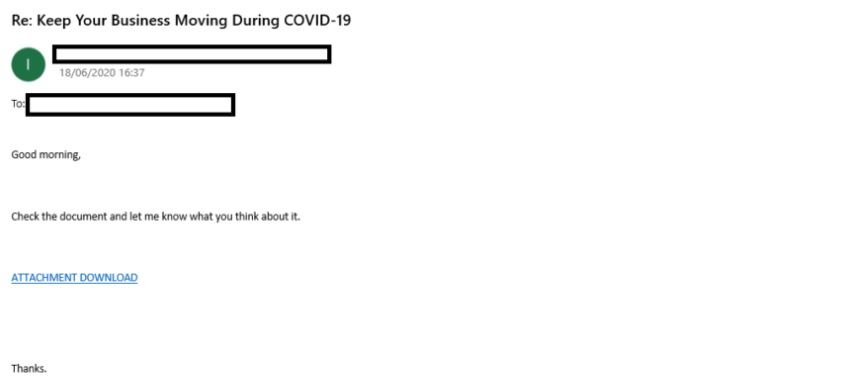

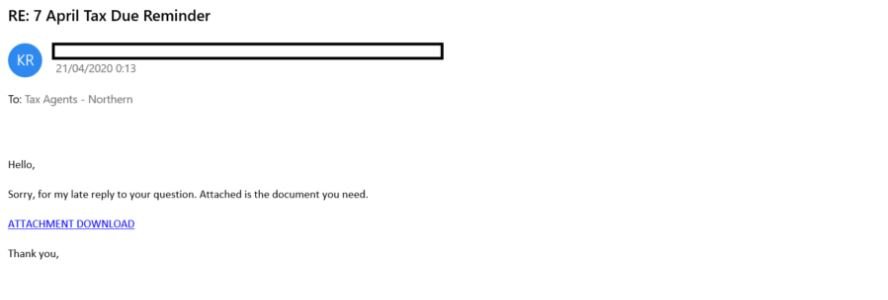

Aunque a simple vista el uso de emails maliciosos no parece mostrar algo innovador, los expertos detectaron que los operadores de esta campaña eran capaces de secuestrar conversaciones de correo electrónico (como se menciona al inicio). Al parecer, las conversaciones pueden ser secuestradas usando “Email Collector“, un módulo recientemente añadido a Qbot. Las siguientes imágenes muestran ejemplos de los correos electrónicos maliciosos:

Como puede apreciarse, estos mensajes contienen una URL que redirige a los usuarios a un ZIP con un archivo de Virtual Basics Script (VBS) malicioso. Los expertos detectaron cientos de URLs diferentes usadas en esta campaña, la mayoría de ellas redirige a sitios de WordPress comprometidos o bien creados específicamente para estos fines.

A pesar de que no pareciera una campaña de hacking sofisticada, la nueva versión de Qbot cuenta con peligrosas capacidades que podrían poner en riesgo la infraestructura informática de cualquier organización, por lo que las compañías deberán permanecer alertas ante cualquier intento de ataque.

El cargo El troyano bancario Qbot recopila mensajes de correo electrónico en Outlook para obtener datos confidenciales apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario