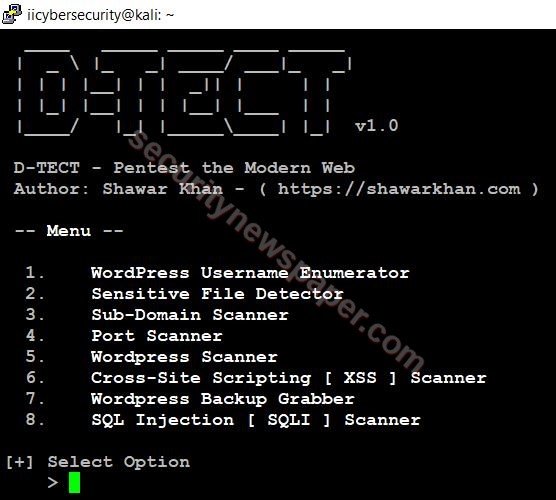

D-tect es una herramienta de recopilación de información, muy útil en la primera etapa de pruebas de penetración para aplicaciones web. Con esta herramienta, podemos obtener el nombre de usuario de la aplicación web, la detección de datos confidenciales, el escáner de subdominios, el escaneo de puertos, el escáner de WordPress, las vulnerabilidades XSS, inyección SQL y la copia de seguridad de WordPress Grabber, mencionan los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

INSTALACIÓN

Use este tutorial para instalar la herramienta de piratería completa en su máquina Kali

PASOS DE EJECUCION

- Use el comando python d-tect.py para detectar la herramienta

- Hemos lanzado la herramienta correctamente

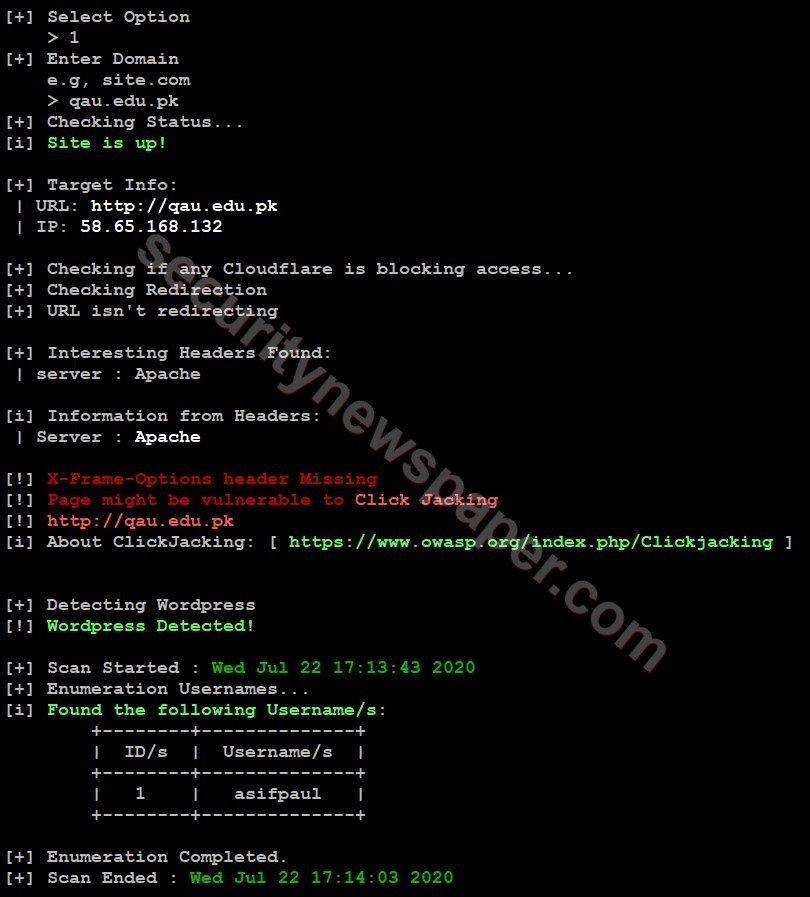

Enumeración de nombre de usuario: ahora, esta opción encontrará un nombre de usuario válido de WordPress para el sitio web objetivo. De la misma manera, identificará la dirección IP y el nombre del servidor.

- Elija la opción 1 e ingrese al sitio web objetivo

- Obtuvimos el nombre de usuario exitosamente

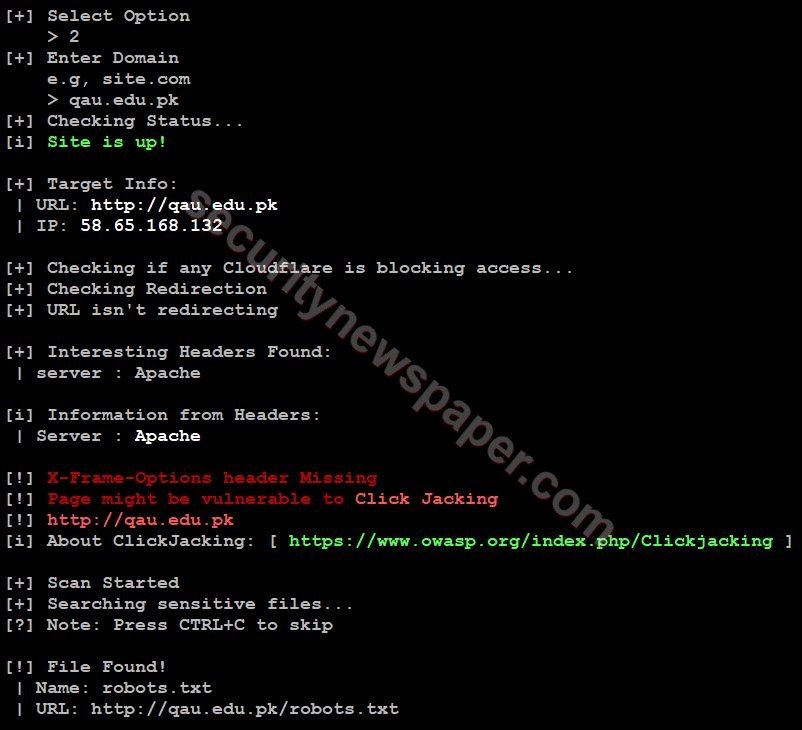

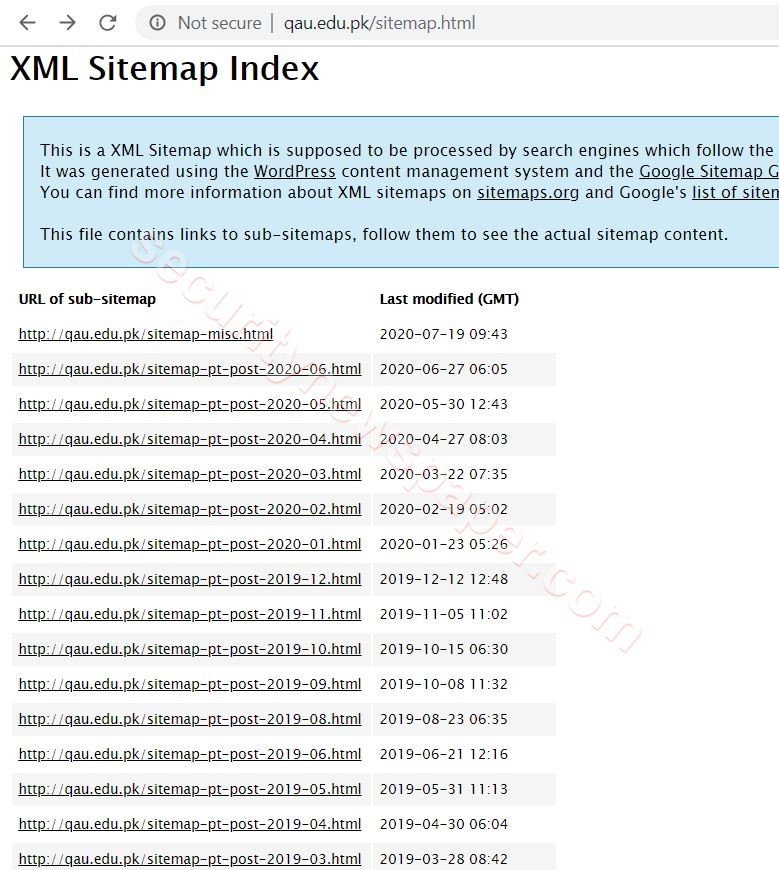

Detector de archivos confidenciales: esta opción descubrirá los datos confidenciales en el sitio web objetivo.

- Elija la opción 2

- Obtuve con éxito el archivo confidencial

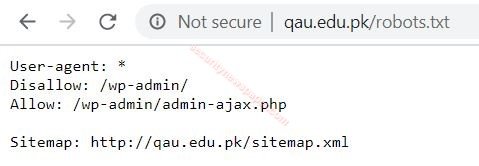

- Ahora, abramos este archivo en el navegador para ver los datos

- Abra esta URL del mapa del sitio en el navegador para ver los datos

- Aquí obtuvimos las URLS HTML del sitio web objetivo

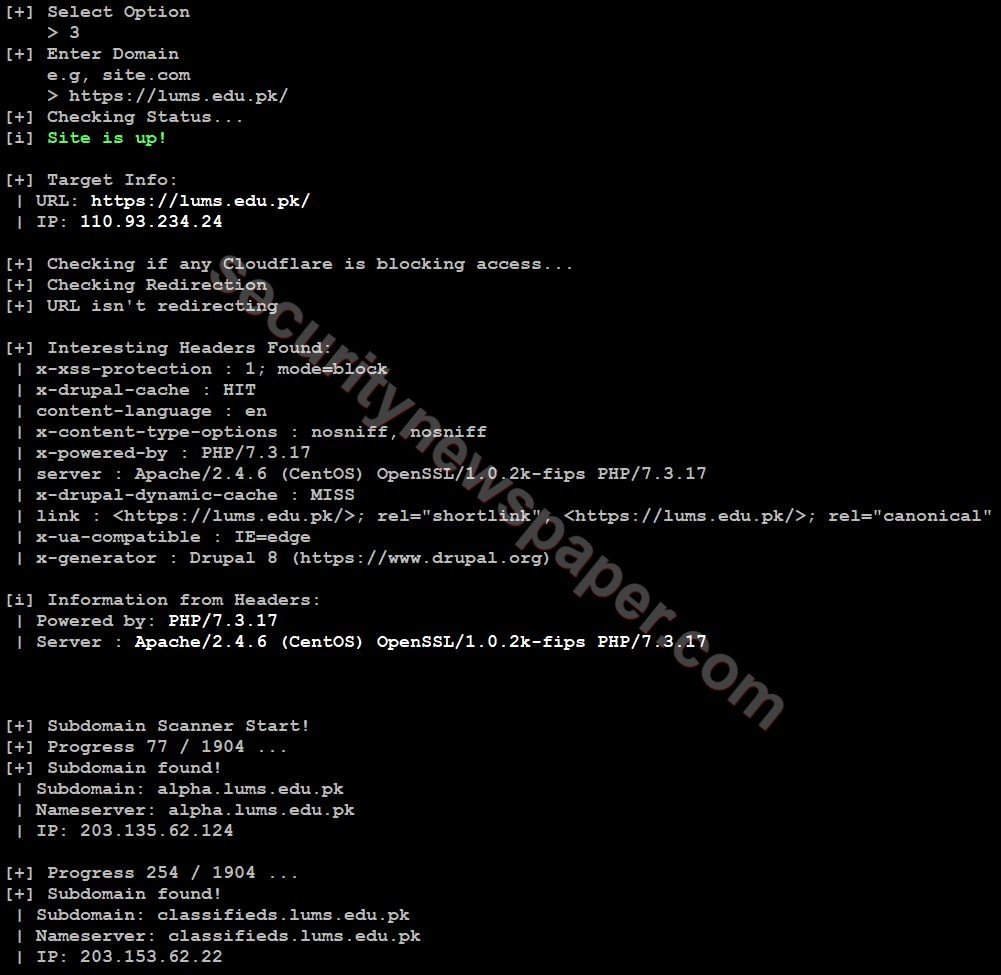

Sub-Domain Scanner: esta opción enumerará todos los subdominios con la dirección IP y el nombre del servidor del sitio web objetivo

- Elija la opción 3

- Obtuvimos con éxito los detalles del subdominio

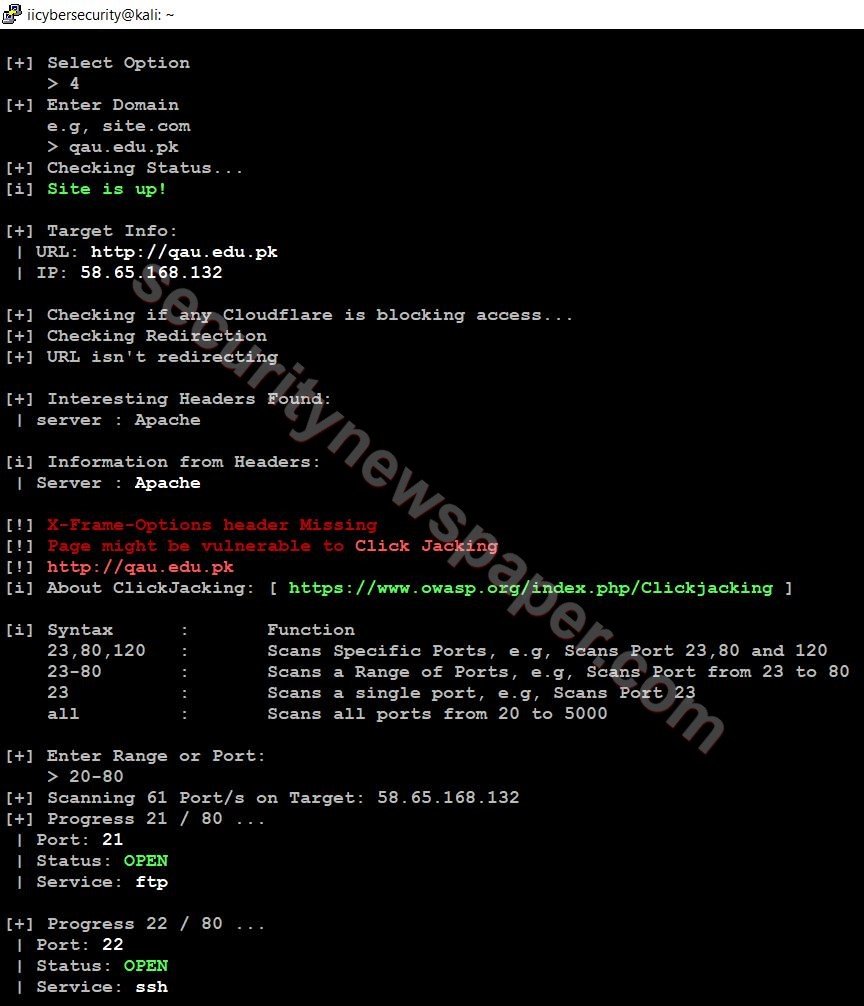

Port Scanner: esta opción enumerará los puertos abiertos en el sitio web objetivo

- Ingrese el sitio web objetivo y el rango de puertos

- Obtuvimos con éxito el puerto y los servicios abiertos

CONCLUSIÓN

Como vimos, la herramienta D-tect puede obtener detalles confidenciales de la aplicación web y ayudarnos a descubrir las vulnerabilidades en la aplicación web objetivo.

El cargo D-TECT – PENTESTING PARA APLICACIONES WEB MODERNAS apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario