INTRODUCCIÓN

Todos los pentesters quieren un marco que les permita acceder a todas las herramientas de pentesting en una sola consola, lo que facilitaría su trabajo. Hay muchos marcos de pentesting disponibles en Internet hoy en día, pero aquellos con naturaleza modular son los mejores.

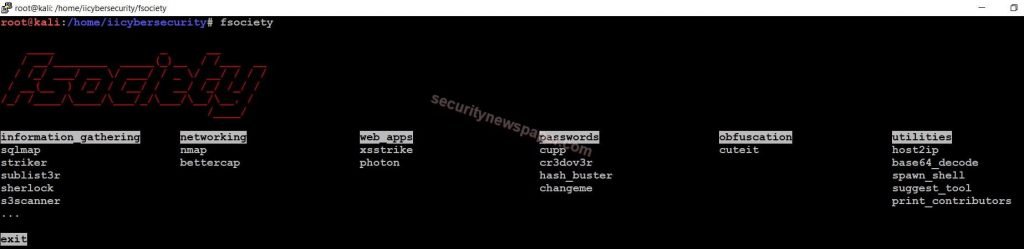

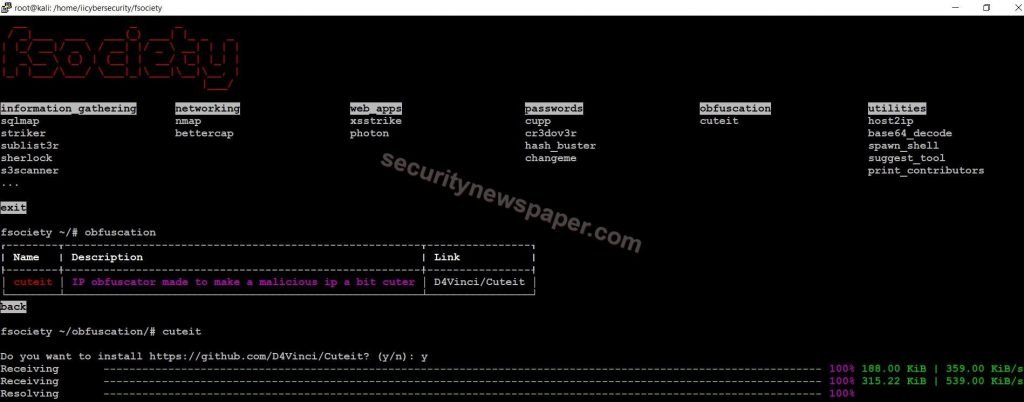

Fsociety es una herramienta de pentesting modular con múltiples módulos como recopilación de información, ataque de contraseña, redes, aplicación web, ofuscación y utilidades. Debajo de cada módulo hay más herramientas de piratería. Los investigadores de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) también utilizan este tipo de marcos de pentesting modulares. Ahora, no necesita recordar el comando, simplemente puede ejecutarlo eligiendo las opciones requeridas. Al usar esta herramienta, podemos reducir el tiempo para ejecutar la prueba con los mejores resultados.

ENTORNO

- Sistema Operativo: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use el comando pip install fsociety para instalar la herramienta

Requirement already satisfied: fsociety in /usr/local/lib/python3.8/dist-packages (3.2.3) Requirement already satisfied: requests in /usr/local/lib/python3.8/dist-packages (from fsociety) (2.23.0) Requirement already satisfied: rich in /usr/local/lib/python3.8/dist-packages (from fsociety) (2.2.3) Requirement already satisfied: gitpython in /usr/local/lib/python3.8/dist-packages (from fsociety) (3.1.3) Requirement already satisfied: chardet<4,>=3.0.2 in /usr/lib/python3/dist-packages (from requests->fsociety) (3.0.4) Requirement already satisfied: urllib3!=1.25.0,!=1.25.1,<1.26,>=1.21.1 in /usr/local/lib/python3.8/dist-packages (from requests->fsociety) (1.25.8) Requirement already satisfied: idna<3,>=2.5 in /usr/local/lib/python3.8/dist-packages (from requests->fsociety) (2.9) Requirement already satisfied: certifi>=2017.4.17 in /usr/local/lib/python3.8/dist-packages (from requests->fsociety) (2019.11.28) Requirement already satisfied: colorama<0.5.0,>=0.4.0 in /usr/local/lib/python3.8/dist-packages (from rich->fsociety) (0.4.3) Requirement already satisfied: commonmark<0.10.0,>=0.9.0 in /usr/local/lib/python3.8/dist-packages (from rich->fsociety) (0.9.1) Requirement already satisfied: pygments<3.0.0,>=2.6.0 in /usr/local/lib/python3.8/dist-packages (from rich->fsociety) (2.6.1) Requirement already satisfied: typing-extensions<4.0.0,>=3.7.4 in /usr/local/lib/python3.8/dist-packages (from rich->fsociety) (3.7.4.2) Requirement already satisfied: pprintpp<0.5.0,>=0.4.0 in /usr/local/lib/python3.8/dist-packages (from rich->fsociety) (0.4.0) Requirement already satisfied: gitdb<5,>=4.0.1 in /usr/local/lib/python3.8/dist-packages (from gitpython->fsociety) (4.0.5) Requirement already satisfied: smmap<4,>=3.0.1 in /usr/local/lib/python3.8/dist-packages (from gitdb<5,>=4.0.1->gitpython->fsociety) (3.0.4)

- Luego, use el comando pip install –upgrade fsociety para actualizar la herramienta

- Ahora, simplemente use el siguiente comando para iniciar la herramienta

- Fsociety

- La herramienta ha sido lanzada con éxito

- En la imagen de arriba vemos 6 módulos con 20 herramientas diferentes

RECOPILACIÓN DE INFORMACIÓN

La recopilación de información también se llama footrprint. Utilizamos este módulo en la primera etapa de las pruebas de penetración para recopilar los detalles necesarios sobre el objetivo para realizar un ataque o para asegurar el dispositivo, de modo que ningún hacker pueda comprometerlo.

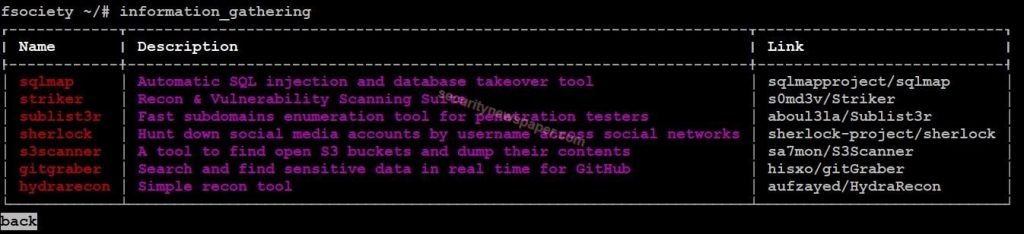

- Ahora, escriba information_gathering para ver sus herramientas

En este módulo tenemos 7 herramientas diferentes:

- SQLMap: Esta es una herramienta de inyección automática de SQL. Utilizamos esta herramienta para descubrir vulnerabilidades en un sitio web y robar datos confidenciales. Esta es una herramienta de pentesting de código abierto

- Striker: Una herramienta de recopilación de información y escaneo de vulnerabilidades para sitios web. Esta herramienta recopilará puertos abiertos, direcciones de correo electrónico, registros DNS, direcciones IP, servidores y sistemas operativos

- Sublist3r: Esta es una herramienta de enumeración de subdominios. Esto recopilará todos los subdominios de diferentes motores de búsqueda como Bing, Google, Yahoo. Esta herramienta se basa en el lenguaje python

- Ahora, tomemos una herramienta para entender su funcionamiento

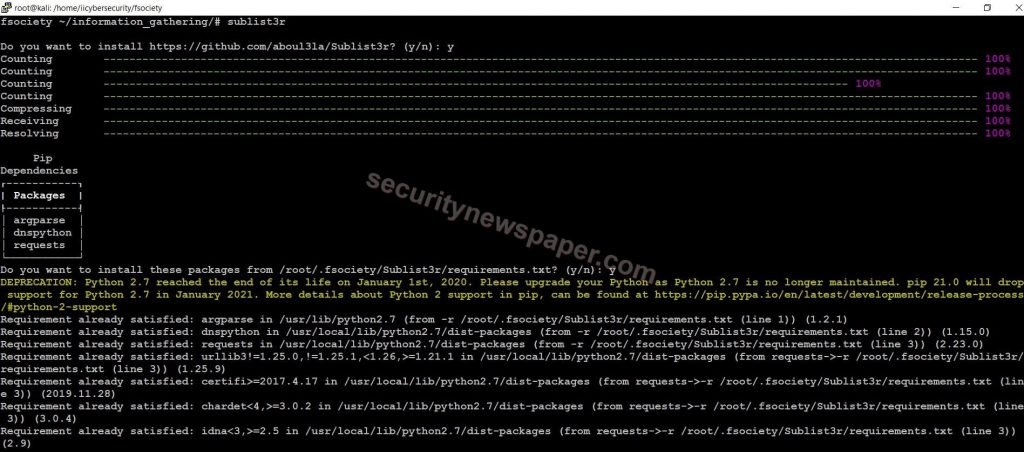

- Escriba sublist3r para iniciar la herramienta

- Después de escribir el comando, esto descargará e instalará las dependencias de la herramienta

- Luego lanzará la herramienta

- Aquí, ingrese el nombre de dominio

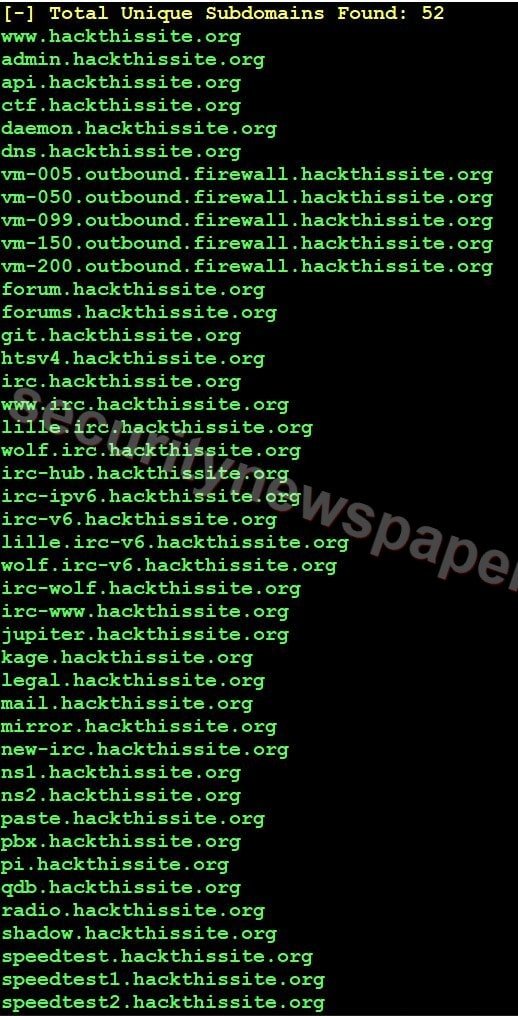

- La herramienta comenzará a buscar en los subdominios mediante motores de búsqueda y, por último, la herramienta mostrará los resultados

Aquí, tenemos los 52 subdominios únicos

- Sherlock: Es una herramienta de recopilación de información, utilizamos esta herramienta para recopilar el nombre de usuario de los diferentes sitios web de redes sociales. También podemos realizar ataques de ingeniería social usando esto

- S3scanner: S3scanner se utiliza para recopilar los datos de Amazon s3 simplemente especificando el nombre de dominio. Después de completar el escaneo, almacena los resultados en un archivo de texto

- Gitgraber: Esta herramienta se utiliza para recopilar información confidencial de los diferentes sitios web / servicios en línea como Google, Amazon, Paypal, Github, Facebook, Twitter. Utilizamos esta herramienta en el entorno del tiempo

- Hydrarecon: Esta es una herramienta de reconocimiento simple. Usamos esto para recopilar el dominio en vivo, subdominios, escaneo de puertos abiertos

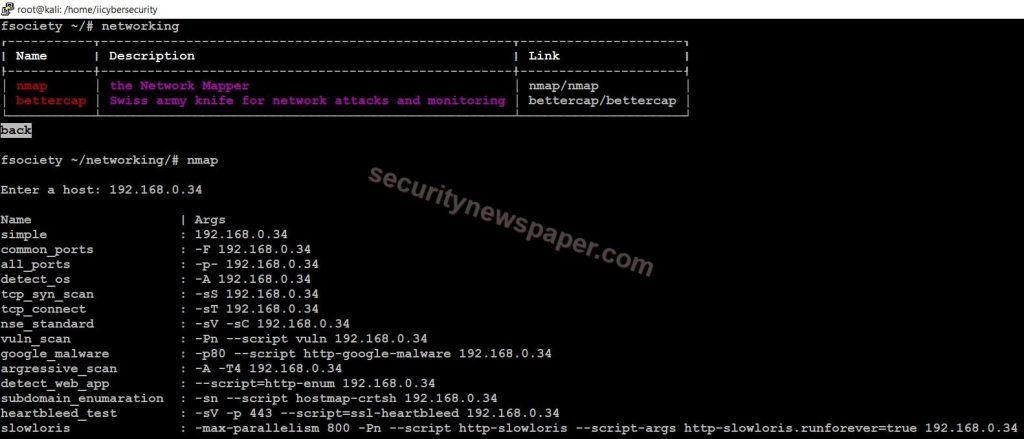

REDES

- En este módulo tenemos 2 herramientas diferentes

- Escriba networking para usar el módulo

- Luego escriba Nmap para iniciar la herramienta

- Aquí tenemos que ingresar la dirección de host en la IP que queremos escanear

- La herramienta Nmap muestra algunas opciones relacionadas con el escaneo

- Aquí tenemos que seleccionar la opción para escanear el objetivo

- En los resultados, encontramos puertos abiertos y una vulnerabilidad en la máquina objetivo

- CVE-2014-3566: OpenSSL utiliza el protocolo SSL 3.0 a 1.0.1i y otros productos usan relleno CBC no determinista, lo que facilita el despliegue de un ataque Man-in-The-Middle (MiTM). Mediante un ataque de relleno, los hackers pueden obtener datos en texto sin formato

- Como Nmap es muy ruidoso, también puede crear sus scripts personalizados en el nivel inicial del pentesting, mencionan los investigadores de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS)

Bettercap: Esta es una poderosa herramienta de hacking. Con esta herramienta podemos realizar un ataque MiTM a través de HTTP, HTTPS y TCP. A través de este hack se puede monitorear el tráfico en tiempo real y puede robar cualquier credencial de inicio de sesión y otros datos confidenciales.

APLICACIONES WEB

- XSStrike: Usamos esto para recopilar información y también puede encontrar vulnerabilidades como DOM y XSS en la página web

- Photon: Photon se utiliza para rastrear el sitio web y puede recopilar las URL con los parámetros. Esta herramienta está completamente construida en lenguaje python

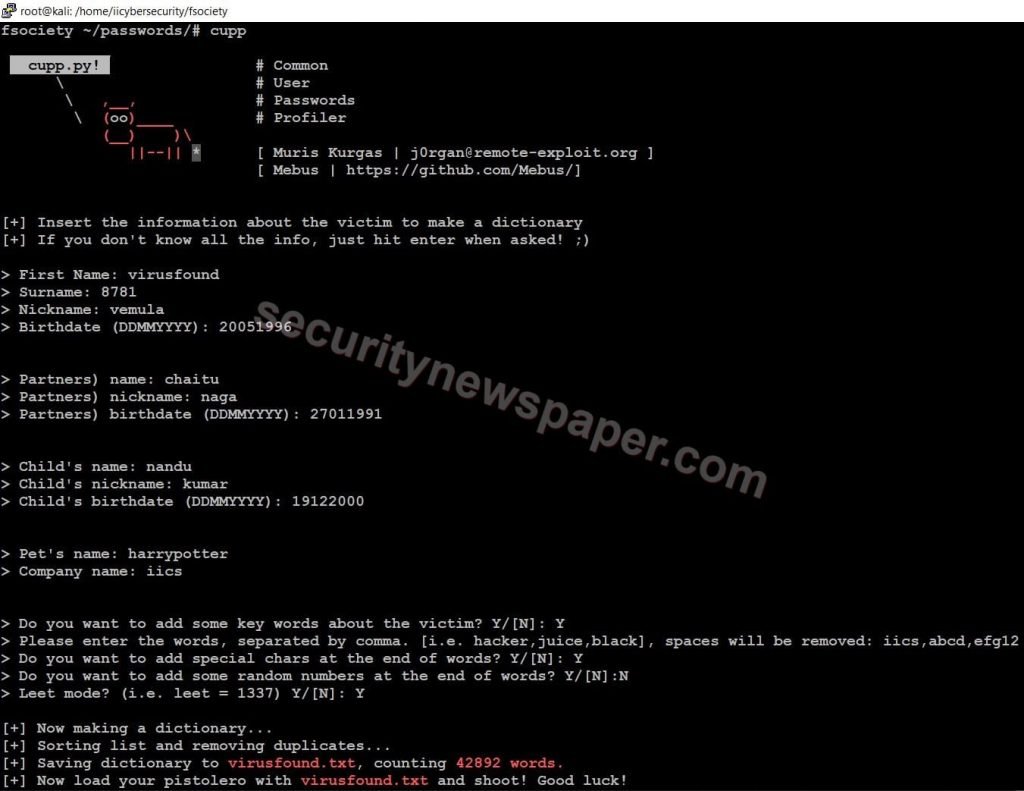

CONTRASEÑAS

Cupp: la herramienta de hacking Cupp se utiliza para descifrar el nombre de usuario y contraseña de cualquier página web mediante una lista de palabras (wordlist).

- A continuación, use el comando cupp para iniciar la herramienta

- Ahora, ingrese los detalles sobre la víctima para crear una lista de contraseñas

- Después de proporcionar los detalles, la herramienta generará la lista de contraseñas

- Aquí, vamos 42892 word y como virusfound.txt

- cr3dov3r: Esta es una herramienta de código abierto utilizada para encontrar las credenciales de inicio de sesión de una dirección de correo electrónico específica; cr3dov3r usa la clave API de haveibeenpwned para verificar las filtraciones de la dirección de correo electrónico proporcionada. Los intentos de inicio de sesión de este intento en algunos sitios web como google, Github, eBay, Facebook, Twitter, etc.

- Hash Buster: Esta herramienta se utiliza para convertir la función hash a texto sin formato

OFUSCACIÓN

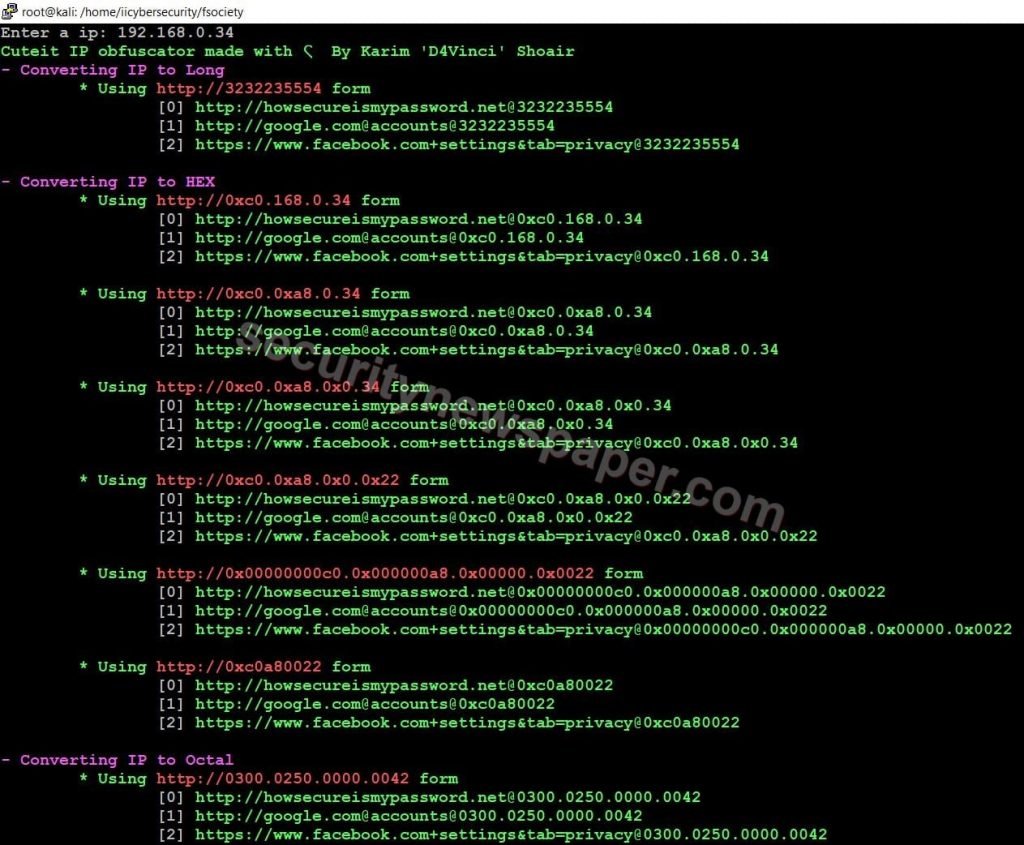

Cuteit: El objetivo principal de esta herramienta es convertir la dirección IP maliciosa en URL. Esta herramienta se basa en el lenguaje python.

- Escriba esta ofuscación de comando para seleccionar el módulo y escriba cuteit para iniciar la herramienta

- Después de usar el comando cuteit, elija la opción y (SÍ) para clonar la herramienta

- Aquí, la herramienta se instaló correctamente. Luego tenemos que ingresar la dirección IP maliciosa para convertir en URL

- Con éxito obtuvimos las URL

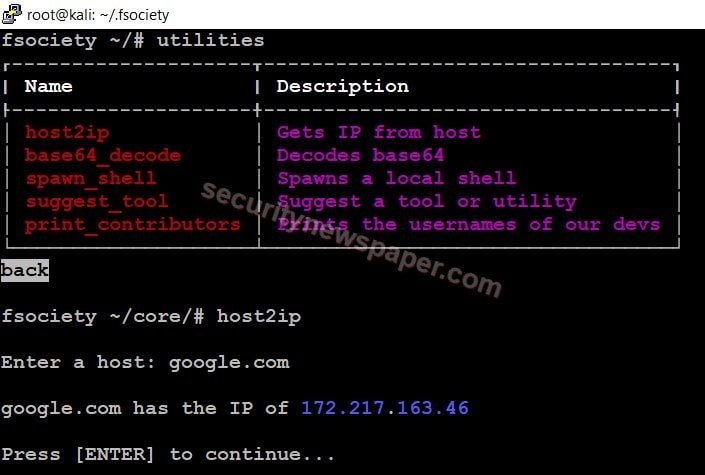

UTILIDADES

Host To IP: como sabemos, cada sitio web tiene una dirección IP. Esta herramienta muestra la dirección IP del host especificando el nombre del host.

- Aquí, tenemos la dirección IP de Google

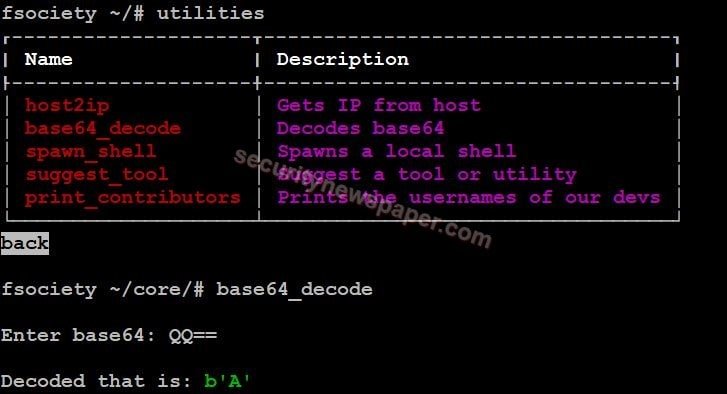

- Base64 Becode: decodifica la base64

- La decodificamos con éxito

CONCLUSIÓN

Aquí, vimos todo el módulo de prueba de penetración con diferentes herramientas. Es fácil para los pentesters realizar su trabajo con facilidad.

El cargo EL KIT COMPLETO DE PENTESTING CON 20 HERRAMIENTAS apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario