El uso masivo de dispositivos de Internet de las Cosas (IoT) ha generado nuevos problemas de seguridad. Un equipo de especialistas en redes y seguridad informática ha revelado el hallazgo de una vulnerabilidad crítica en el protocolo central con el que operan millones de dispositivos IoT.

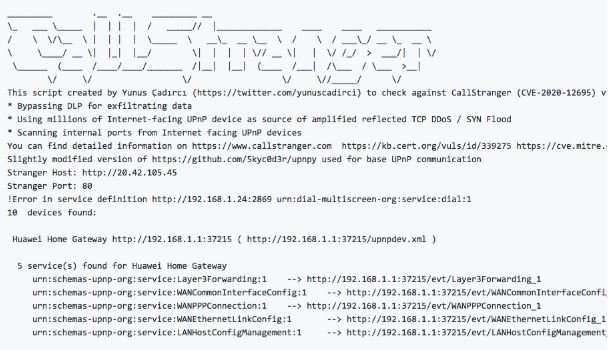

La vulnerabilidad fue nombrada “CallStranger”, y su explotación permitiría a los actores de amenazas secuestrar dispositivos conectados a Internet para utilizarlos en ataques de denegación de servicio (DDoS). Además, los hackers pueden explotar esta falla en otros ataques que involucren la omisión de algunas soluciones de seguridad y acceder a las redes internas de una organización objetivo con fines maliciosos.

Los expertos en redes y seguridad informática que descubrieron la falla publicaron un sitio web para aportar mayores detalles técnicos sobre CallStranger. En esta página, los investigadores afirman que esta falla afecta a Universal Plug And Play (UPnP), un conjunto de protocolos empleados por la gran mayoría de los dispositivos inteligentes.

UPnP permite que a los dispositivos IoT identificarse entre sí en las redes locales y después de establecer conexiones para el intercambio de datos, conexiones, e incluso trabajar entre conexiones de una forma muy sencilla.

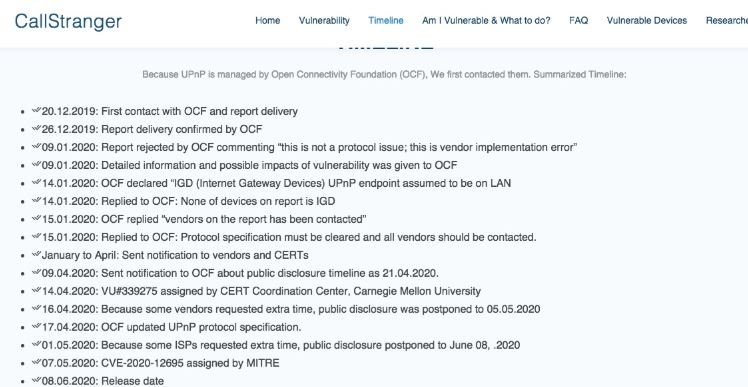

Acorde a los especialistas en redes y seguridad informática, los protocolos UPnP han existido por casi veinte años, pero desde 2016 su desarrollo es operado por Open Connectivity Foundation (OCF) en un esfuerzo por estandarizar su funcionamiento para todos los dispositivos IoT existentes.

Debido a su amplio uso, una vulnerabilidad en esta tecnología podría traer consecuencias desastrosas. Hace algunos meses, un investigador reveló una vulnerabilidad que habría permitido a los actores de amenazas enviar paquetes TCP a un dispositivo remoto con un valor de encabezado de devolución mal formado en la función SUSCRIBIR de UPnP.

Los actores de amenazas podrían haber abusado de estos encabezados mal formados para tomar control de cualquier dispositivo con conexión a Internet y soporte UPnP, como cámaras de seguridad, impresoras, enrutadores, entre otros.

En este ataque, los actores de amenazas se dirigen contra la interfaz de Internet de los dispositivos vulnerables, aunque el código malicioso se ejecuta en la función UPnP, que por lo general se ejecuta sólo en puertos internos. El ataque podría emplearse para esquivar soluciones de seguridad (como firewall o antivirus) y realizar escaneos completos de la red objetivo.

OFC fue notificada hace algunos meses, por lo que los protocolos UPnP ya han sido actualizados. Aunque las correcciones se lanzaron el 17 de abril, algunos fabricantes podrían demorar en actualizar sus sistemas, por lo que se recomienda a los administradores de dispositivos IoT en entornos empresariales verificar el estado de sus actualizaciones.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

El cargo Miles de millones de dispositivos con Universal Plug and Play vulnerables debido a fallas en el protocolo. Ningún dispositivo es seguro apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario