Especialistas en servicios de seguridad informática mencionan que los desarrolladores de OpenSSL Project han lanzado una actualización de seguridad de OpenSSL para corregir una vulnerabilidad severa; identificada como CVE-2020-1967, la explotación de esta vulnerabilidad permitiría desplegar actividades maliciosas como la denegación de servicios (DDoS). Esta es la primera vulnerabilidad corregida por OpenSSL en 2020.

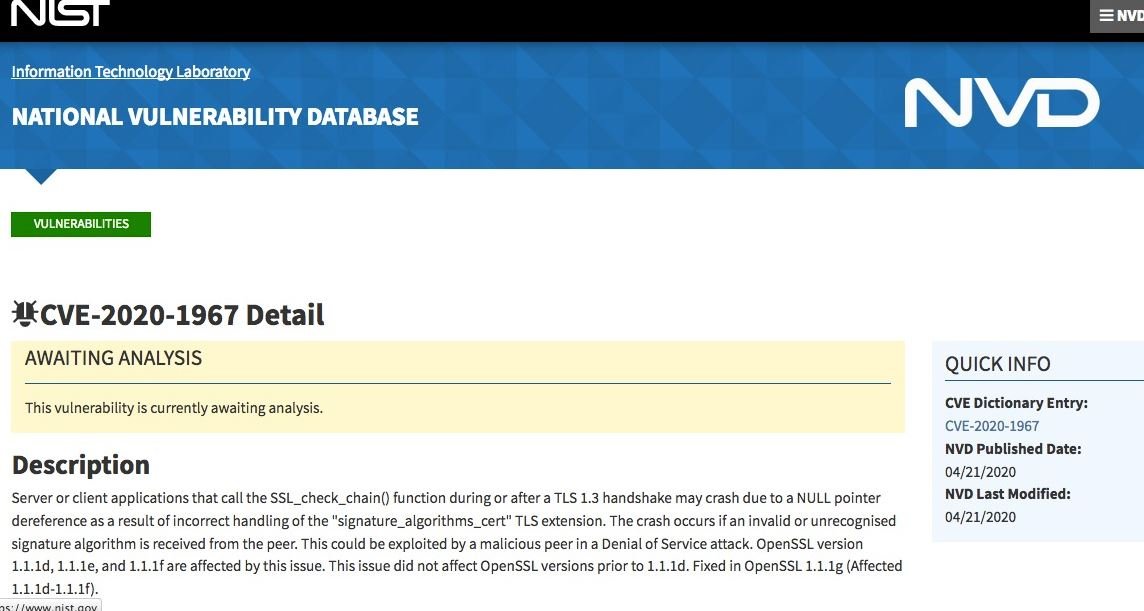

En el reporte de los desarrolladores se menciona que esta vulnerabilidad es un error de segmentación en la función SSL_check_chain: “Las aplicaciones de servidor o cliente que llaman a la función SSL_check_chain durante o después de un protocolo de enlace TLS 1.3 pueden bloquearse debido a una desreferencia de puntero NULL como resultado de un manejo incorrecto de la extensión TLS”, menciona OpenSSL Project.

Acorde a los especialistas en servicios de seguridad informática, este colapso en el sistema se produce si se recibe un algoritmo de firma inválido o no reconocido por parte del par. Esto podría ser explotado por un actor de amenazas en un ataque de denegación de servicio. La vulnerabilidad está presente en las versiones 1.1.1d, 1.1.1e y 1.1.1f de OpenSSL. Esta vulnerabilidad fue corregida con el lanzamiento de la versión 1.1.1g.

Cabe mencionar que las versiones anteriores (1.0.2 y 1.1.0) no parecen ser afectadas por la vulnerabilidad, por lo que los administradores de estas versiones no necesitan instalar actualizaciones.

Los expertos en servicios de seguridad informática descubrieron la vulnerabilidad el pasado 7 de abril. Para el hallazgo, los investigadores emplearon el nuevo pase de análisis estático implementado en el analizador de código estático GNU Compiler Collection (GCC). Los resultados de análisis adicionales serán revelados a la brevedad.

La alerta de seguridad de OpenSSL concluye mencionando: “Este inconveniente no está presente en la versión 1.0.2, no obstante, estas versiones no son compatibles y han dejado de recibir soporte; una extensión en el soporte está disponible para los clientes Permium”. Además, el problema no afecta a OpenSSL 1.1.0, sin embargo, estas versiones no son compatibles y ya no reciben actualizaciones. Los usuarios de estas versiones deben actualizar a OpenSSL 1.1.1.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

El cargo Cómo explotar OpenSSL para hacer un ataque DOS: CVE-2020-1967 apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario