Especialistas de un curso de hacking y miembros del departamento de ciencias de la computación en una universidad de Israel han publicado una investigación en la que detallan el uso de los ventiladores instalados en una computadora para generar vibraciones controladas con el propósito de extraer información de complejos sistemas de seguridad aislados (conocidos como sistemas ‘air-gapped’).

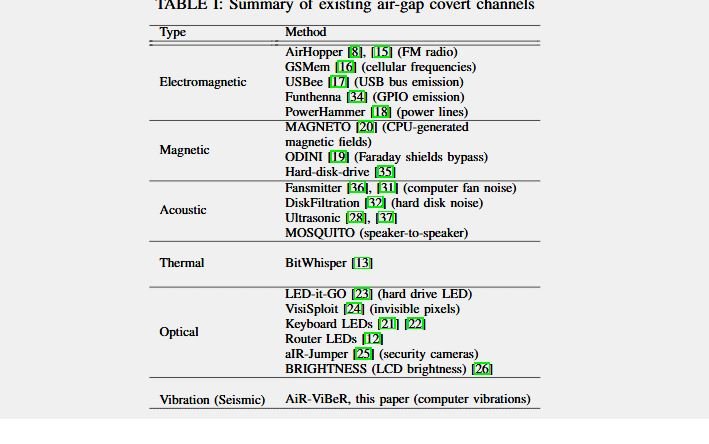

Este método, conocido como “AiR-ViBeR”, fue diseñado por Mordechai Guri, especialista de la Universidad Ben-Gurion que ha colaborado anteriormente en el desarrollo de otros métodos complejos y poco convencionales de extracción de datos.

Estos sistemas son ampliamente utilizados por agencias de inteligencia, organizaciones gubernamentales y entornos empresariales para el almacenamiento de información confidencial. Los especialistas del curso de hacking afirman que esta clase de investigación es fundamental para conocer todos los posibles riesgos de seguridad en el uso de estos sistemas.

En su más reciente investigación, Guri decidió enfocarse en un vector nunca antes considerado en este campo: las vibraciones que emiten estos sistemas, específicamente las vibraciones generadas por los ventiladores incluidos en el CPU, GPU, ventiladores de estaciones de energía o cualquier otro ventilador instalado en una computadora.

El investigador afirma que es posible inyectar código malicioso en un sistema air-gapped para controlar la velocidad a la que trabaja un ventilador; al modificar esta función, los operadores del ataque podrían controlar la frecuencia de las vibraciones emitidas por estos aparatos y generar un patrón de vibración que se viaje a través de los objetos cercanos.

El experto del curso de hacking menciona que este ataque (que debe ser lanzado desde una ubicación cercana) puede registrar las vibraciones producidas empleando acelerómetros como los utilizados por los smartphones actuales para posteriormente reconstruir los metadatos extraídos del sistema de seguridad.

Existen dos formas diferentes de recolección de estos datos de vibración:

- Un actor de amenazas con acceso físico a la red objetivo puede colocar diversos smartphones en una ubicación cercana al sistema air-gapped

- El atacante puede usar una variante de malware en los smartphones de los empleados con acceso a la red objetivo. Este malware debe ser capaz de detectar estas vibraciones

Cabe destacar que este método de recolección de datos es extremadamente lento (casi 0.5 bits por segundo), por lo que este podría considerarse como el método menos eficiente desarrollado por Guri y su equipo. Esto no significa que el ataque no sea factible, pero la posibilidad de replicarlo en un escenario real es muy reducida, pues los actores de amenazas detrás de esta clase de ataques tienen acceso a otros métodos mucho más funcionales.

Finalmente, el Instituto Internacional de Seguridad Cibernética (IICS) afirma que los usuarios de estos sistemas no deben preocuparse por estos ataques, pues existen muchos obstáculos para su realización, además de que hay otras opciones disponibles para los actores de amenazas.

El cargo Cómo hackear dispositivos aislados utilizando vibraciones del ventilador de enfriamiento apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario