Windows es el sistema operativo más empleado en la actualidad, ya sea en entornos domésticos o corporativos, sin embargo, también es el sistema operativo más atacado por los actores de amenazas, según investigadores en forense digital del Instituto Internacional de Seguridad Cibernética (IICS). En esta ocasión, le mostraremos un método a través del cual puede verificar todos los detalles o ver un historial del sistema operativo Windows, utilizando Dfirtriage (Digital Forensic Acquisition Tool) para la respuesta a incidentes basada en Windows.

Dfirtriage está diseñado para dar respuesta a múltiples incidentes en el sistema operativo objetivo de ataque, y se compone de un grupo de pequeñas herramientas escritas en Python. Dependiendo del uso, el investigador puede ejecutar cada herramienta o puede ejecutar un solo comando que ejecutará todas las herramientas pequeñas automáticamente.

- Para las pruebas usaremos Windows 10 (1809) 64 Bit. Descargar desde: https://ift.tt/1SsdnVI

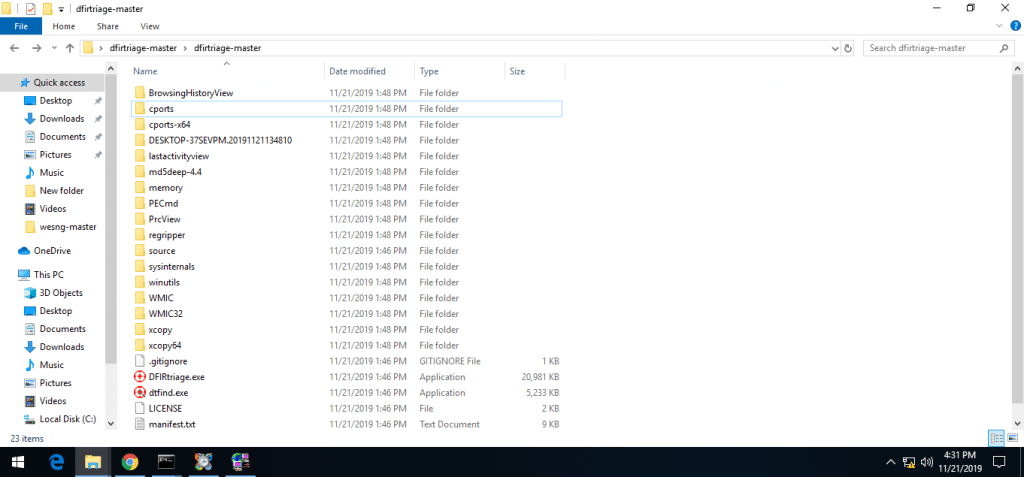

- Descomprima dfirtriage.zip

- También puede soltar dfirtriage.exe en el sistema objetivo y ejecutar con derechos de administrador. Este paso también se explica a medida que se desplaza hacia abajo

- A continuación puede ver una lista diferente de herramientas. Dfirtriage solo funcionará en el sistema operativo Windows. Esta herramienta debe ejecutarse en el sistema operativo Windows comprometido

- Arriba encontrará la lista de herramientas que se utilizan al investigar el sistema operativo Windows objetivo

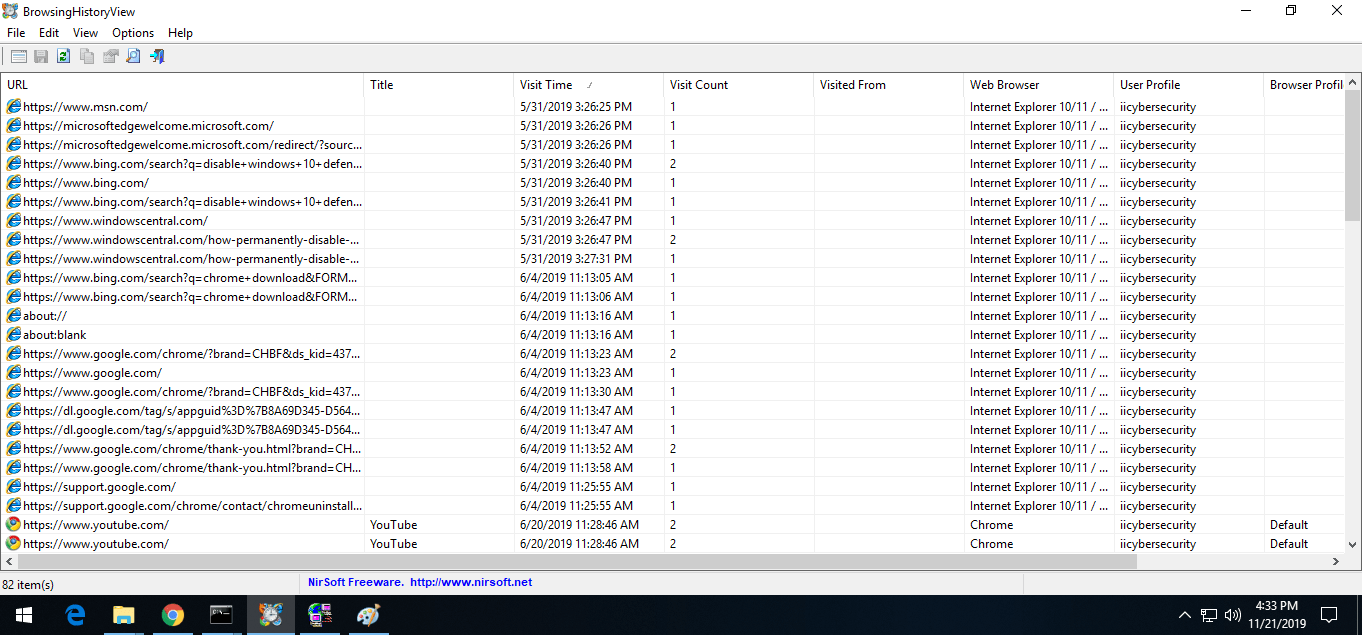

- Comenzaremos por el historial del navegador web. El primer ejecutable muestra el historial de todos los navegadores instalados. Abra la carpeta BrowserHistoryView y abra browserhistoryview.exe como administrador

- Arriba se muestran las páginas web abiertas en Internet Explorer y el historial de Chrome. Si se elimina el historial, la herramienta seguirá mostrando todo el historial reciente de las páginas web

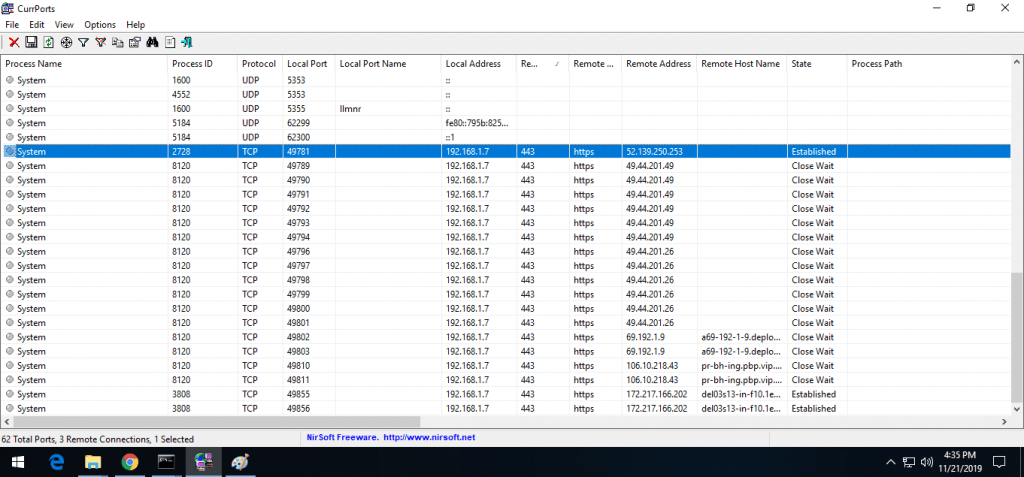

- Otra ayuda a encontrar qué dirección IP están conectadas con el sistema remoto. A continuación puede ver todas las direcciones IP conectadas con sus respectivos protocolos

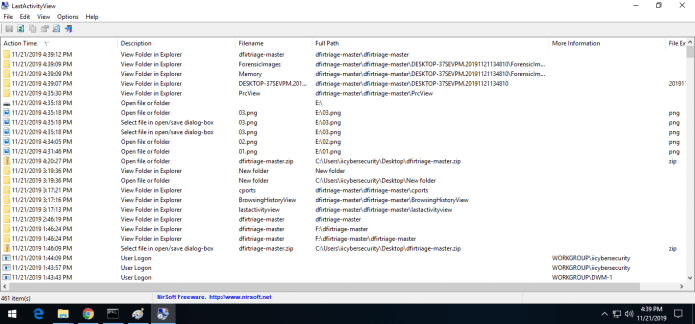

- LastActivityView ayuda a encontrar todos los archivos que se abrieron con su ubicación. También muestra qué usuarios están asociados con qué archivos o carpetas

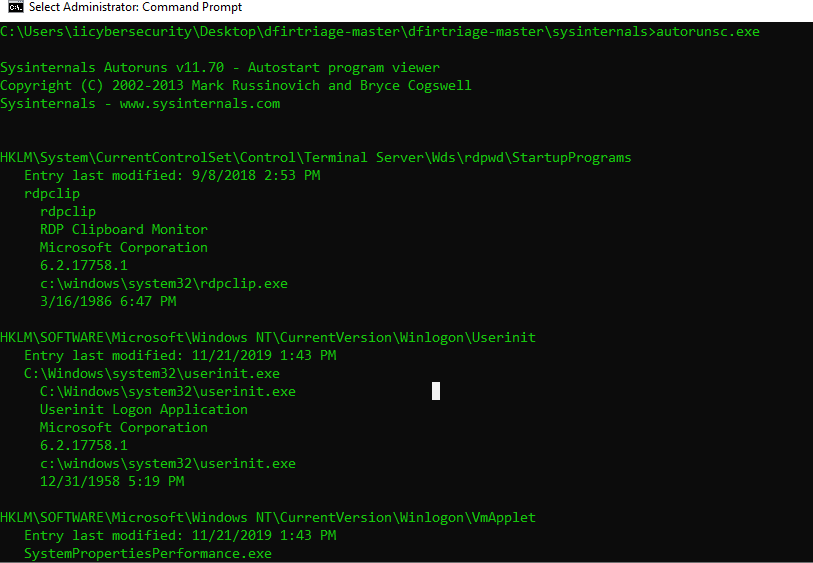

- Sysinternals muestra los programas o programas de ejecución automática en el sistema operativo Windows. Todos los programas configurados se iniciarán automáticamente; autorunsc.exe también incluye los programas internos de Windows que a menudo se ocultan en el inicio del administrador de tareas

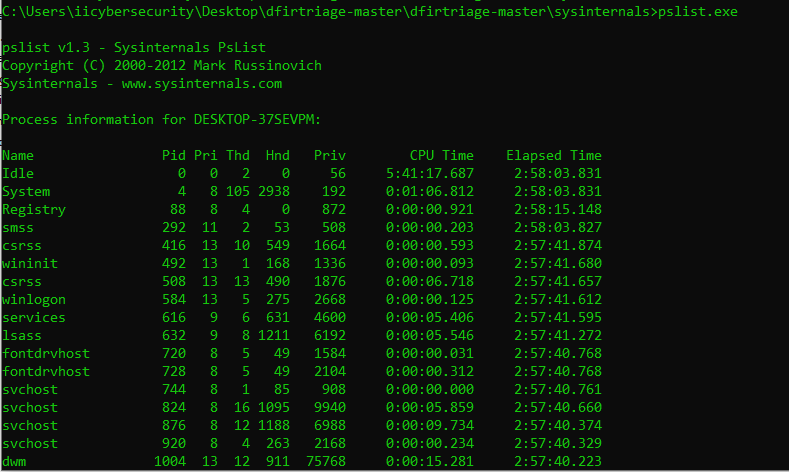

- pslist muestra los programas en ejecución, todos los programas ocultos con el tiempo de CPU y el tiempo transcurrido. Funciona igual que el administrador de tareas, pero la única diferencia es que muestra programas continuos ocultos que no son visibles en el administrador de tareas

- Hay muchos programas maliciosos diseñados para funcionar en segundo plano sin mostrarse en el administrador de tareas

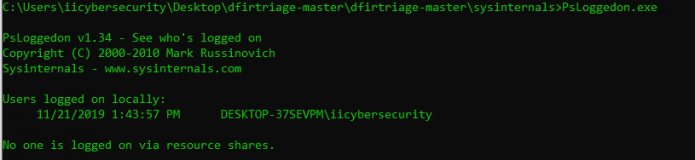

- PsLoggedon.exe muestra los usuarios registrados en el sistema operativo Windows. Si diferentes usuarios están conectados. Mostrará a todos los usuarios

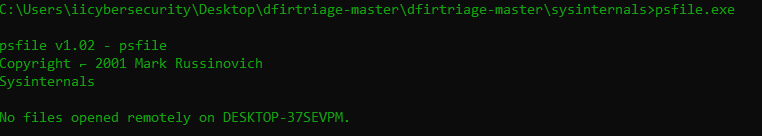

- psfile.exe muestra los usuarios remotos que están conectados al sistema operativo Windows. Actualmente muestra que no hay otras sesiones establecidas

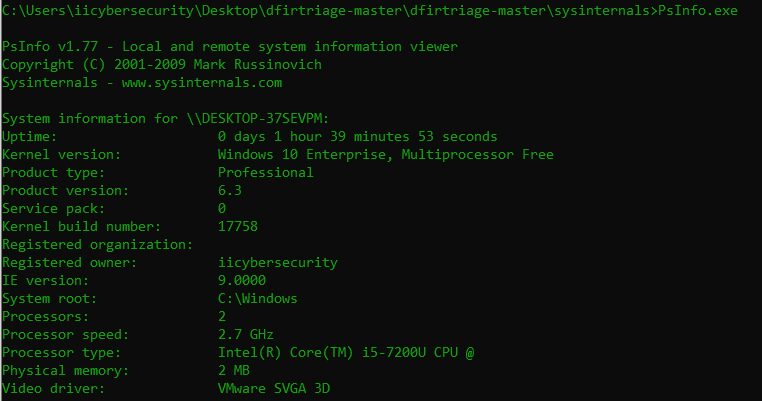

- PsInfo.exe muestra detalles de hardware en los que se ejecuta el sistema operativo Windows. A continuación se muestra el tiempo de actividad de Windows, la versión del kernel, con su tipo de producto

- También muestra la versión del kernel con nombre registrado. PsInfo.exe también muestra la velocidad del procesador y la compañía del procesador

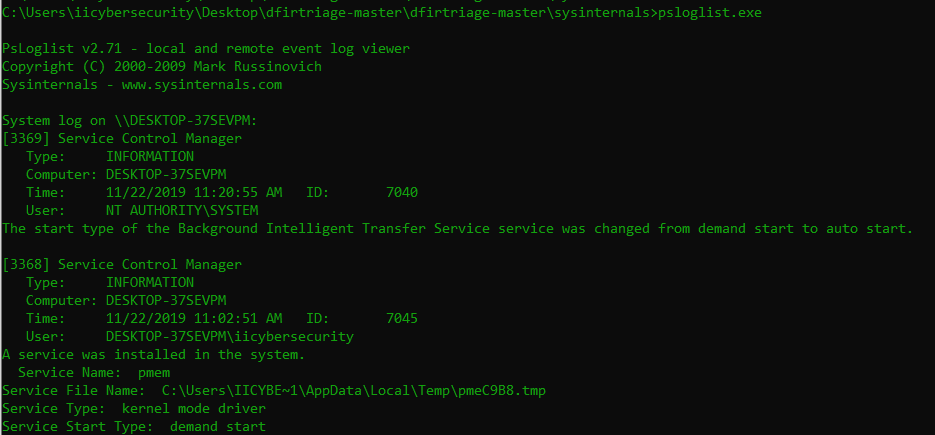

- psloglist.exe muestra los registros del sistema que se encuentran en la administración de computadoras. psloglist.exe muestra todos los eventos que se ejecutan en Windows

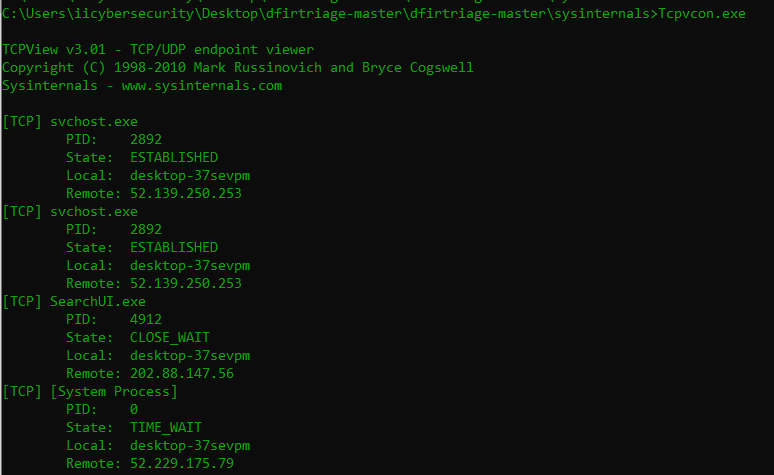

- Tcpvcon.exe muestra la dirección IP conectada con sus protocolos de red y el nombre del proceso. A continuación se muestran las direcciones IP conectadas a distancia con el nombre del proceso respectivo

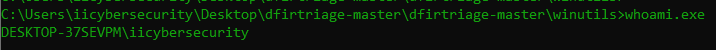

- Whoami.exe, una utilidad muy básica que muestra el nombre de usuario con el nombre de host

- Arriba se muestran las utilidades y herramientas forenses que forman parte de Dfirtriage. Todas estas herramientas también forman parte del curso de análisis forense digital que ofrece el Instituto Internacional de Seguridad Cibernética (IICS)

- También puede usar Dfirtriage directamente a la vez. Pero lleva tiempo crear una salida

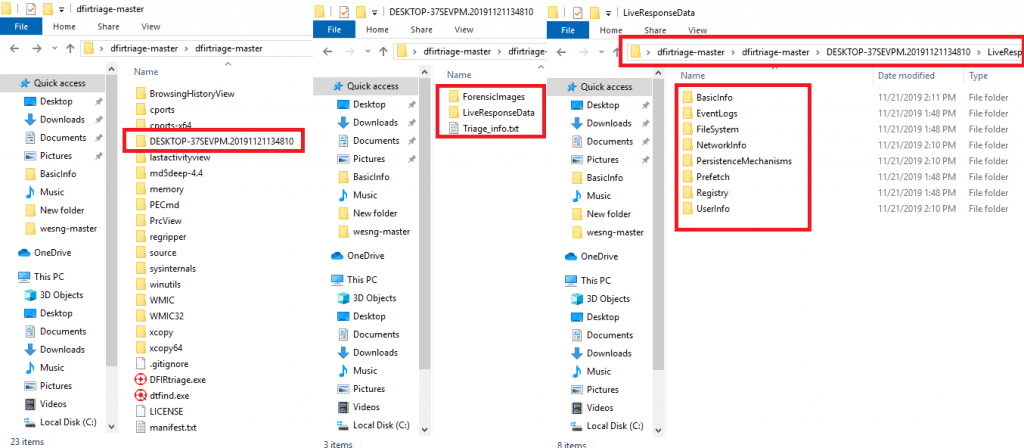

- Anteriormente hemos comenzado dfirtriage.exe para obtener una salida completa. Guardará toda la salida en el archivo de texto

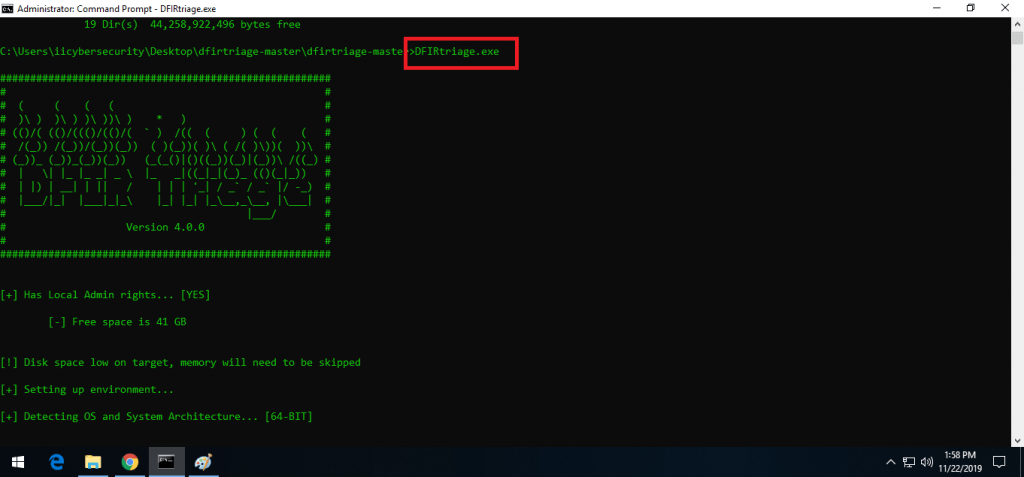

- Para comenzar el matrimonio. Abra CMD como administrador. Vaya a la ubicación y escriba dfirtriage.exe

- A continuación se muestra que dfirtriage ha comenzado el informe forense utilizando todas las utilidades y herramientas. También puede usar todas las utilidades o herramientas que se explican anteriormente por separado, aseguran los expertos en forense digital

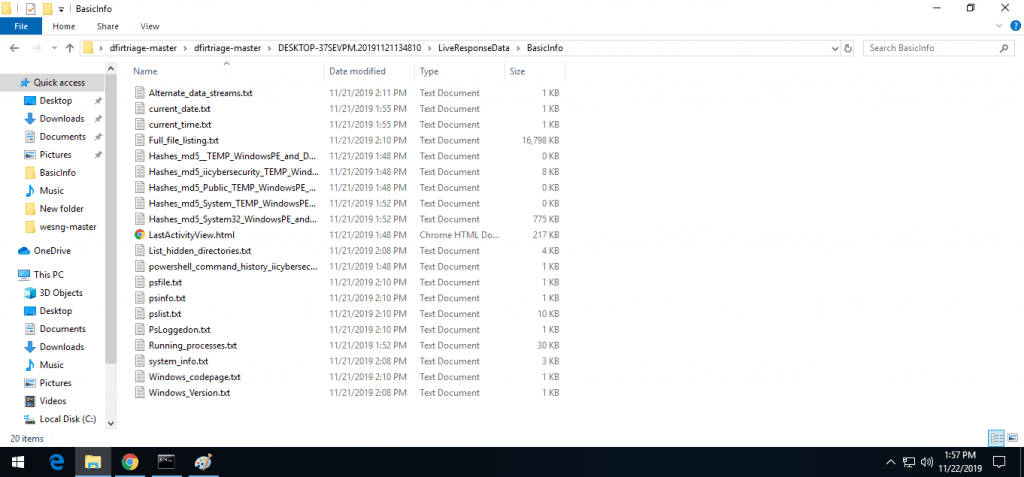

- Algunos informes que son generados por Dfirtriage. Todos los resultados son iguales pero se guardan en forma de texto

- Dfirtriage puede usarse en respuesta a amenazas. Por lo tanto, útil para crear varios informes forenses de Windows relacionados con la memoria o el historial del navegador web, mencionan los expertos en forense digital

El cargo Herramientas de forense digital para la respuesta de incidentes en Windows 10 apareció primero en Noticias de seguridad informática.

Ver Fuente

No hay comentarios.:

Publicar un comentario