El Equipo de Preparación para Emergencias Informáticas de E.U. (CERT, por sus siglas en inglés) acaba de lanzar una alerta de seguridad por la presencia de al menos dos vulnerabilidades críticas en los controladores lógicos programables de la compañía tecnológica Siemens. Acorde al reporte de análisis de vulnerabilidades, la explotación de estas fallas permitirían a los actores de amenazas remotos, entre otras cosas, desplegar ataques de denegación de servicio (DoS), abusando del Puerto 161/UDP. El reporte fue elaborado por Artem Zinenko, de la firma de seguridad Kaspersky.

FUENTE: US-CERT

La primera de estas fallas, identificada como CVE-2015-5621, es un error en el manejo de mensajes SNMP que permitiría a un hacker remoto generar una condición DoS e incluso ejecutar código arbitrario usando un paquete especialmente diseñado, mismo que deberá ser enviado al Puerto 161/UDP (SNMP). La vulnerabilidad ha recibido un puntaje de 7.5/10 en la escala del Common Vulnerability Scoring System (CVSS).

Por otra parte, la segunda falla reportada en el análisis de vulnerabilidades es un error de excepción de puntero NULL dentro del código de manejo SMNP; la explotación de esta falla permitiría a un actor de amenazas remoto autenticado generar una condición DoS mediante el envío de un paquete especialmente diseñado al Puerto 161/UDP (SNMP). La falla, identificada como CVE-2018-18065, recibió un puntaje de 6.5/10 en la escala del CVSS.

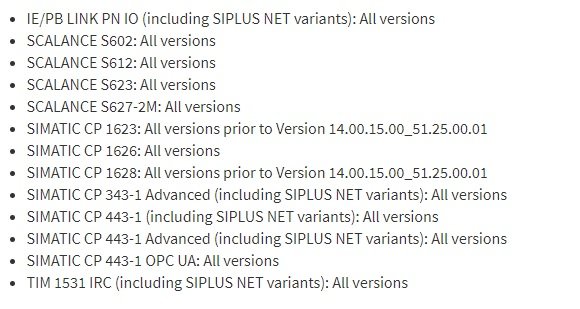

Los productos afectados son empleados en diversos ramos industriales, tales como la industria química, de alimentos, salud, sistemas de transporte y manejo de aguas residuales en todas partes del mundo. En respuesta a los reportes, la compañía alemana lanzó un conjunto de actualizaciones para los productos afectados, por lo que se recomienda a los administradores de estas soluciones actualizar a las más recientes versiones disponibles. En caso de no poder actualizar los sistemas afectados a la brevedad, el equipo de análisis de vulnerabilidades de Siemens preparó algunas soluciones alternativas funcionales:

- Desactivar SNMP, en caso de que el producto afectado lo permita. La inhabilitación de SNMP mitiga el riesgo de explotación completamente

- Proteger el acceso de red al Puerto 161/UDP en los dispositivos afectados

- Aplicar el concepto de protección celular e implementar la defensa en profundidad

- Usar VPN para proteger la comunicación de redes

El Instituto Internacional de Seguridad Cibernética (IICS) sugiere a los administradores proteger los accesos de red con las soluciones pertinentes, además de mantenerse al tanto de las recomendaciones de seguridad emitidas por el fabricante, pues las vulnerabilidades aparecen de forma constante.

El cargo Descubren vulnerabilidades explotables en Siemens PLC SCALANCE, SIMANTIC, SIPLUS apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario