Los recientes esfuerzos de búsqueda de amenazas de Trend Micro han descubierto una explotación activa de CVE-2023-36025, una vulnerabilidad en Microsoft Windows Defender SmartScreen, por parte de una nueva cepa de malware conocida como Phemedrone Stealer. Este malware se dirige a navegadores web, carteras de criptomonedas y aplicaciones de mensajería como Telegram, Steam y Discord, robando datos y enviándolos a atacantes a través de Telegram o servidores de comando y control. Phemedrone Stealer, un ladrón de código abierto escrito en C#, se mantiene activamente en GitHub y Telegram.

CVE-2023-36025 surge de controles insuficientes en los archivos de acceso directo a Internet (.url), lo que permite a los atacantes eludir las advertencias de Windows Defender SmartScreen mediante el uso de archivos .url manipulados que descargan y ejecutan scripts maliciosos. Microsoft parchó esta vulnerabilidad el 14 de noviembre de 2023, pero su explotación en la naturaleza llevó a su inclusión en la lista de vulnerabilidades explotadas conocidas de la Agencia de Seguridad de Infraestructura y Ciberseguridad. Desde entonces, varias campañas de malware, incluidas las que distribuyen Phemedrone Stealer, han incorporado esta vulnerabilidad.

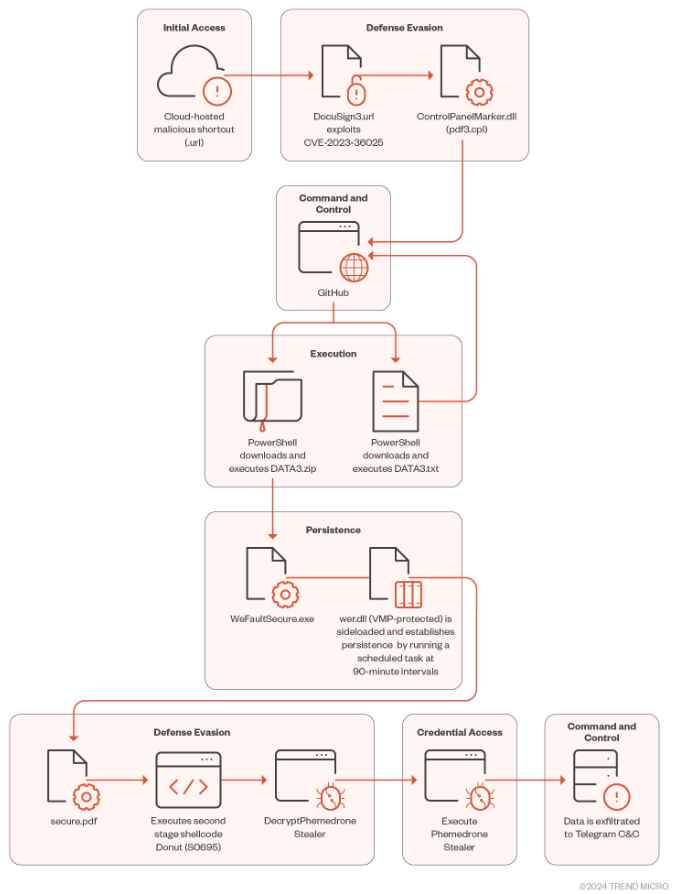

ACCESO INICIAL A TRAVÉS DE URL MALICIOSAS ALOJADAS EN LA NUBE

Según el informe , esto implica aprovechar las URL alojadas en la nube que son de naturaleza maliciosa. El artículo proporciona información sobre cómo se utilizan estas URL para iniciar el ataque, destacando las estrategias empleadas para distribuir el malware y penetrar en los sistemas de destino. Los atacantes alojan archivos maliciosos de accesos directos a Internet en plataformas como Discord o servicios en la nube, a menudo disfrazados con acortadores de URL. Los usuarios desprevenidos que abren estos archivos desencadenan la explotación de CVE-2023-36025.

TÁCTICAS DE EVASIÓN DE DEFENSA

El archivo .url malicioso descarga y ejecuta un archivo de elemento del panel de control (.cpl) desde un servidor controlado por un atacante. Esto omite el mensaje de seguridad habitual de Windows Defender SmartScreen. El malware emplea la técnica MITRE ATT&CK T1218.002, utilizando el proceso binario del Panel de control de Windows para ejecutar archivos .cpl, que son esencialmente archivos DLL.

- Infección inicial a través de un archivo .url malicioso (CVE-2023-36025): el ataque comienza cuando un usuario ejecuta un archivo malicioso de acceso directo a Internet (.url). Este archivo está diseñado para omitir las advertencias de SmartScreen de Microsoft Windows Defender, que generalmente se activan para archivos de fuentes que no son de confianza. Es probable que la evasión se logre manipulando la estructura o el contenido del archivo, haciéndolo parecer benigno.

- Ejecución de un archivo de elemento del panel de control (.cpl): una vez ejecutado, el archivo .url se conecta a un servidor controlado por un atacante para descargar un archivo .cpl. En Windows, los archivos .cpl se utilizan para ejecutar elementos del Panel de control y son esencialmente bibliotecas de vínculos dinámicos (DLL). Este paso implica la técnica MITRE ATT&CK T1218.002, que explota el proceso binario del Panel de control de Windows (

control.exe) para ejecutar archivos .cpl. - Uso de rundll32.exe para la ejecución de DLL: el archivo .cpl, cuando se ejecuta a través de

control.exe, llama arundll32.exe, una utilidad legítima de Windows utilizada para ejecutar funciones almacenadas en archivos DLL. Este paso es fundamental ya que utiliza un proceso confiable de Windows para ejecutar la DLL maliciosa, evadiendo aún más la detección. - Utilización de PowerShell para descarga y ejecución de carga útil: la DLL maliciosa actúa como un cargador para llamar a Windows PowerShell, un marco de automatización de tareas. Luego se utiliza PowerShell para descargar y ejecutar la siguiente etapa del ataque desde GitHub.

- Ejecución de DATA3.txt PowerShell Loader: El archivo

DATA3.txt, alojado en GitHub, es un script de PowerShell ofuscado diseñado para ser difícil de analizar estáticamente (es decir, sin ejecutarlo). Utiliza manipulación de cadenas y dígitos para enmascarar su verdadera intención. - Desofuscación y ejecución del cargador alojado en GitHub: mediante una combinación de análisis estático y dinámico, los comandos de PowerShell ofuscados que contiene

DATA3.txtse pueden desofuscar. Este script se encarga de descargar un archivo ZIP desde el mismo repositorio de GitHub. - Contenido del archivo ZIP descargado:

- WerFaultSecure.exe: un binario legítimo de informe de fallos de Windows.

- Wer.dll: un binario malicioso que se descarga (se ejecuta en el contexto de un proceso legítimo) cuando

WerFaultSecure.exese ejecuta. - Secure.pdf: un cargador de segunda etapa cifrado con RC4, que presumiblemente contiene más código malicioso.

Este ataque es sofisticado, utiliza múltiples capas de evasión y aprovecha procesos y archivos binarios legítimos de Windows para ocultar actividades maliciosas. El uso de GitHub como plataforma de alojamiento para cargas maliciosas también es digno de mención, ya que puede dar una apariencia de legitimidad y puede eludir algunos controles de seguridad basados en la red.

PERSISTENCIA Y CARGA LATERAL DE DLL

El malware logra persistencia mediante la creación de tareas programadas y utiliza técnicas de descarga de DLL. La DLL maliciosa, crucial para la funcionalidad del cargador, descifra y ejecuta el cargador de segunda etapa. Utiliza resolución API dinámica y algoritmos basados en XOR para descifrar cadenas, lo que complica los esfuerzos de ingeniería inversa.

- Funcionalidad de DLL malicioso (wer.dll) : descifra y ejecuta un cargador de segunda etapa. Para evitar la detección y obstaculizar la ingeniería inversa, emplea hash API, cifrado de cadenas y está protegido por VMProtect.

- Técnica de carga lateral de DLL : el malware engaña al sistema para que cargue el wer.dll malicioso colocándolo en el directorio de la aplicación, un método que explota la confianza que Windows tiene en sus propios directorios.

- Resolución dinámica de API : para evitar la detección mediante herramientas de análisis estático, el malware utiliza hash CRC-32 para almacenar nombres de API, importándolos dinámicamente durante el tiempo de ejecución.

- Descifrado de cadenas basado en XOR : se utiliza un algoritmo para descifrar cadenas, y la clave de cada byte se genera en función de su posición. Este método está diseñado para complicar los esfuerzos de descifrado automatizado.

- Mecanismo de persistencia : el malware crea una tarea programada para ejecutar periódicamente WerFaultSecure.exe. Esto asegura que el malware permanezca activo en el sistema infectado.

- Cargador de segunda etapa (secure.pdf) : se descifra utilizando una función no documentada de advapi32.dll, con la asignación y modificación de memoria manejadas por funciones de Activeds.dll y VirtualProtect.

- Redirección de ejecución a través de devoluciones de llamadas API : el malware redirige inteligentemente el flujo de ejecución a la carga útil de la segunda etapa utilizando funciones de devolución de llamadas API de Windows, explotando particularmente la función CryptCATCDFOpen.

En general, este malware demuestra un profundo conocimiento de las partes internas de Windows, utilizándolas a su favor para permanecer oculto y mantener la persistencia en el sistema infectado. La combinación de técnicas utilizadas la convierte en una amenaza compleja y peligrosa.

EVASIÓN DE DEFENSA DE SEGUNDA ETAPA

El cargador de segunda etapa, conocido como Donut, es un código shell de código abierto que ejecuta varios tipos de archivos en la memoria. Cifra cargas útiles sin compresión y utiliza la API de alojamiento CLR no administrada para cargar Common Language Runtime, creando un nuevo dominio de aplicación para ejecutar ensamblados. A continuación se ofrece una descripción general de cómo se utiliza Donut para la evasión de defensa y la ejecución de cargas útiles:

- Cargador de código Shell de donut :

- Capacidades : permite la ejecución de archivos VBScript, JScript, EXE, archivos DLL y ensamblados .NET directamente en la memoria.

- Opciones de implementación : se pueden integrar en el cargador o organizar desde un servidor HTTP o DNS. En este caso, está integrado directamente en el cargador.

- Compresión y cifrado de carga útil :

- Técnicas de compresión : admite aPLib, LZNT1, Xpress y Xpress Huffman a través de RtlCompressBuffer.

- Cifrado : utiliza el cifrado de bloques Chaskey para el cifrado de carga útil. En este caso, sólo se utiliza cifrado, sin compresión.

- Proceso de ejecución a través de API de alojamiento CLR no administrada :

- Carga de CLR : Donut se configura para usar la API de alojamiento CLR no administrada para cargar Common Language Runtime (CLR) en el proceso del host.

- Creación de dominio de aplicación : crea un nuevo dominio de aplicación, lo que permite que los ensamblados se ejecuten en dominios de aplicación desechables.

- Carga y ejecución de ensamblados : una vez que el AppDomain está preparado, Donut carga el ensamblado .NET e invoca el punto de entrada de la carga útil.

El uso de Donut en este ataque es particularmente notable por su capacidad de ejecutar varios tipos de código directamente en la memoria. Este método reduce en gran medida la visibilidad del ataque respecto de las medidas de seguridad tradicionales, ya que deja rastros mínimos en el sistema de archivos. Además, el uso de tácticas de ejecución de sólo memoria, junto con un cifrado sofisticado, hace que la carga útil sea difícil de detectar y analizar. La capacidad de crear y utilizar AppDomains desechables mejora aún más la evasión al aislar el entorno de ejecución, lo que reduce las posibilidades de detección por parte de las herramientas de monitoreo en tiempo de ejecución. Este enfoque demuestra un alto nivel de sofisticación a la hora de evadir defensas y ejecutar sigilosamente la carga útil final.

ANÁLISIS DE CARGA ÚTIL DEL LADRÓN DE PHEMEDRONE

Phemedrone Stealer inicializa su configuración y descifra elementos como tokens API de Telegram utilizando el algoritmo de cifrado simétrico RijndaelManaged. Se dirige a una amplia gama de aplicaciones para extraer información confidencial, incluidos navegadores basados en Chromium, billeteras criptográficas, Discord, FileGrabber, FileZilla, navegadores basados en Gecko, información del sistema, Steam y Telegram.

COMANDO Y CONTROL PARA LA FILTRACIÓN DE DATOS

Después de la recopilación de datos, el malware comprime la información en un archivo ZIP y valida el token API de Telegram antes de filtrar los datos. Envía información y estadísticas del sistema al atacante a través de la API de Telegram. A pesar del parche para CVE-2023-36025, los actores de amenazas continúan explotando esta vulnerabilidad para evadir la protección SmartScreen de Windows Defender. La campaña Phemedrone Stealer destaca la necesidad de vigilancia y medidas de seguridad actualizadas contra estas ciberamenazas en evolución.

MITIGACIÓN

Mitigar los riesgos asociados con CVE-2023-36025 y vulnerabilidades similares, especialmente en el contexto de la campaña Phemedrone Stealer, implica un enfoque de múltiples capas. Aquí hay algunas estrategias clave:

- Aplique parches de seguridad: asegúrese de que todos los sistemas estén actualizados con los últimos parches de seguridad de Microsoft, en particular el que aborda CVE-2023-36025. La actualización periódica del software puede evitar que los atacantes aprovechen las vulnerabilidades conocidas.

- Mejore la protección de endpoints: utilice soluciones avanzadas de protección de endpoints que puedan detectar y bloquear malware sofisticado como Phemedrone Stealer. Estas soluciones deberían incluir detección basada en el comportamiento para identificar actividades maliciosas.

- Educar a los usuarios: llevar a cabo capacitaciones sobre concientización sobre seguridad para todos los usuarios. Infórmeles sobre los peligros de hacer clic en enlaces desconocidos, abrir archivos adjuntos de correo electrónico sospechosos y los riesgos de descargar archivos de fuentes no confiables.

- Implementar medidas de seguridad de la red: utilice firewalls, sistemas de detección de intrusiones y sistemas de prevención de intrusiones para monitorear y controlar el tráfico de la red según un conjunto de reglas de seguridad aplicadas.

- Puertas de enlace de correo electrónico seguras: implemente soluciones de seguridad de correo electrónico que puedan escanear y filtrar correos electrónicos maliciosos, que a menudo son el punto de partida de infecciones de malware.

- Copias de seguridad periódicas: realice copias de seguridad de los datos periódicamente y asegúrese de que las copias de seguridad se almacenen de forma segura. En caso de infección de malware, tener copias de seguridad actualizadas puede evitar la pérdida de datos.

- Utilice la lista blanca de aplicaciones: controle qué aplicaciones pueden ejecutarse en su red. Esto puede evitar que se ejecuten aplicaciones no autorizadas, incluido el malware.

- Supervise y analice registros: revise periódicamente los registros del sistema y de las aplicaciones en busca de actividades inusuales que puedan indicar una infracción o un intento de explotar vulnerabilidades.

- Restringir los privilegios del usuario: aplique el principio de privilegio mínimo limitando los derechos de acceso de los usuarios solo a aquellos necesarios para sus funciones laborales. Esto puede reducir el impacto de un ataque exitoso.

- Plan de respuesta a incidentes: disponga de un plan de respuesta a incidentes bien definido. Esto debería incluir procedimientos para responder a una violación de la seguridad y mitigar su impacto.

- Utilice puertas de enlace web seguras: implemente puertas de enlace web que puedan detectar y bloquear el acceso a sitios web maliciosos, evitando así la descarga de contenido dañino.

- Auditorías de seguridad periódicas: realice auditorías de seguridad periódicas y evaluaciones de vulnerabilidad para identificar y abordar posibles brechas de seguridad en la red.

Al implementar estas medidas, las organizaciones pueden reducir significativamente el riesgo de ser víctimas de campañas de malware que explotan vulnerabilidades como CVE-2023-36025.

El cargo Explotar el antivirus de Windows Defender para infectar un dispositivo con malware apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario