Cualquier usuario que tenga una cuenta de Microsoft puede comunicarse con “destinatarios externos” mediante el uso de Microsoft Teams. Cualquier empresa u organización que haga uso de Microsoft Teams califica como una tenencia externa para los fines de esta discusión.

Los miembros del Red Team de la empresa de servicios de seguridad Jumpsec investigaron un poco y encontraron un medio para enviar malware a través de Microsoft Teams mientras usaban una cuenta que no estaba afiliada a la empresa objetivo.

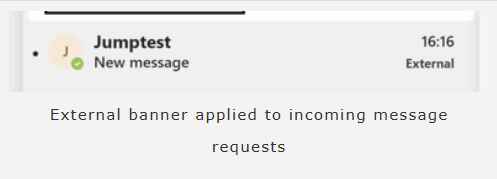

Los usuarios de Microsoft Teams pueden comunicarse con los usuarios de otro destinatarios de Microsoft gracias al hecho de que cada una de estas organizaciones tiene su propio arrendamiento de Microsoft. Cuando se hace esto, aparece un banner que dice “Externo” junto al nombre, como se ve en el siguiente ejemplo.

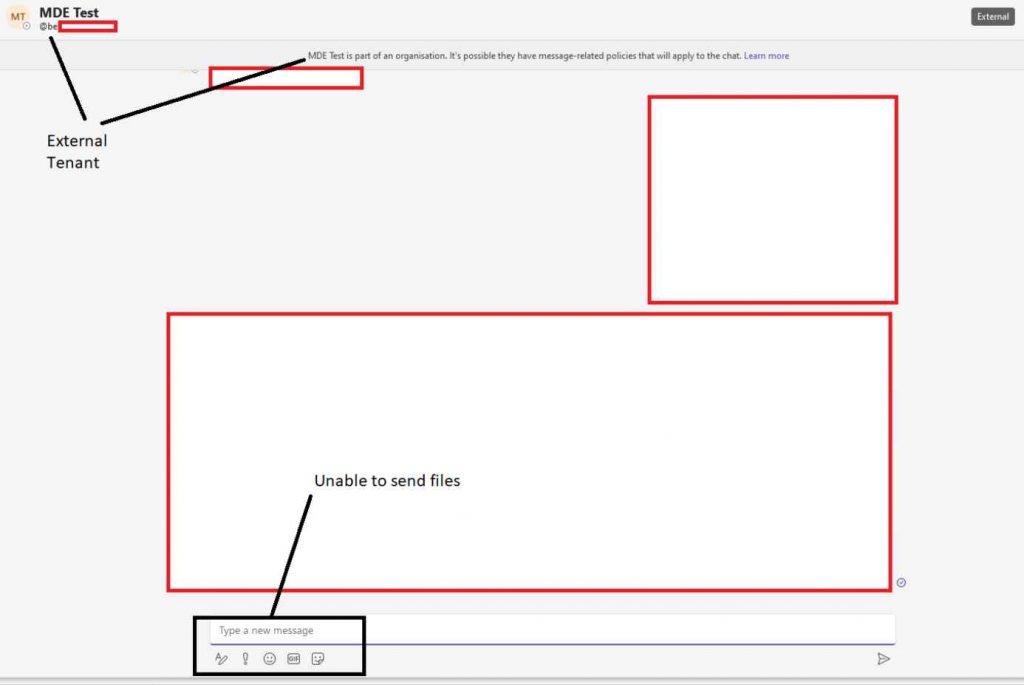

A diferencia de cuando envía mensajes de texto a miembros de su propio empresa, no puede transmitir archivos a miembros del personal de otras organizaciones mientras usa la mensajería. Vea la diferencia en lo siguiente:

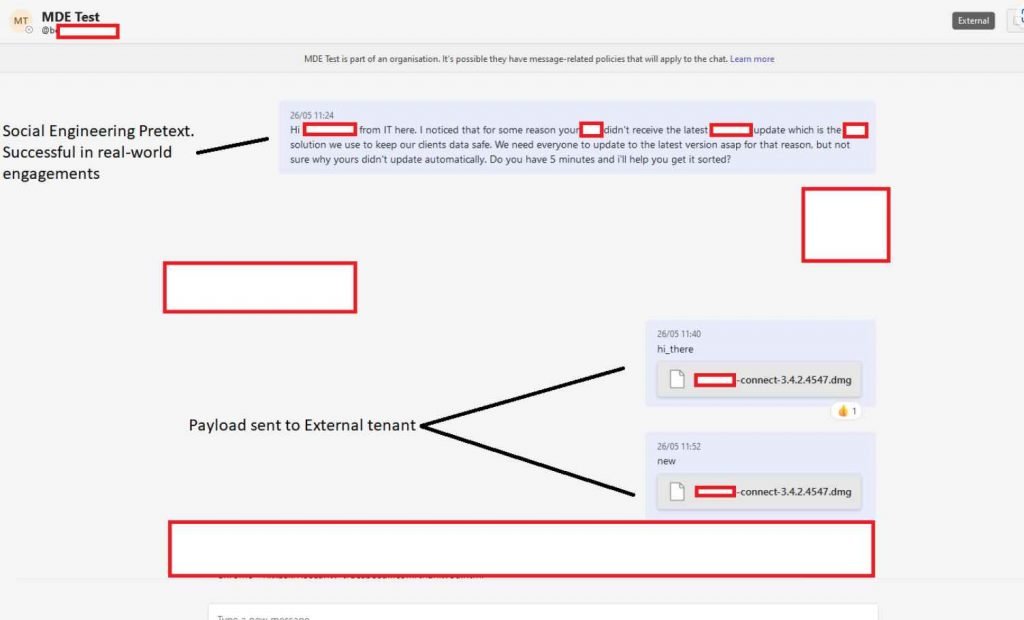

Cuando la carga útil se envía de esta manera, en realidad se aloja en un dominio de Sharepoint y el objetivo la obtiene directamente desde esa ubicación. La bandeja de entrada del destinatario, por otro lado, lo verá como un archivo en lugar de un enlace al archivo.

El hecho de que esto elude prácticamente todos los mecanismos de seguridad antiphishing contemporáneos enumerados en la introducción de esta advertencia lo convierte en un canal potencialmente rentable para que los actores de amenazas entreguen cargas útiles.

Para empezar, comprar y registrar un dominio que sea muy similar a sus organizaciones objetivo utilizando M365 es un proceso bastante básico. Elimina la necesidad de utilizar dominios maduros, que requieren servidores web, páginas de destino, CAPTCHA, categorización de dominios y filtrado de URL.

En segundo lugar, evita el comportamiento ahora justificadamente arriesgado de hacer clic en un enlace en un correo electrónico, que es algo que los miembros del personal han recibido instrucciones de evitar durante años. Esto reduce drásticamente la posibilidad de que un miembro del personal reconozca esto como un ataque de phishing. La carga útil ahora será suministrada por un dominio confiable de Sharepoint y llegará en forma de un archivo en la bandeja de entrada que está asociada con la cuenta de Teams del objetivo. Como resultado, la carga útil no se considera un sitio web de phishing malicioso, sino uno que hereda la reputación de confianza de Sharepoint.

Finalmente, cuando esta vulnerabilidad se combina con la ingeniería social a través de Teams, es bastante simple comenzar un chat, participar en una llamada, compartir pantallas y hacer una variedad de otras cosas. Cuando se compara, hace que la ingeniería social a través del correo electrónico parezca más bien obsoleta e intermitente en lugar de dinámica. Cuando pone en práctica esta estrategia en un compromiso real, puede preguntarle al objetivo, bajo la apariencia de un especialista en TI, si estaría dispuesto a unirse a una llamada para que podamos instalar algunos parches de software urgentes. Una vez en la llamada, esta vulnerabilidad podría usarse para enviar una carga útil, y cuando se combina con un ataque integral de ingeniería social, la víctima, sin darse cuenta, le otorgaría confianza implícita al atacante.

Microsoft fue notificado de esta vulnerabilidad, y aunque la compañía confirmó que es real, dijo que “no cumplió con el estándar para el servicio inmediato”.

El cargo Microsoft Teams permite enviar malware para hackear a alguien a través de esta vulnerabilidad apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario