Se descubrió que uno de los sistemas de código abierto más populares para análisis y visualización, Grafana , tenía una falla de seguridad que proporciona instalaciones de nivel, y proporciona herramientas para el análisis y la visualización de datos que son fáciles de usar y estéticamente agradables.

El problema de seguridad, al que se le asignó el identificador CVE-2023-3128 y recibió una puntuación de 9,4 sobre 10 en la escala CVSS de gravedad, tiene el potencial de permitir que un adversario eluda los protocolos de autenticación y obtenga el control de la cuenta de un usuario. En su forma más básica, la vulnerabilidad CVE-2023-3128 en Grafana permite eludir la autenticación o hacerse cargo de la cuenta de otro usuario. El método de validación que utiliza Grafana es la causa principal de esta vulnerabilidad. Grafana puede verificar específicamente las cuentas de Azure Active Directory (Azure AD) en función de su notificación de correo electrónico cuando se usa en combinación con Azure Active Directory (Azure AD) OAuth. Aquí es donde radica la dificultad. Debido a que no se garantiza que la dirección de correo electrónico utilizada en el cuadro de perfil sea única en todos los inquilinos de Azure AD,

El alcance de las posibles repercusiones de esta vulnerabilidad es amplio y preocupante. Al explotar este vulnerabilidad, los atacantes pueden tomar el control total de la cuenta de un usuario, dándoles acceso a datos confidenciales del cliente, así como a otra información importante.

La vulnerabilidad es más frecuente en las instalaciones de Grafana que usan Azure AD OAuth y están configuradas con una aplicación Azure AD OAuth de varios inquilinos, pero no tienen una opción allow_groups. Es imperativo que actúe rápidamente si está utilizando una versión de Grafana que es 6.7.0 o posterior.

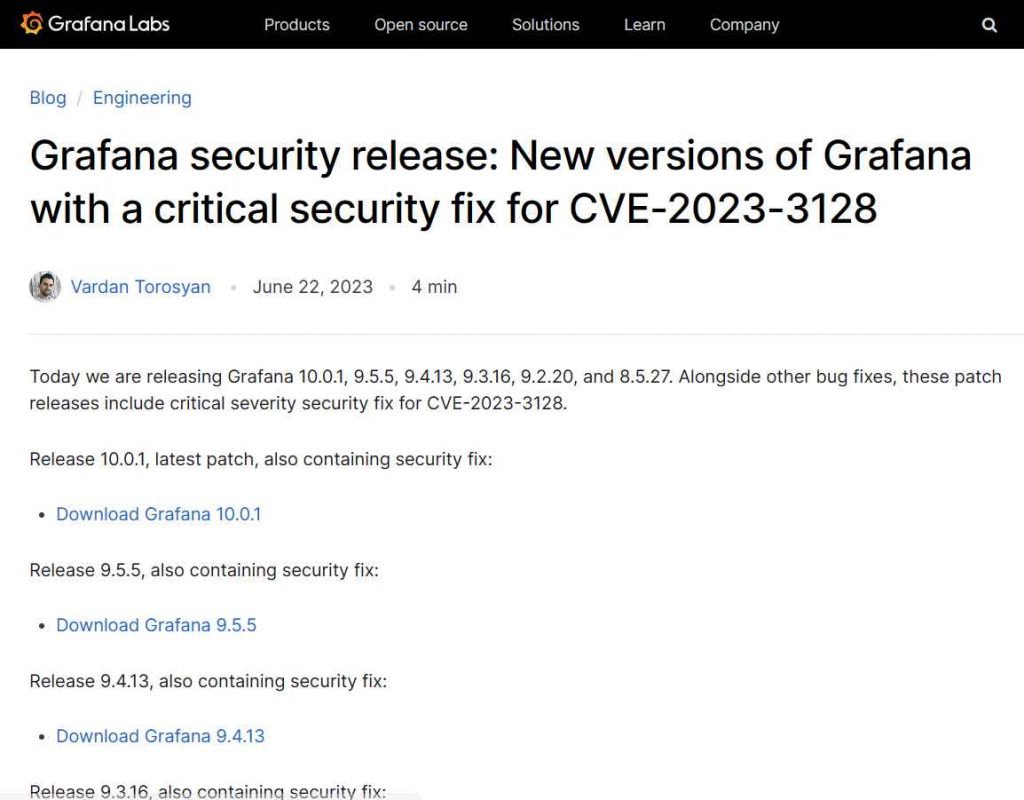

El equipo de desarrollo de Grafana reaccionó rápidamente a este problema urgente parcheando la vulnerabilidad en las versiones 10.0.1, 9.5.5, 9.4.13, 9.3.16, 9.2.20 y 8.5.27 respectivamente. Está seguro siempre que la versión de Grafana que esté utilizando sea una de estas o una posterior.

Pero, ¿qué pasa si una actualización no es algo que se pueda hacer de inmediato? La buena noticia es que existen estrategias de mitigación que se pueden implementar. En primer lugar, puede asegurarse de que un usuario que inicie sesión también pertenezca a un grupo en Azure AD agregando un parámetro allow_groups a su configuración de Azure AD. Debido a este paso, la posibilidad de que un atacante use un correo electrónico arbitrario se ha reducido significativamente.

Alternativamente, el vector de ataque puede eliminarse de manera efectiva registrando una aplicación de inquilino único en Azure Active Directory. Esto elimina la posibilidad de suplantación entre inquilinos, que es el vector de ataque.

El cargo Hackear servidores de Grafana usando Azure AD es posible apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario