Los investigadores de TrendMicro han descubierto un nuevo riesgo para los contenedores Docker, una pieza de malware que han llamado “TrafficStealer”. El propósito de este programa es obtener ingresos influyendo en el tráfico web y la interacción de anuncios mediante el uso de contenedores . El peligro se reconoció por primera vez cuando se descubrió que uno de sus honeypots en contenedores alojaba la ejecución de un programa que les era ajeno.

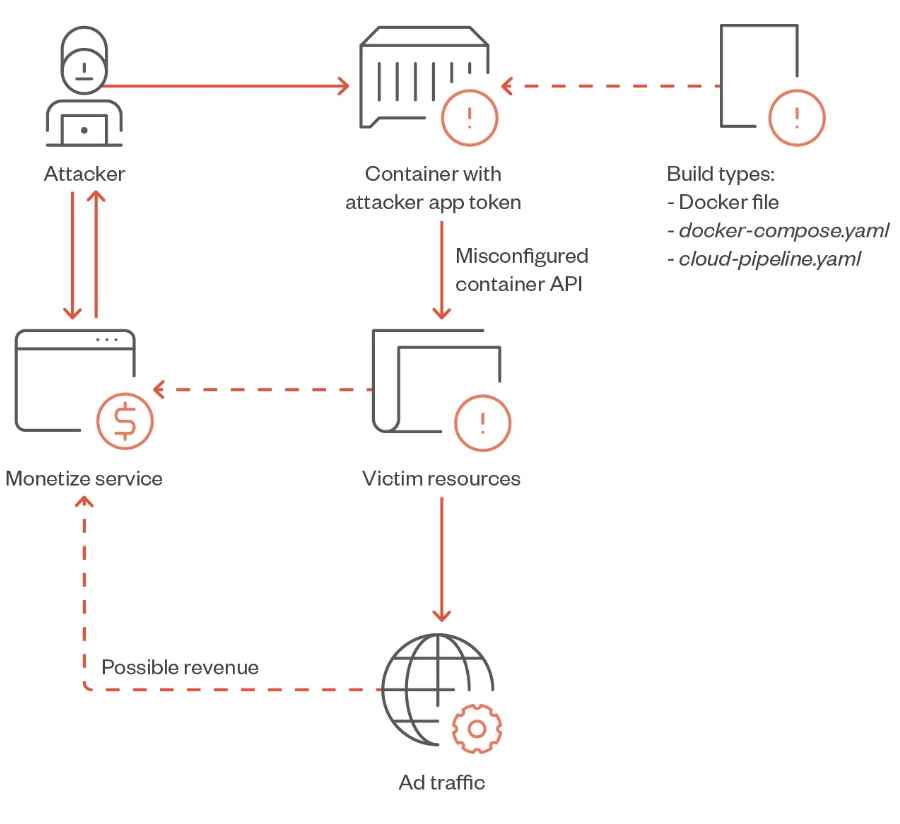

Durante el proceso de analisis, descubrieron que uno de esos honeypots había recopilado un conjunto de datos; esto es algo poco común dado que no habían programado los honeypots para hacerlo. Sin embargo, en lugar de software de minería de criptomonedas o comandos de Linux que probablemente estaban realizando espionaje, descubrieron una aplicación desconocida que operaba en segundo plano. Este programa era un contenedor que explotaba la red del laboratorio para crear dinero enviando visitantes a sitios web particulares e interactuando con anuncios. Los atacantes habían transformado con éxito el honeypot en una máquina generadora de ingresos para ellos mismos, pero también habían dejado atrás información vital que les permitió obtener un mejor conocimiento de sus estrategias y extraer aprendizajes significativos de esta experiencia. El programa conocido como TrafficStealer funciona mediante el uso de una variedad de métodos, incluido el rastreo del sitio y la simulación de clics, entre otros. El rastreo web es el proceso de búsqueda en Internet de sitios web con un alto potencial de ingresos publicitarios, y la simulación de clics es la generación de clics falsos en los anuncios que se muestran en dichos sitios web. Este procedimiento conduce a un mayor nivel aparente de compromiso, lo que en última instancia genera más ingresos publicitarios para los atacantes. Dado que el servidor cifra todo el tráfico que se intercambia con él, las acciones son sospechosas. y la simulación de clics es la generación de clics falsos en los anuncios que se muestran en dichos sitios web. Este procedimiento conduce a un mayor nivel aparente de compromiso, lo que en última instancia genera más ingresos publicitarios para los atacantes. Dado que el servidor cifra todo el tráfico que se intercambia con él, las acciones son sospechosas. y la simulación de clics es la generación de clics falsos en los anuncios que se muestran en dichos sitios web. Este procedimiento conduce a un mayor nivel aparente de compromiso, lo que en última instancia genera más ingresos publicitarios para los atacantes. Dado que el servidor cifra todo el tráfico que se intercambia con él, las acciones son sospechosas.

La imagen del contenedor que se descubrió en el entorno fue cargada por un servicio que proporciona algo llamado “monetización del tráfico”. Sin embargo, en esta situación, el servicio ofrece pagar a los usuarios que estén dispuestos a instalar la pieza de software que acepta el tráfico de varios usuarios de aplicaciones móviles y lo envía a través de esta aplicación contenedora. La frase puede emplearse en un sentido más amplio e indicar varios tipos de servicios, pero en este caso, el servicio promete pagar a los usuarios que instalen el software. Se especula que el suscriptor será compensado monetariamente a cambio del enrutamiento del tráfico de la red del otro suscriptor a través de la propia red del suscriptor. Al registrarse en el servicio, el usuario recibe un token único en su tipo que actúa como una identificación.

No hay visibilidad sobre el tráfico que maneja el dispositivo del suscriptor mientras se usa como proxy después de que el software o el contenedor que pertenece al atacante se haya instalado o iniciado.

La pieza de software, que recibió el nombre de “TrafficStealer”, logra sus objetivos mediante el uso de una variedad de modos operativos. Los desarrolladores afirman que no hay nada ilegal en el tráfico, pero al mismo tiempo afirman que no son dueños del tráfico que se crea en el cliente. Esta afirmación se basa en la premisa de que las víctimas son quienes están operando el contenedor y la aplicación.

La totalidad de los datos enviados y recibidos del servidor están codificados, y la conexión se realiza a través de un puerto TCP impar, lo que genera dudas sobre las actividades. Los clientes que buscan medir el rendimiento de sus anuncios no solo tienen que pagar por el uso del tráfico de sus redes, sino que también tienen que lidiar con el tráfico desconocido que se enruta a través de sus redes.

Al utilizar el servicio oficial, el usuario debe registrar una cuenta para generar un token que se puede utilizar como parámetro. Además, se requiere que el usuario cree una identificación única para operar el servicio localmente. El actor malintencionado que hackeo el sistema tenía su token codificado y enviado a la configuración del contenedor como parámetro.

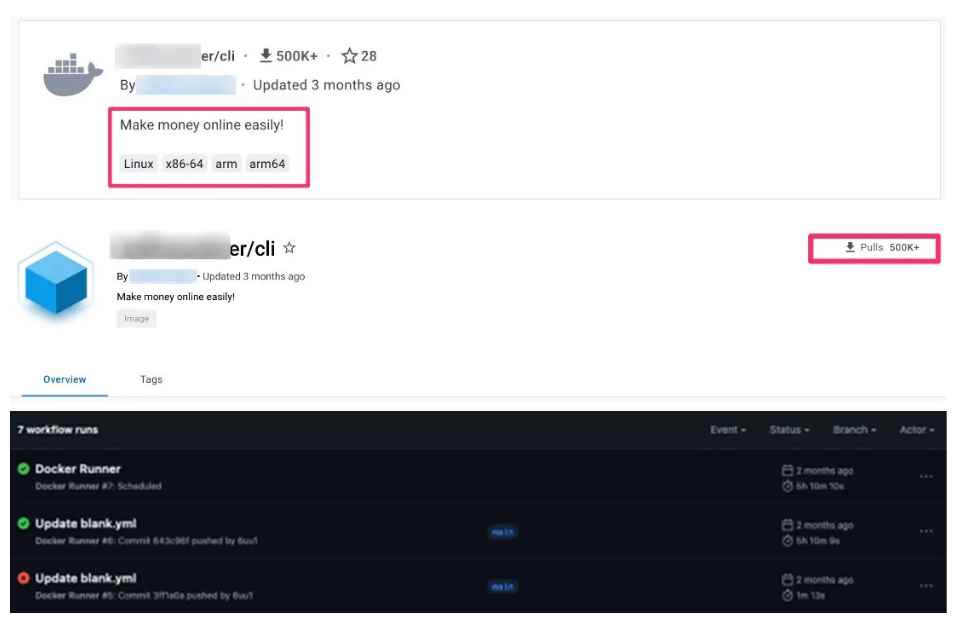

Al buscar repositorios de código que exhibieran un patrón de comportamiento similar, encontraron instancias del mismo patrón en los archivos Dockerfile y docker-compose.yaml. Incluso en los archivos YAML que se usan en las canalizaciones en la nube, es posible que se observe el mismo comportamiento en ciertas implementaciones del problema. Los archivos de configuración YAML brindan cierto grado de estructura a las aplicaciones y al software cuando se trata de la asignación de configuraciones y parámetros de software, mientras que la canalización en la nube permite automatizar la implementación, la operación y el cambio de los servicios en la nube. En este escenario particular, los desarrolladores y publicadores de estos archivos YAML facilitaron el proceso de publicación del archivo de configuración e implementación automática en la nube al automatizar el proceso. Como consecuencia, esto conduce a un despliegue más rápido de servicios maliciosos, más automatización y, lo que es más importante, mayor escala de ataque. Dados estos archivos y comportamientos, la cantidad de ingresos recibidos por el atacante aumentará proporcionalmente con la cantidad de corredores que se implementen.

La imagen que se usó para infectar el honeypot se descargó 500 000 veces solo desde Docker Hub, lo que resultó en el procesamiento de 15 MB de datos en un par de segundos. El descubrimiento de esta versión en contenedor de TrafficStealer demuestra cómo los actores de amenazas modifican sus tácticas para aprovechar al máximo las plataformas emergentes y el software popular. Existe la posibilidad de que algunos de los clientes que conocen este servicio y que aparentemente se benefician de él no obtengan realmente los rendimientos que se prometieron sobre los costos de capital, como la tarifa de membresía original que pagaron por los servicios en la nube. Por otro lado, es posible que algunas personas lo estén ejecutando a ciegas y generando ingresos para los atacantes sin siquiera darse cuenta. Esto sugiere que habrá reducciones en las tarifas cobradas por los servicios en la nube. Además, los usuarios no dieron permiso para que la pieza de software operara en sus entornos individuales (en particular, como PUA) y, como resultado, es bastante probable que no tengan ningún control sobre el tráfico que utiliza la red como un apoderado. En el caso de que la red esté siendo utilizada para acciones ilegales, la dirección IP de la persona u organización que la esté utilizando sin su conocimiento es la que se registra.

El cargo Trafficstealer permite que ganemos dinero a través de contenedores docker vulnerables apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario