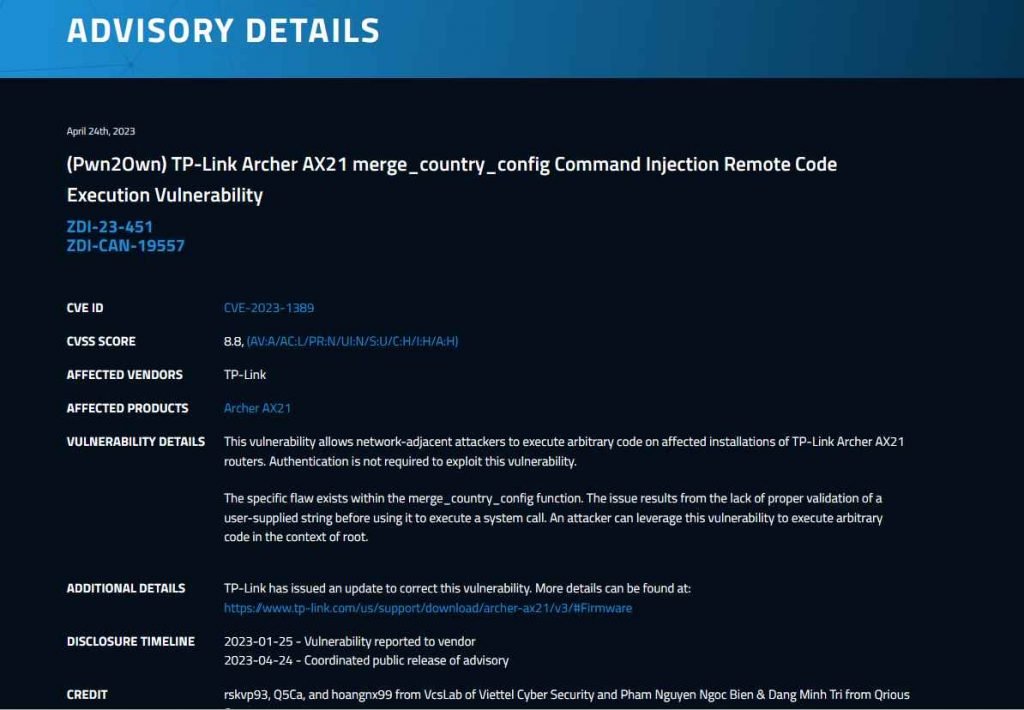

La renombrada red de bots Mirai, que es responsable de una multitud de ataques DDoS debilitantes, ha mejorado una vez más su arsenal. Esta vez, se está aprovechando de una vulnerabilidad recientemente reparada en los enrutadores Wi-Fi TP-Link Archer AX21. Durante la competencia Pwn2Own Toronto, numerosos equipos encontraron y revelaron de forma independiente la vulnerabilidad identificada como CVE-2023-1389, que tenía una puntuación CVSS de 8,8.

Existe una vulnerabilidad de inyección de comandos no autenticada conocida como CVE-2023-1389 en la API de localización de los enrutadores Wi-Fi TP-Link Archer AX21. Se puede acceder a esta vulnerabilidad a través de la interfaz de administración en línea. Durante el evento Pwn2Own Toronto, Team Viettel, Qrious Security y Tenable descubrieron una falla que permite a los atacantes explotar una vulnerabilidad de condición de carrera relacionada con el manejo de iptable, que a su vez les permite obtener la ejecución del código. El error fue publicado por las empresas antes mencionadas. En marzo, TP-Link publicó una actualización de firmware que abordaba esta y otras vulnerabilidades, justo antes de que se descubriera que se estaban realizando intentos de ataque en la naturaleza. La falla de la API locale, que se encarga de administrar la configuración de idioma del enrutador y no evalúa ni filtra la información que recibe, realizar el saneamiento de entrada es la causa raíz del problema. Esto brinda a los atacantes remotos la capacidad de insertar comandos en el dispositivo que deben ejecutarse.

Los piratas informáticos pueden explotar la vulnerabilidad al enviar primero una solicitud especialmente construida al enrutador que incluye una carga útil de comando como parte del parámetro del país y luego enviar una segunda solicitud que desencadena la ejecución del comando. Los piratas informáticos pueden explotar la debilidad enviando las solicitudes en el orden correcto.

El 11 de abril de 2023, los investigadores vieron los primeros síntomas del uso de una vulnerabilidad en la naturaleza y, desde entonces, han encontrado evidencia de comportamiento malévolo en todo el mundo. Según los hallazgos de ZDI , una variante lanzada recientemente de la botnet del virus Mirai ahora aprovecha la vulnerabilidad para obtener acceso al dispositivo. Después de eso, descargará la carga útil de malware que se adapta específicamente a la arquitectura del enrutador para incluirlo en su botnet.

Esta versión específica de Mirai está diseñada para realizar ataques de denegación de servicio distribuido (DDoS), y sus características sugieren que su objetivo principal son los servidores de juegos. Por ejemplo, tiene la capacidad de lanzar ataques contra Valve Source Engine (VSE). Después de recopilar estas cargas útiles, se realiza una búsqueda de fuerza bruta para localizar la que sea adecuada para la arquitectura del sistema de destino. Después de la instalación, el host se infecta completamente de inmediato e inicia una conexión con el servidor Mirai C2. Se analizaron las cargas útiles y los resultados mostraron que los atacantes encriptan cadenas utilizando 0x00 y 0x22 como claves XOR. Una vez que se descifraron las cadenas, revelaron las funcionalidades de ataque y los parámetros de configuración del bot Mirai.

La rapidez con la que la botnet Mirai explotó CVE-2023-1389 destaca la reducción del ritmo de “tiempo de explotación” que se ha observado en el campo de la ciberseguridad. Para mantener su posición en las redes organizacionales, los actores de amenazas están ansiosos por aprovechar las vulnerabilidades recién descubiertas, particularmente en los dispositivos IoT. Esta reacción rápida destaca la importancia de aplicar los parches a tiempo para protegerse de peligros de este tipo.

El cargo Piénselo dos veces antes de comprar el enrutador Wi-Fi TP-link Archer AX21. Se puede hackear apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario