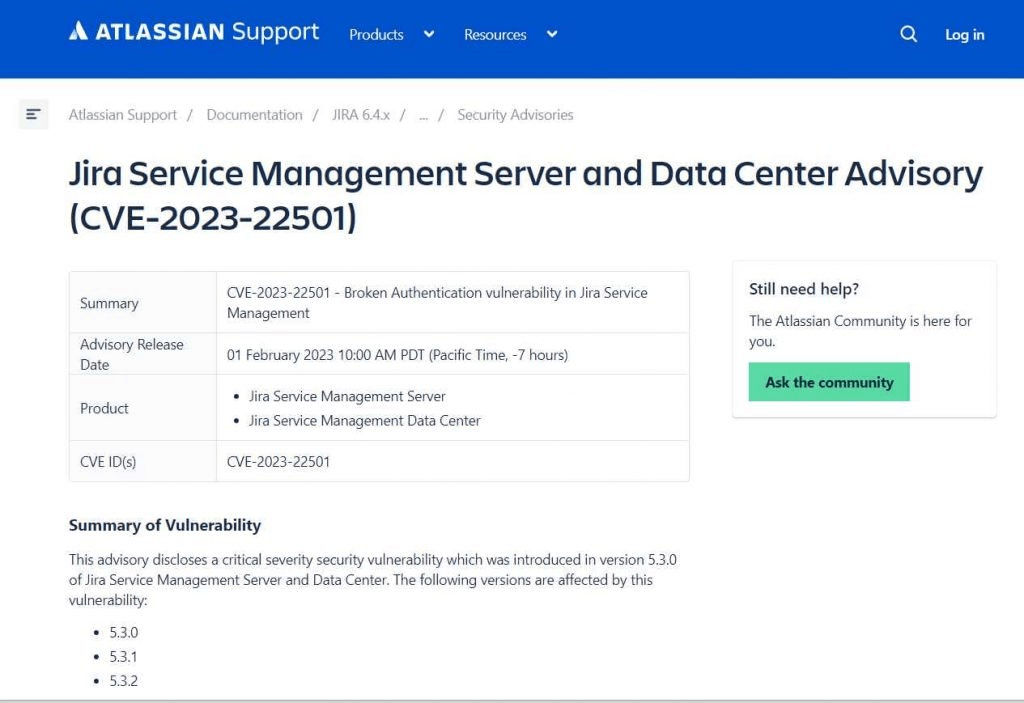

El servidor de gestión de servicios y el centro de datos de Jira incluyen una vulnerabilidad importante que se ha rastreado como CVE-2023-22501 (puntuación CVSS: 9,4) y que Atlassian ha reparado . Bajo algunas condiciones, un atacante podría usar esta vulnerabilidad para asumir la identidad de otro usuario y obtener acceso no autorizado a otras instancias de Jira Service Management.

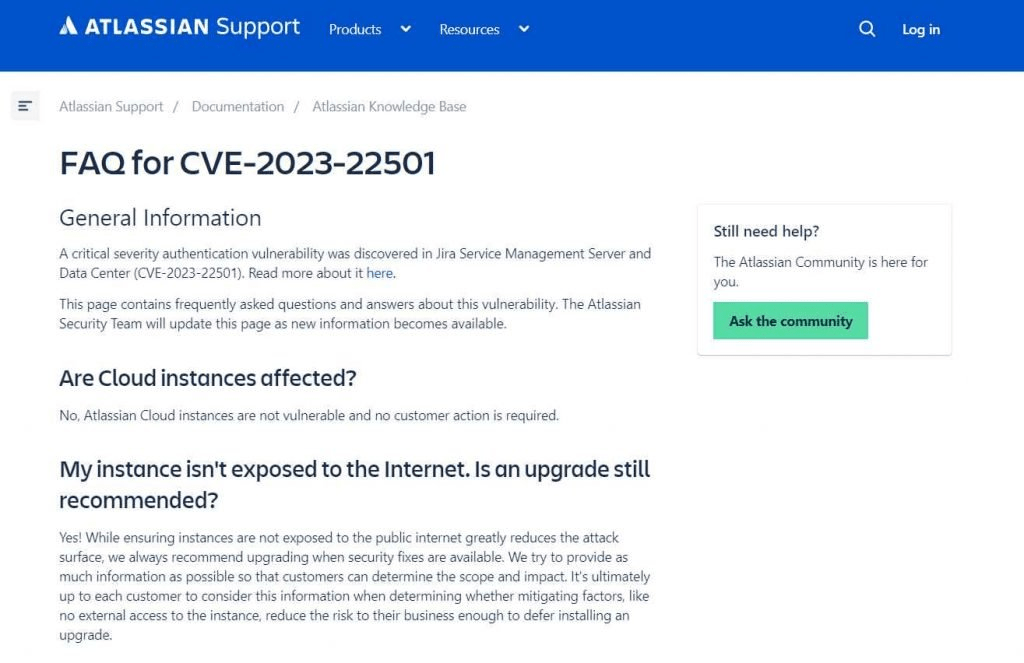

Los usuarios que visitan su sitio de Jira a través de un dominio atlassian.net no son expuestos a la vulnerabilidad, como se señaló en la alerta. Si su sitio de Jira está alojado en Atlassian no se verá afectado. atlassian.net, está alojado en Atlassian, lo que significa que no esta expuesto la vulnerabilidad de seguridad.

Los sitios de Jira que están alojados en la nube y usan un dominio atlassian[.]net no son vulnerables al problema, según Atlassian y los usuarios no necesitan tomar ninguna medida preventiva en este escenario.

Según Atlassian la vulnerabilidad afecta a las versiones 5.3.0 a 5.5.0, y los delincuentes tienen el potencial de obtener “acceso a una instancia de Jira Service Management bajo ciertas condiciones”.

“Un atacante podría adquirir acceso a los tokens de registro proporcionados a los usuarios con cuentas en las que nunca se habían registrado si tuvieran acceso de escritura a un directorio de usuarios con el correo electrónico saliente habilitado en un servidor de Jira Service Management”.

Es posible usarlo para dirigirse específicamente a cuentas de bot debido a las interacciones frecuentes que tienen con otros usuarios y la mayor probabilidad de que se incluyan en vulnerabilidades o solicitudes de Jira o reciban correos electrónicos que contengan un enlace “Ver solicitud”. Se requiere cualquiera de estas condiciones para adquirir tokens de registro.

Atlassian abordó esta importante vulnerabilidad que permitía a un atacante hacerse pasar por otro usuario y obtener acceso a una instancia de Jira Service Management. La vulnerabilidad estaba presente en Jira Service Management Server and Data Center.

Atlassian ha proporcionado actualizaciones que resuelven la vulnerabilidad e insta a los administradores a actualizar a las versiones 5.3.3, 5.4.2, 5.5.1 y 5.6.0 o posteriores. Estas actualizaciones se pueden encontrar en el sitio web de Atlassian.

En el caso de que la actualización no se pueda implementar de inmediato el proveedor ha puesto a disposición una solución alternativa en forma de archivo JAR que se puede usar para actualizar el “complemento de sustitución de variable de servicedesk” manualmente. Los trámites necesarios para ello son los siguientes:

Descargue el archivo JAR que es específico para la versión del aviso.

Detener Jira

El archivo JAR debe copiarse en el directorio de inicio de Jira (que se encuentra en “Jira Home>/plugins/installed-plugins” para servidores y “Jira Shared/plugins/installed-plugins” para centros de datos).

Inicie el servicio de nuevo.

Tanto Crowd Server and Data Center, la plataforma de gestión de identidad de la empresa, como Bitbucket Server and Data Center una solución autogestionada que proporciona colaboración de código fuente para equipos profesionales tenían vulnerabilidades de gravedad crítica en noviembre de 2022. Estos vulnerabilidades fueron abordadas por la empresa.

Existe una importante vulnerabilidad de inyección de comandos en el servicio de alojamiento del repositorio de código fuente de Bitbucket. Esta vulnerabilidad se rastrea con el identificador CVE-2022-43781.

El cargo Vulnerabilidad crítica en Jira Software puede permitir que un atacante se haga pasar por otro usuario. apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario