Microsoft ha confirmado que tiene conocimiento de dos vulnerabilidades de día cero de Exchange Server que han sido explotadas en ataques dirigidos. El gigante tecnológico está trabajando en parches.

GTSC, una empresa de ciberseguridad con sede en Vietnam informó haber visto ataques que explotaban dos nuevas vulnerabilidades de día cero de Microsoft Exchange . La firma cree que los ataques que se vieron por primera vez en agosto estaban dirigidos a infraestructura crítica y fueron lanzados por un grupo de amenazas chino.

Los detalles técnicos sobre las vulnerabilidades no se han hecho públicos, pero GTSC dijo que las actividades posteriores a la explotación del actor de amenazas incluyeron el despliegue de puertas traseras, movimiento lateral y la entrega de malware.

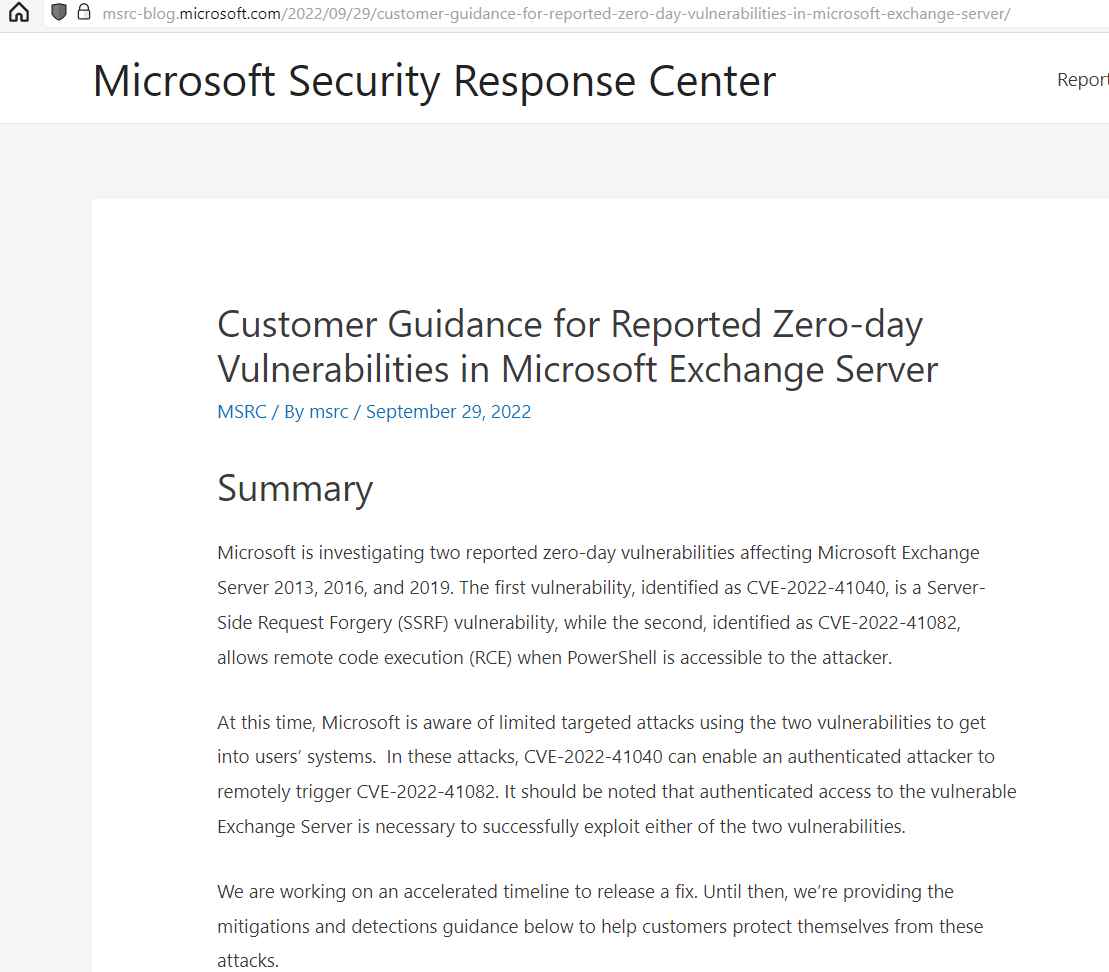

Las vulnerabilidades se informaron a Microsoft a través de Zero Day Initiative (ZDI) de Trend Micro. Microsoft ha publicado una publicación de blog para informar a los clientes que está investigando dos vulnerabilidades de día cero informadas .

El gigante tecnológico dice que una de las vulnerabilidades es un problema de falsificación de solicitud del lado del servidor (SSRF) rastreado como CVE-2022-41040 y el segundo es una vulnerabilidad de ejecución remota de código rastreada como CVE-2022-41082. Se ha descubierto que los agujeros de seguridad afectan a Exchange Server 2013, 2016 y 2019.

“En este momento, Microsoft está al tanto de ataques dirigidos limitados que usan las dos vulnerabilidades para ingresar a los sistemas de los usuarios. En estos ataques, CVE-2022-41040 puede permitir que un atacante autenticado active de forma remota CVE-2022-41082. Cabe señalar que el acceso autenticado al servidor Exchange vulnerable es necesario para explotar con éxito cualquiera de las dos vulnerabilidades”, dijo Microsoft.

La compañía está trabajando en una línea de tiempo acelerada para parchear las vulnerabilidades. Mientras tanto, ha proporcionado una guía detallada sobre cómo se puede prevenir la explotación. Microsoft dice que sus productos de seguridad deberían detectar el malware posterior a la explotación y la actividad asociada con estos ataques. Los clientes de Microsoft Exchange Online no necesitan realizar ninguna acción.

El investigador de seguridad Kevin Beaumont ha llamado a las vulnerabilidades ProxyNotShell debido a las similitudes con la antigua vulnerabilidad de ProxyShell, que ha sido explotada durante más de un año. De hecho antes de que Microsoft confirmara los días cero, Beaumont creía que podría tratarse simplemente de una variante nueva y más eficaz del exploit ProxyShell, en lugar de una nueva vulnerabilidad real.

Otros investigadores también creen que las vulnerabilidades podrían estar relacionadas con que Microsoft no eliminó por completo a ProxyShell.

El cargo Microsoft confirma la explotación de dos vulnerabilidades día cero de Exchange Server. No hay parches apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario