Especialistas en ciberseguridad reportan la detección de una nueva familia de malware que se oculta en binarios legítimos para la infección de sistemas Linux. Identificado como FontOnLake, este conjunto de herramientas maliciosas cuenta con características de rootkit y backdoor y es capaz de generar persistencia en los sistemas afectados.

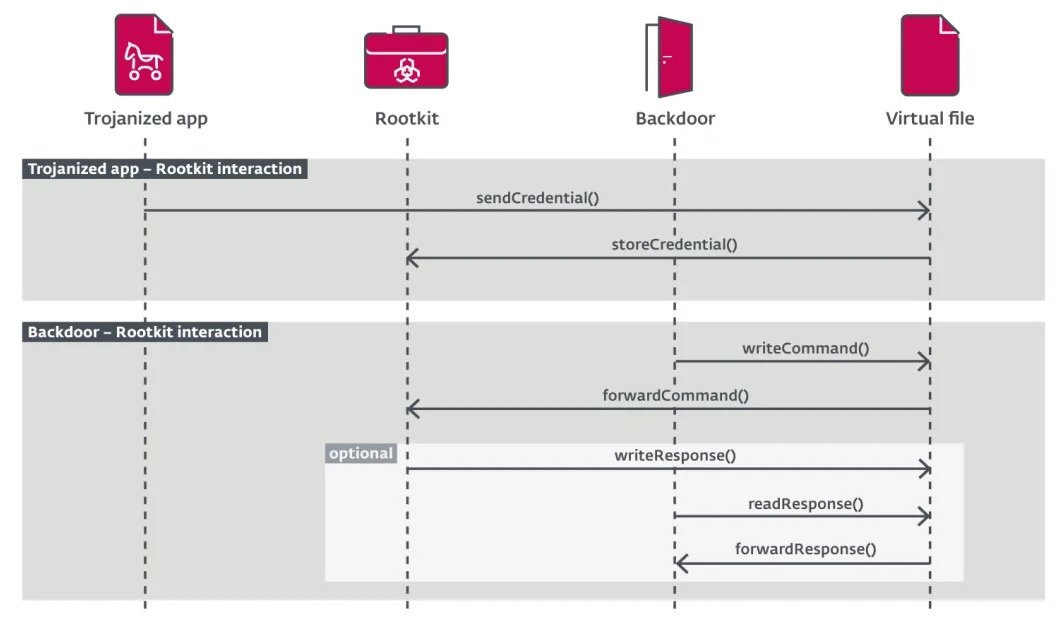

Acorde a una investigación de ESET, esta familia de malware cuenta con diversos módulos que interactúan entre sí para la operación de las tareas maliciosas, que incluyen el robo de datos confidenciales, la generación de persistencia y la comunicación C&C. Al parecer, las primeras muestras de FontOnLake fueron cargadas a VirusTotal desde mayo de 2020.

Los investigadores mencionan que FontOnLake es distribuido a través de una “aplicación troyanizada”, aunque aún se desconoce el método usado por los hackers para engañar a los usuarios y hacer que descarguen los binarios maliciosos. En estos ataques, los actores de amenazas modifican diversas utilidades del sistema Linux, incluyendo:

- cat: para imprimir el contenido de un archivo

- kill: para enumerar todos los procesos en ejecución

- sftp: FTP seguro

- sshd: proceso del servidor OpenSSH

Acorde a Vladislav Hrčka, analista de malware de ESET, todos los archivos maliciosos son utilidades convencionales del sistema Linux y permiten a los hackers obtener persistencia gracias a que se ejecutan comúnmente en cualquier sistema.

Los investigadores creen que las utilidades maliciosas podrían haber sido modificadas al nivel del código fuente. Además de transportar el malware, estos binarios se encargan de entregar cargas útiles adicionales, recopilar información y otras tareas maliciosas.

Los expertos encontraron tres variantes de backdoor escritos en C++ vinculados con esta campaña, lo que permite a los atacantes obtener acceso remoto al sistema afectado. Por lo general, estos backdoors se enfocan en la recolección de credenciales SSHD e historial de comandos bash para su envío al servidor C&C de los atacantes, además de emplear comandos personalizados para mantener activa la conexión.

Para ESET, FontOnLake se basa en una variante de malware identificada anteriormente por los investigadores de Tencent Security Response Team y asociada a un grupo de amenazas persistentes avanzadas (APT). Avast también realizó un reporte sobre una variante de malware similar, identificado como HCRootkit.

Avast describió a esta familia de malware como un desarrollo malicioso que se entrega mediante un binario escrito en C++, responsable de entregar una carga útil para un ataque posterior y evadir los mecanismos de seguridad en los sistemas afectados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo FontOnLake: un poderoso backdoor con un rootkit para infectar sistemas Linux apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario