El análisis de registros en el sistema es una de las tareas de hacking más útiles para los investigadores y especialistas en informática forense e ingeniería inversa, por lo que una herramienta que facilite este proceso puede resultar fundamental en una investigación.

En esta ocasión, los expertos en informática forense del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán RegRipper, una herramienta para el análisis automático del registro en el sistema Windows, lo que le proporcionará esta importante información en un formato simple y conveniente para posteriores tareas de investigación. Esta herramienta está disponible en GitHub.

Los expertos en informática forense describen a RegRipper como un conjunto de scripts Perl de código abierto que opera gracias al subárbol del registro; se selecciona un comando y según lo establecido se obtiene una versión de las salidas del sistema en formato de texto.

Instalar RegRipper

Para comenzar, descargue el archivo desde GitHub, descomprima el archivo y continúe con los elementos del menú mostrados a continuación. Deberá elegir entre dos opciones de ejecución: console (rip.exe) y windowed (rr.exe). La primera opción brinda funciones más flexibles, mientras que la segunda es la opción más fácil de usar.

Necesitamos los archivos de registro del sistema operativo. Se pueden eliminar de un disco que no sea del sistema simplemente copiándolos.

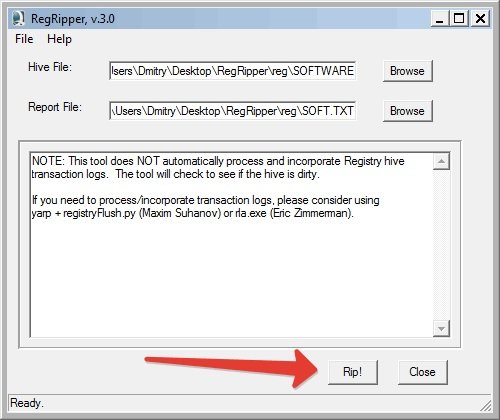

- Ejecute la aplicación con rr.exe

- Abra el subárbol del registro (digamos SOFTWARE en este ejemplo)

- Indicamos el archivo de texto de salida (SOFT.TXT)

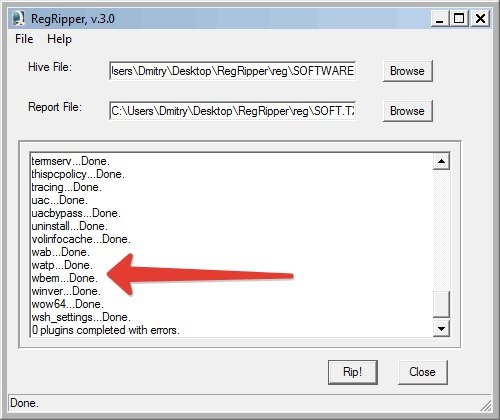

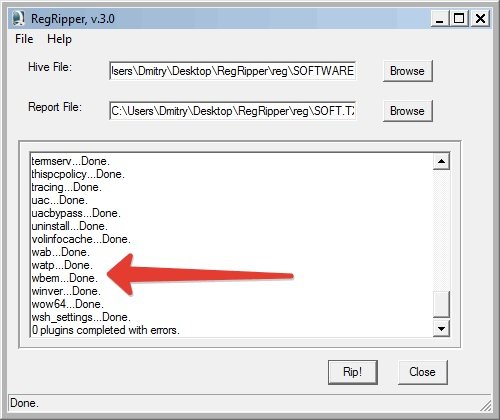

- Haga clic en botón Rip!

Uno por uno, todos los comandos relevantes para la colmena “SOFTWARE” comenzarán a ejecutarse (puede averiguar si un complemento es adecuado o no a partir de su contenido, mencionan los expertos en informática forense).

El archivo de salida contendrá información para cada uno de los comandos. El archivo obtenido estará lleno de información de interés para los investigadores, pero hay formas de obtener información más específica.

Trabajar con la versión de consola de RegRipper

Aquí es donde comienza la parte interesante, ya que podremos configurar de forma flexible qué complementos podrían funcionar.

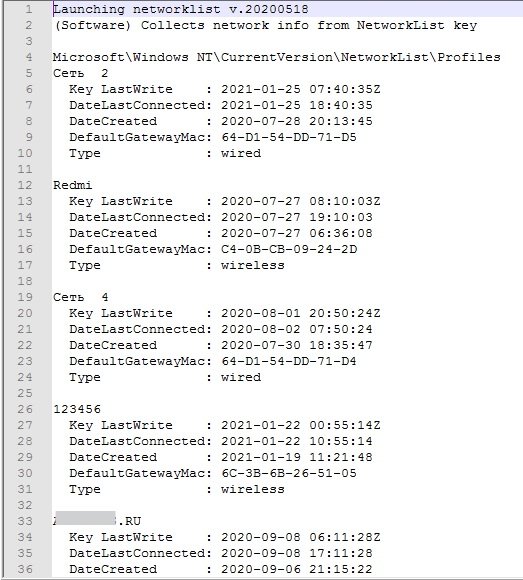

rip -r ..\reg\SOFTWARE -p networklist > networks.txt

El comando networklist se ejecutará y mostrará una lista de redes y sus datos de instalación:

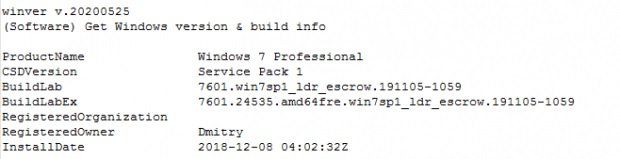

También puede encontrar la versión del sistema operativo objetivo con el comando winver:

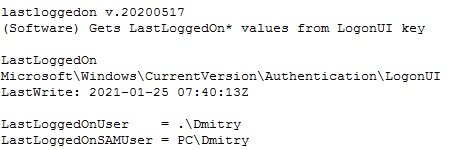

Podrá encontrar la hora del último inicio de sesión del usuario ingresando lastloggedon:

Para concluir, también puede ejecutar automáticamente todos los complementos disponibles automáticamente. El comando requerido aparece al abrir las opciones de ayuda (-h).

Como puede ver, esta es una herramienta magnífica que le permitirá obtener una gran cantidad de información del sistema analizado. Recuerde que este material fue elaborado con fines informativos y no debe ser tomado como un llamado a la acción; IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, informática forense y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Cómo hacer análisis forense digital e ingeniería inversa en registros del sistema Windows con la herramienta gratuita REG RIPPER apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario