Un reporte de Cofense Intelligence detalla el hallazgo de una campaña de phishing que usa el tema de la enfermedad por COVID-19 para infectar a las víctimas con una nueva versión del ransomware Hentai OniChan. Anteriormente conocida como King Engine, esta variante filtra los datos de las víctimas y cobra un rescate mucho mayor que otras variantes detectadas.

Las campañas de infección que usaban este ransomware lo desplegaban usando correos electrónicos de phishing similares a los vistos en ataques de compromiso de correo electrónico empresarial. Además, los actores de amenazas siguen usando la filtración de datos para presionar a las víctimas de estos ataques.

El mensaje malicioso, como el que se muestra a continuación, fue encontrado en entornos protegidos en sectores como el de la salud. Para superar las barreras de protección, los actores de amenazas argumentan que estos mensajes contienen información sobre pruebas de COVID-19 de algunos pacientes. Los casos de coronavirus siguen acumulándose en Europa, Asia y América, por lo que es muy probable que las víctimas caigan en esta trampa. Los atacantes utilizan tácticas muy comunes para llegar a los usuarios finales y entregar el ransomware Hentai OniChan, perteneciente a la familia de malware Quimera.

Los expertos mencionan que esta campaña habría sido detectada en septiembre pasado, detectando entornos comprometidos con soluciones de Proofpoint, Symantec, TrendMicro, Cisco, entre otros.

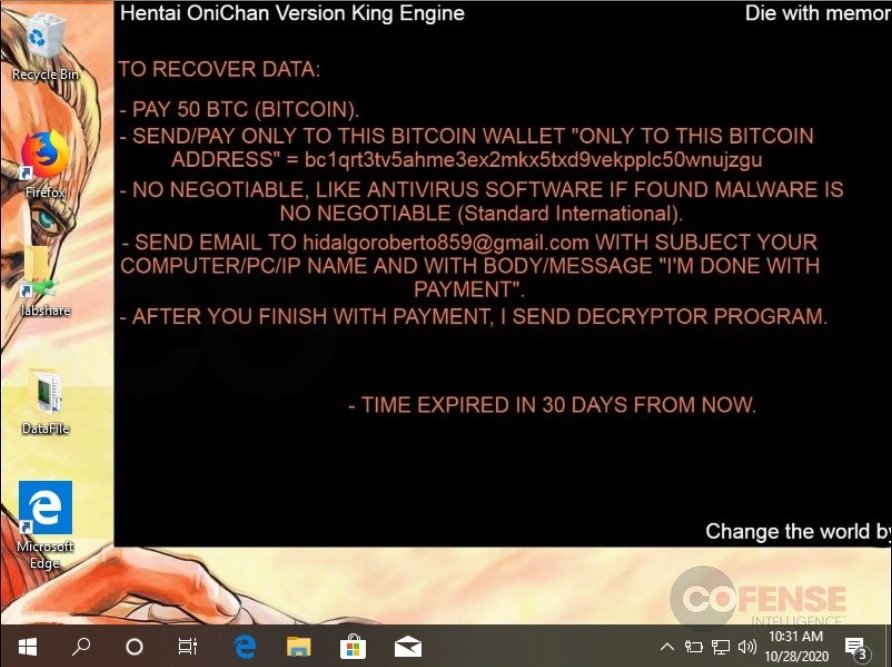

Los archivos descargados contienen componentes para ejecutar el ransomware que cifra los archivos de las víctimas además de incluir una aplicación para descifrar la información después de pagar el rescate. En su nota de rescate, los actores de amenazas explican la forma de descifrar la información y hacer el pago del rescate en Bitcoin.

Cada vez más operaciones de ransomware usan también el robo de datos como estrategia para obtener un pago. En sus primeras etapas, Hentai OniChan usaba una versión del malware Berserker que era incapaz de extraer datos confidenciales; poco después, con el uso de la variante King Engine, los operadores de estos ataques comenzaron a robar información y amenazar con hacerla pública.

En cuanto a esta versión, Hentai OniChan cifra los archivos comprometidos con la extensión .docm y exige un rescate de 50 Bitcoin ($650 mil USD), mientras que la versión anterior solo cobraba 10 Bitcoin ($130 mil USD).

El cargo Email de phishing con supuestos resultados de pruebas por coronavirus instala el ransomware King Engine en las redes afectadas apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario