Los dispositivos que emplean el sistema operativo Android son frecuentemente objetivo de múltiples intentos de ciberataques. En esta ocasión, expertos en hacking ético de la firma Trend Micro reportaron el hallazgo de tres apps maliciosas disponibles en Google Play empleadas para comprometer dispositivos y robar información confidencial explotando una peligrosa vulnerabilidad.

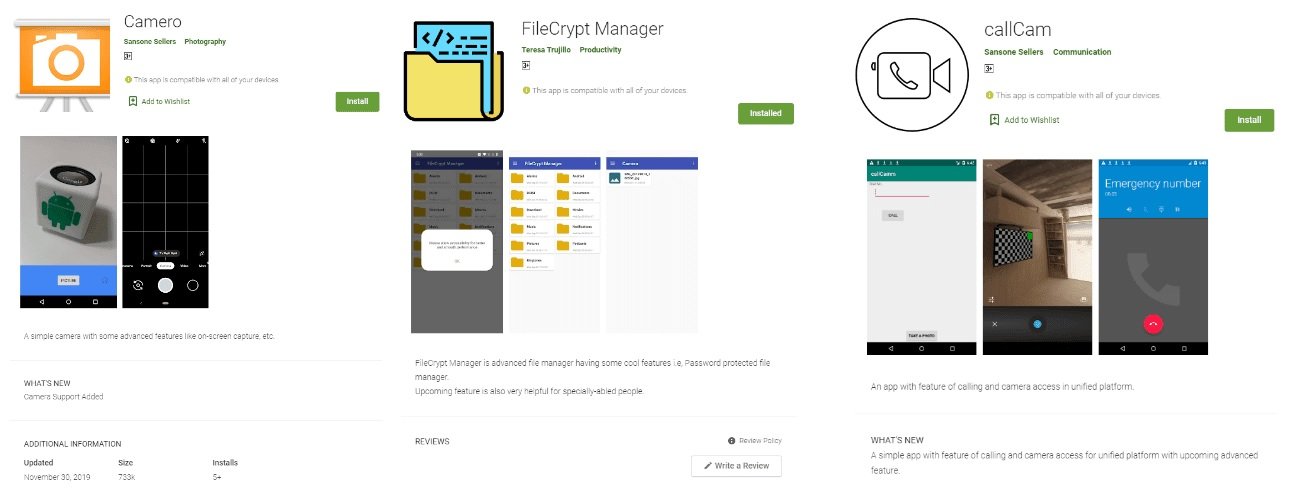

Las tres aplicaciones maliciosas son Camero, FileCryptManager y CallCam. Según el reporte, el código malicioso oculto en estas aplicaciones es utilizado para explotar una peligrosa vulnerabilidad use-after-free identificada como CVE-2019-2215.

FUENTE: Trend Micro

Este es el primer ataque detectado en escenarios reales explotando la vulnerabilidad CVE-2019-2215, afirman los expertos en hacking ético. En caso de ser explotada, esta falla de seguridad permite a los hackers descargar archivos en el dispositivo objetivo sin necesidad de interacción de la víctima.

Al parecer estas aplicaciones están vinculadas con el grupo de hacking conocido como SideWinder APT, activo desde al menos hace ocho años. La principal característica de estos hackers es su especial enfoque en dispositivos Windows operando en instalaciones militares en E.U. y muchas otras partes del mundo.

Las apps maliciosas estaban disfrazadas como supuestos administradores de archivos y cámaras; mientras que Camero y FileCryptManager actúan como droppers de la carga maliciosa, CallCam contiene la carga útil final para robar la información de las víctimas.

A su vez, el ataque final está dividido en dos etapas distintas:

- Etapa 1: descarga del archivo DEX del servidor de C&C del atacante

- Etapa 2: el archivo DEX descargado descarga un APK que se instalará después de explotar el dispositivo o utilizar la accesibilidad

El informe de los expertos en hacking ético de Trend Micro menciona que todo este proceso se realiza sin que las víctimas puedan notar la actividad maliciosa, además no se requiere de su interacción: “Los hackers evaden la detección empleando diversos métodos de ofuscación, cifrado de datos y uso de código dinámico”, añaden. Antes de entregar la carga útil final, los droppers intentan rootear el teléfono o, en su defecto, obtener Permiso de Accesibilidad en el dispositivo atacado.

Cuando la carga final se inicia en el dispositivo infectado, oculta su icono y comienza a recopilar información en segundo plano, cifrando los datos robados y enviándolos al servidor C&C del atacante. Acorde al Instituto Internacional de Seguridad Cibernética (IICS), por lo general estos ataques recolectan datos como ubicación, estado de la batería, apps instaladas en el dispositivo, datos de la cuenta de usuario, uso de WiFi, entre otros detalles.

The post Vulnerabilidad de Android permite controlar un dispositivo de forma remota sin interacción del usuario appeared first on Noticias de seguridad informática.

Ver Fuente

No hay comentarios.:

Publicar un comentario