Durante 2019 cientos de miles de personas de todo el mundo fueron víctimas de una estafa vía correo electrónico en la que los responsables afirmaban haber hackeado los dispositivos de las personas y tener videos de las víctimas visitando sitios pornográficos o de contenido similar. A cambio de no revelar el supuesto video comprometedor, los hackers exigían un rescate que debía ser pagado en Bitcoin, reportaron diversas firmas de seguridad informática que dieron seguimiento a esta campaña fraudulenta.

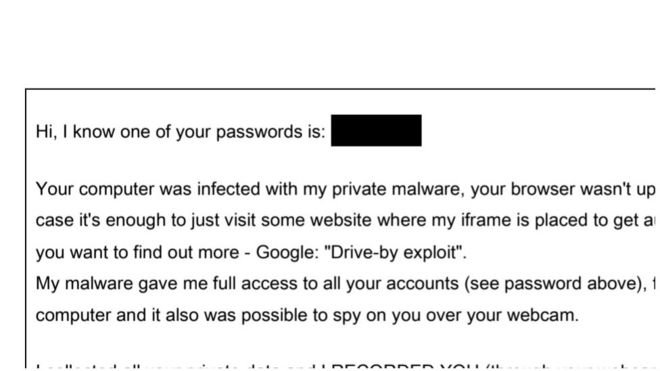

En este mensaje, los hackers amenazan a las víctimas con publicar videos o fotografías comprometedoras a menos que hagan un pago de 800 dólares en Bitcoin (la cantidad podía variar dependiendo de la región). El mensaje incluía algunos detalles sobre la víctima, como nombres de usuario y contraseñas para algunas plataformas, probablemente recolectadas de brechas de datos en otros sitios.

Recientemente, las autoridades francesas dieron a conocer el arresto de dos individuos relacionados con esta campaña. Uno de los acusados es un francés de 21 años de edad que fue entrevistado en 2017 por la plataforma especializada KerbsOnSecurity, cuando admitió haber sido el creador de una peligrosa variante de malware. En el reporte no se especifican los nombres de los acusados, aunque uno de ellos es identificado con el pseudónimo de Antoine I.”.

Después de meses de investigación, Antoine I. se entregó a las autoridades francesas, posteriormente el hacker fue acusado por el gobierno de Francia por diversos crímenes, incluyendo asociación organizada para cometer extorsión, uso fraudulento de sistemas informáticos, lavado de dinero, entre otros.

Acorde a información publicada por el diario Le Parisien, el acusado admitió haber diseñado el esquema de “sextorsión“, mismo que puso en marcha desde 2018 y que alcanzó su actividad máxima durante el verano de 2019. En complicidad con el segundo individuo arrestado, Antoine I. habría desplegado un peligroso malware para infectar más de 2 mil equipos de cómputo, integrando una botnet para enviar cientos de miles de correos electrónicos fraudulentos.

Como se menciona arriba, Antoine I. fue entrevistado hace un par de años por la plataforma especializada en seguridad informática KerbsOnSecurity. En dicha entrevista, el hacker se adjudicó la creación de Nuclear Bot, un peligroso troyano utilizado para robar credenciales de acceso a plataformas de banca en línea de las víctimas: “Creo que la creación de este malware fue un gran error; muchas personas lo reutilizarán para robar dinero”, mencionó en la entrevista, para la que usó su supuesto nombre real, Augustin Inzirillo.

A pesar de sus declaraciones lamentándose por la creación de Nuclear Bot (también conocido como NukeBot), el hacker no dudó en sacar provecho de este malware para desplegar la campaña masiva de sextorsión con la que él y su cómplice obtuvieron al menos un millón de euros.

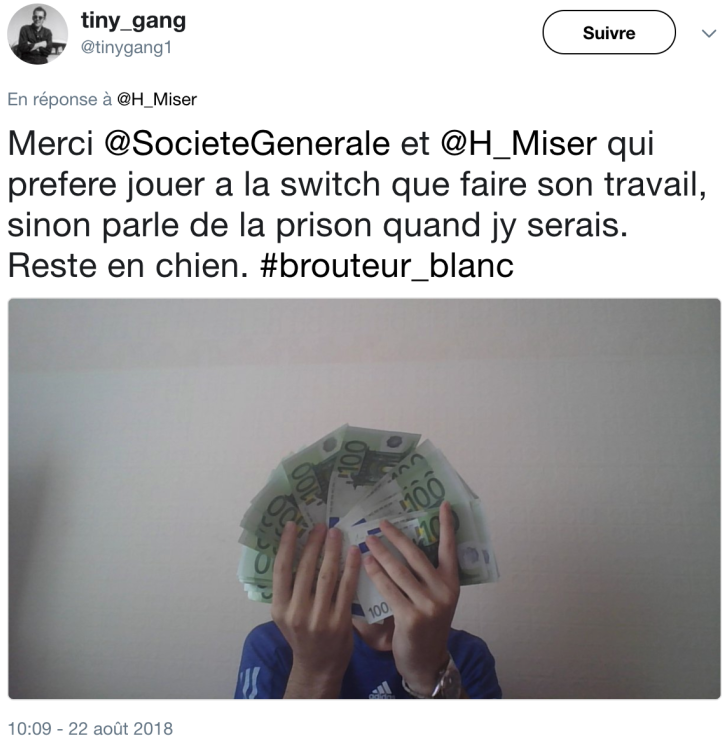

Sin embargo, el hacker fue incapaz de cubrir su rastro de forma adecuada, pues usando la cuenta de Twitter @tinygang1 (ahora suspendida), reveló haber usado una variante de NukeBot para atacar a usuarios de banca en línea de Polonia, Francia, entre otros países. Un investigador en seguridad informática notificó a las autoridades francesas sobre la actividad de esta cuenta de Twitter, además de buscar información por su cuenta.

“El hacker modificó el código fuente de NukeBot en repetidas ocasiones para la creación de su propia versión del malware, conocida como Tinynuke. Al compararlo con el código original, filtrado en GitHub, fue notorio que Tinynuke es una versión con características mucho más avanzadas que el original NukeBot, en especial la grabación de video”, mencionó el investigador en un informe.

Además, el investigador afirma que los operadores de la cuenta de Twitter @tinygang1 atacaron a diversos objetivos en Francia con versiones modificadas de TinyNuke al menos cuatro veces; los fondos robados habrían sido lavados en complicidad con una red de mulas en Reino Unido y otras ubicaciones. Con base en estos indicadores, firmas de seguridad informática e investigadores independientes concuerdan en que es altamente probable que los operadores de esta campaña sean los responsables de la creación del código original.

En la comunidad de la ciberseguridad y el cibercrimen circulan múltiples rumores sobre el autor de este malware, la mayoría apuntan hacia un serio problema de ego: “Le gusta que otros hablen de él, aunque suele enfadarse mucho cuando estos comentarios son en tono de burla, incluso ha amenazado físicamente a otros hackers e investigadores”, afirma el experto.

El reporte del investigador concuerda con la nota publicada por Le Parisien, en la que se afirma que Antoine I. amenazó de muerte a un investigador en seguridad informática anónimo, identificado como Marc: “Si no de meterte conmigo, pondré una bala en tu cabeza”, amenazó el hacker.

Por otra parte, el Instituto Internacional de Seguridad Cibernética (IICS) menciona que esta campaña de sextorsión fue operada desde Ucrania y otras ubicaciones, principalmente en Europa del Este. Por razones que aún no están claras, el hacker regresó a Francia para entregarse a las autoridades, su sentencia será revelada en breve.

The post Hackers que desarrollaron botnet para campaña de sextorsión son arrestados; los usuarios estarán a salvo de este chantaje appeared first on Noticias de seguridad informática.

Ver Fuente

No hay comentarios.:

Publicar un comentario