SMTP significa Protocolo simple de transferencia de correo. Es un protocolo utilizado para enviar correos electrónicos a través de Internet. SMTP opera en un modelo push, donde el servidor emisor envía el correo electrónico a un servidor receptor o a un servidor de correo intermediario. A continuación se muestran algunos conceptos básicos asociados con SMTP :

- Servidores de envío y recepción : SMTP implica al menos dos servidores: el servidor de correo de envío y el servidor de correo de recepción. El servidor emisor inicia el proceso.

- Puertos SMTP : normalmente, SMTP utiliza el puerto 25 para comunicación no cifrada y el puerto 587 para comunicación cifrada (STARTTLS). Algunos servidores también utilizan el puerto 465 para comunicaciones cifradas SSL/TLS.

- Comandos y respuestas SMTP : la comunicación SMTP se basa en comandos y respuestas. Los comandos comunes incluyen

HELO(oEHLOpara SMTP extendido)MAIL FROMespecificar el remitente,RCPT TOel destinatario yDATAel cuerpo del correo electrónico. Las respuestas del servidor indican el éxito o el fracaso de estos comandos. - MIME (Extensiones multipropósito de correo de Internet) : aunque SMTP se limita a enviar texto, los estándares MIME permiten a SMTP enviar otros tipos de datos como imágenes, audio y video codificándolos en formato de texto.

- Autenticación SMTP : se utiliza para autenticar a un usuario que desea enviar un correo electrónico. Ayuda a prevenir el acceso no autorizado al servidor de correo electrónico.

- Retransmisión SMTP : se refiere al proceso de transferir un correo electrónico de un servidor a otro. Cuando un servidor SMTP reenvía un correo electrónico a otro servidor para su posterior entrega, se denomina retransmisión.

- SMTP en clientes de correo electrónico : los clientes de correo electrónico (como Outlook, Thunderbird) utilizan SMTP para enviar correos electrónicos. Estos clientes requieren la configuración de los ajustes SMTP (dirección del servidor, puerto, autenticación) para enviar correos electrónicos.

- Limitaciones y seguridad : SMTP en sí no cifra el contenido del correo electrónico; depende de otros protocolos (como SSL/TLS) por motivos de seguridad. Además, SMTP no incluye inherentemente mecanismos sólidos para autenticar al remitente, lo que ha generado problemas como spam y phishing.

- Interacción con otros protocolos : SMTP se utiliza normalmente junto con POP3 o IMAP, que son protocolos utilizados para recuperar correos electrónicos de un servidor de correo.

- Uso en sistemas de correo electrónico modernos : a pesar de su antigüedad, SMTP sigue siendo una parte fundamental de la infraestructura de correo electrónico en Internet y se utiliza prácticamente en todos los sistemas de correo electrónico actuales.

CONTRABANDO SMTP

El contrabando SMTP se refiere a una técnica utilizada en la seguridad de la red para eludir las medidas de seguridad mediante la explotación de vulnerabilidades en el Protocolo simple de transferencia de correo (SMTP). SMTP es el protocolo estándar utilizado para enviar correos electrónicos a través de Internet. El contrabando en este contexto normalmente implica manipular la conversación SMTP de una manera que permita a un atacante inyectar comandos maliciosos o cargas útiles en un mensaje de correo electrónico. Estas cargas útiles pueden pasar desapercibidas para los sistemas de seguridad que no están configurados correctamente para manejar el tráfico SMTP anómalo.

Hay varias formas de ejecutar el contrabando SMTP:

- Inyección de comandos: al insertar comandos SMTP adicionales en los campos de mensaje (como los campos ‘MAIL FROM’ o ‘RCPT TO’), un atacante podría engañar a un servidor para que ejecute comandos que no debería.

- Inyección CRLF: los comandos SMTP suelen estar separados por un retorno de carro y un avance de línea (CRLF). Si un atacante puede inyectar secuencias CRLF en un mensaje, podría agregar comandos adicionales o modificar el comportamiento del servidor de correo electrónico.

- Contrabando de contenido: esto implica ocultar contenido malicioso dentro de un correo electrónico de una manera que evade la detección por parte de los sistemas de seguridad, que podrían escanear los correos electrónicos en busca de amenazas conocidas.

Mecanismos de autenticación de correo electrónico

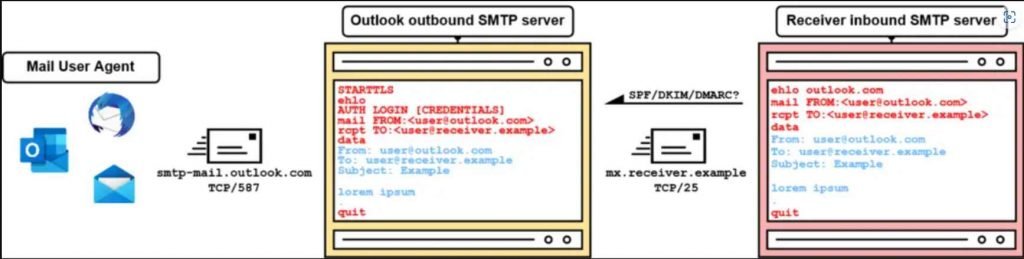

Los mecanismos de autenticación de correo electrónico como SPF, DKIM y DMARC son cruciales en la lucha contra la suplantación de identidad y el phishing de correo electrónico. Ayudan a verificar la autenticidad del remitente y garantizar la integridad del mensaje. A continuación se ofrece una descripción básica de cada uno:

1. SPF (MARCO DE POLÍTICAS DEL REMITENTE)

- Propósito : SPF se utiliza para evitar la falsificación de direcciones del remitente. Permite al propietario del dominio especificar qué servidores de correo pueden enviar correo electrónico en nombre de su dominio.

- Cómo funciona : el propietario del dominio publica registros SPF en su DNS. Estos registros enumeran las direcciones IP de envío autorizadas. Cuando se recibe un correo electrónico, el servidor receptor verifica el registro SPF para verificar que el correo electrónico proviene de un servidor autorizado.

- Limitaciones : SPF solo verifica el remitente del sobre (ruta de retorno) y no la dirección del encabezado (De:), que a menudo es lo que ve el destinatario.

2. DKIM (CORREO IDENTIFICADO CON CLAVES DE DOMINIO)

- Propósito : DKIM proporciona una forma de validar la identidad de un nombre de dominio asociado con un mensaje mediante autenticación criptográfica.

- Cómo funciona : el servidor de envío adjunta una firma digital vinculada al dominio en el encabezado del correo electrónico. Luego, el servidor receptor utiliza la clave pública del remitente (publicada en su DNS) para verificar la firma.

- Ventajas : DKIM verifica que partes del correo electrónico (incluidos los archivos adjuntos) no hayan sido alteradas durante el tránsito.

3. DMARC (AUTENTICACIÓN, INFORMES Y CONFORMIDAD DE MENSAJES BASADOS EN DOMINIO)

- Propósito : DMARC se basa en SPF y DKIM. Permite al propietario del dominio especificar cómo se debe manejar un correo electrónico que no supere las comprobaciones de SPF y DKIM.

- Cómo funciona : las políticas DMARC se publican en DNS. Estas políticas indican al servidor receptor qué hacer con el correo que no pasa las comprobaciones SPF o DKIM (por ejemplo, rechazar el correo, ponerlo en cuarentena o pasarlo con una nota).

- Beneficios : DMARC también incluye capacidades de generación de informes, lo que permite a los remitentes recibir comentarios sobre cómo se maneja su correo electrónico.

EFICACIA COMBINADA

- Funciones complementarias : SPF, DKIM y DMARC trabajan juntos para mejorar la seguridad del correo electrónico. SPF valida el servidor emisor, DKIM valida la integridad del mensaje y DMARC les dice a los receptores qué hacer si las otras comprobaciones fallan.

- Combatir la suplantación de identidad y el phishing : al utilizar estos mecanismos, las organizaciones pueden reducir significativamente el riesgo de que sus dominios se utilicen para ataques de phishing y suplantación de correo electrónico.

- Adopción y configuración : la configuración adecuada de estos protocolos es fundamental. Una configuración incorrecta puede provocar que los correos electrónicos legítimos sean rechazados o marcados como spam.

IMPLEMENTACIÓN

- Registros DNS : los tres requieren la configuración de registros DNS. SPF y DMARC son registros de texto, mientras que DKIM utiliza un registro TXT para la clave pública.

- Servidores y servicios de correo electrónico : muchos servidores y servicios de correo electrónico admiten estos protocolos, pero generalmente requieren que el administrador del dominio los instale y configure manualmente.

En general, SPF, DKIM y DMARC son herramientas esenciales en el conjunto de herramientas del administrador de correo electrónico para asegurar la comunicación por correo electrónico y proteger la reputación de un dominio.

En un descubrimiento innovador, Timo Longin, en colaboración con SEC Consult Vulnerability Lab, ha revelado una novedosa técnica de explotación en el ámbito de la seguridad del correo electrónico. Esta técnica, conocida como contrabando SMTP, representa una amenaza significativa para la comunicación global por correo electrónico al permitir que actores malintencionados envíen correos electrónicos falsificados desde prácticamente cualquier dirección de correo electrónico.

Descubrimiento del contrabando SMTP: El concepto de contrabando SMTP surgió de un proyecto de investigación dirigido por Timo Longin, una figura reconocida en la comunidad de ciberseguridad conocida por su trabajo sobre ataques al protocolo DNS. Esta nueva técnica aprovecha las diferencias en cómo los servidores SMTP interpretan las reglas del protocolo, permitiendo a los atacantes eludir los métodos estándar de autenticación de correo electrónico como SPF (Sender Policy Framework).

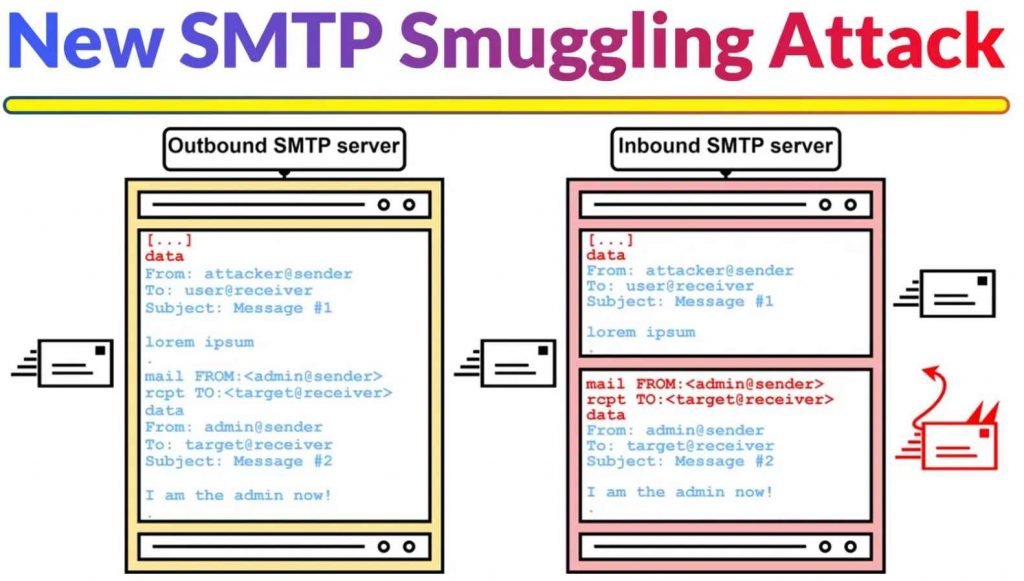

Cómo funciona el contrabando SMTP: El contrabando SMTP opera explotando las diferencias de interpretación del protocolo SMTP entre varios servidores de correo electrónico. Esto permite a los atacantes “contrabandear” o enviar correos electrónicos falsos que parecen provenir de fuentes legítimas, pasando así las comprobaciones de alineación del SPF. La investigación identificó dos tipos de contrabando SMTP: saliente y entrante, que afectan a millones de dominios y servidores de correo electrónico.

INFORMACIÓN TÉCNICA: COMPRENDER EN PROFUNDIDAD EL CONTRABANDO SMTP

Explotación del contrabando de SMTP: El contrabando de SMTP aprovecha las discrepancias en cómo los diferentes servidores de correo electrónico interpretan el protocolo SMTP. Específicamente, se dirige a la secuencia de fin de datos, que significa el final de un mensaje de correo electrónico. En una sesión SMTP estándar, esta secuencia está representada por una línea con solo un punto (.), precedida por un retorno de carro y un avance de línea (<CR><LF>.<CR><LF>). Sin embargo, las variaciones en la interpretación de esta secuencia pueden generar vulnerabilidades.

Contrabando saliente y entrante: La investigación identificó dos tipos de contrabando SMTP: saliente y entrante. El contrabando saliente implica enviar correos electrónicos desde un servidor comprometido, mientras que el contrabando entrante se refiere a recibir correos electrónicos en un servidor que malinterpreta la secuencia de fin de datos. Ambos tipos pueden aprovecharse para enviar correos electrónicos falsos que parecen provenir de fuentes legítimas.

EXPLOTACIÓN DE LAS COMPROBACIONES DE ALINEACIÓN DE SPF:

El concepto de “Explotación de las comprobaciones de alineación del SPF” en el contexto del contrabando SMTP gira en torno a la manipulación de las comprobaciones del Marco de políticas del remitente (SPF) para enviar correos electrónicos falsificados. SPF es un método de autenticación de correo electrónico diseñado para evitar la falsificación de la dirección del remitente. A continuación se ofrece una explicación detallada de cómo se pueden aprovechar las comprobaciones de alineación de SPF mediante el contrabando SMTP:

ENTENDIENDO EL SPF:

- Conceptos básicos de SPF : SPF permite a los propietarios de dominios especificar qué servidores de correo pueden enviar correos electrónicos en nombre de su dominio. Esto se hace publicando registros SPF en DNS. Cuando se recibe un correo electrónico, el servidor del destinatario verifica el registro SPF para verificar si el correo electrónico proviene de un servidor autorizado.

- Proceso de verificación de SPF : la verificación de SPF generalmente implica comparar la dirección IP del remitente (que se encuentra en el sobre SMTP) con las direcciones IP enumeradas en el registro SPF del dominio. Si la dirección IP coincide con una del registro SPF, el correo electrónico pasa la verificación SPF.

EXPLOTACIÓN MEDIANTE CONTRABANDO SMTP:

- Manipulación de la dirección ‘MAIL FROM’ : en el contrabando SMTP, los atacantes manipulan la dirección ‘MAIL FROM’ en el sobre SMTP. Esta dirección se utiliza para la validación de SPF. Al elaborar cuidadosamente esta dirección, los atacantes pueden pasar la verificación SPF incluso cuando envían desde un servidor no autorizado.

- Discrepancia entre ‘MAIL FROM’ y el encabezado ‘From’ : a menudo hay una discrepancia entre la dirección ‘MAIL FROM’ en el sobre SMTP (utilizado para comprobaciones SPF) y el encabezado ‘From’ en el cuerpo del correo electrónico (que ve el destinatario). El contrabando SMTP aprovecha esto configurando la dirección ‘MAIL FROM’ en un dominio que pasa la verificación SPF, mientras que el encabezado ‘From’ se falsifica para que parezca que el correo electrónico proviene de un dominio diferente, a menudo confiable.

- Omitir la alineación SPF : la clave de esta explotación es la diferencia en cómo los distintos servidores de correo interpretan y procesan las reglas del protocolo SMTP. Al introducir de contrabando comandos o datos adicionales, los atacantes pueden hacer que un correo electrónico parezca provenir de una fuente legítima, evitando así las comprobaciones de alineación del SPF.

- Consecuencias : esta explotación puede provocar ataques de phishing exitosos, ya que el correo electrónico parece provenir de una fuente confiable, a pesar de haber sido enviado desde un servidor no autorizado. Es más probable que los destinatarios confíen en estos correos electrónicos y actúen en consecuencia, lo que genera posibles violaciones de seguridad.

EXPERIMENTACIÓN TÉCNICA

El aspecto de “Experimentación técnica” de la investigación sobre el contrabando de SMTP realizada por SEC Consult implicó una serie de pruebas y análisis metódicos para comprender cómo los diferentes servidores de correo electrónico manejan el protocolo SMTP, centrándose particularmente en la secuencia de fin de datos.

OBJETIVO DE LA EXPERIMENTACIÓN:

El objetivo principal era identificar discrepancias en cómo los servidores SMTP de salida (envío) y de entrada (recepción) interpretan el protocolo SMTP, especialmente la secuencia de fin de datos. Esta secuencia es crucial ya que significa el final de un mensaje de correo electrónico.

CONFIGURACIÓN DEL EXPERIMENTO:

- Selección de proveedores de correo electrónico : los investigadores seleccionaron una variedad de proveedores de correo electrónico públicos que admiten envíos de correo a través de SMTP. Esto incluía servicios populares como Outlook.com, Gmail, GMX, iCloud y otros.

- Servidor de análisis SMTP : se configuró un servidor de análisis SMTP especializado para recibir correos electrónicos de estos proveedores. Este servidor jugó un papel fundamental al observar cómo los diferentes servidores SMTP manejan varios comandos y secuencias SMTP.

- Cliente de análisis SMTP : Se utilizó un cliente de análisis SMTP para enviar correos electrónicos a través de los servidores SMTP salientes de los proveedores seleccionados. Este cliente fue configurado para variar los comandos y secuencias SMTP utilizados en los correos electrónicos.

ÁREAS CLAVE DE ENFOQUE:

- Variaciones de secuencia de fin de datos : los investigadores experimentaron con diferentes secuencias de fin de datos, como

<LF>.<LF>(avance de línea) en lugar de la estándar<CR><LF>.<CR><LF>(retorno de carro, avance de línea). El objetivo era ver si los servidores salientes procesarían estas secuencias no estándar de manera diferente. - Respuestas del servidor al comando DATA : Se observaron diferentes respuestas de los proveedores de correo electrónico al comando DATA SMTP. Estas respuestas proporcionaron información sobre cómo cada servidor podría manejar las secuencias de fin de datos.

- Diferencias entre sistemas operativos : el experimento también consideró cómo los diferentes sistemas operativos interpretan “una línea por sí misma”. Por ejemplo, Windows utiliza

<CR><LF>para indicar el final de una línea, mientras que los sistemas Unix/Linux utilizan<LF>. Esta diferencia podría afectar la forma en que los servidores de correo electrónico procesan la secuencia de fin de datos.

EJECUCIÓN DEL EXPERIMENTO:

- Envío de correos electrónicos de prueba : el cliente de análisis SMTP envió correos electrónicos de prueba a través de los servidores SMTP salientes de los proveedores seleccionados, utilizando varias secuencias de fin de datos.

- Observación de respuestas : el servidor de análisis SMTP entrante recibió estos correos electrónicos y registró cómo cada servidor saliente manejó las diferentes secuencias.

- Identificación de anomalías : los investigadores buscaron anomalías en las que los servidores salientes no interpretaban ni filtraban correctamente secuencias de fin de datos no estándar, y los servidores entrantes las aceptaban como válidas.

La experimentación reveló que algunos servidores SMTP no se ajustaban a la interpretación estándar del protocolo SMTP, particularmente en el manejo de secuencias de fin de datos. Esta no conformidad abrió la puerta al contrabando de SMTP, donde los atacantes podían insertar comandos SMTP adicionales en el contenido del correo electrónico.

ESTUDIO DE CASO: SERVIDOR SMTP GMX

Un ejemplo notable de contrabando SMTP se demostró utilizando el servidor SMTP de GMX. Los investigadores pudieron enviar un correo electrónico con una secuencia de fin de datos especialmente diseñada que el servidor GMX no filtró. Esto les permitió insertar comandos SMTP adicionales en el contenido del correo electrónico, que luego eran ejecutados por el servidor del destinatario, “contrabandeando” efectivamente comandos o contenido maliciosos.

TÉCNICA DE EXPLOTACIÓN:

- Manipulación de la secuencia de fin de datos : los investigadores experimentaron con diferentes secuencias de fin de datos, como

<LF>.<LF>en lugar de la estándar<CR><LF>.<CR><LF>. - Observación de la respuesta del servidor GMX : Se observó que cuando

<LF>.<CR><LF>se enviaba una secuencia específica ( ) al servidor SMTP saliente de GMX, pasaba esta secuencia sin filtrar al servidor SMTP entrante.

CONTRABANDO SMTP EXITOSO:

- Separación de los datos del mensaje : Al utilizar la

<LF>.<CR><LF>secuencia, los investigadores pudieron ‘separar’ los datos del mensaje en el servidor SMTP entrante. Esto significaba que cualquier cosa que siguiera esta secuencia podría interpretarse como un comando SMTP independiente o contenido de correo electrónico adicional. - Demostración de vulnerabilidad : esta técnica permitió a los investigadores insertar de manera efectiva comandos SMTP adicionales en el contenido del correo electrónico, lo que demuestra un ataque de contrabando SMTP exitoso.

El primer exploit de contrabando SMTP exitoso del equipo de investigación se demostró utilizando el servidor SMTP de GMX. Este avance confirmó la viabilidad de la técnica y su potencial para comprometer la seguridad del correo electrónico a gran escala. El contrabando SMTP representa una nueva frontera en la suplantación de correo electrónico, desafiando las medidas de seguridad existentes y destacando la necesidad de una vigilancia continua en el ámbito de la ciberseguridad. El descubrimiento subraya la importancia de realizar auditorías y actualizaciones de seguridad periódicas para proteger contra amenazas emergentes. El descubrimiento del contrabando SMTP tiene importantes implicaciones para la seguridad del correo electrónico. Se identificaron vulnerabilidades en los principales servicios de correo electrónico, incluidos Microsoft y GMX, que se solucionaron rápidamente. Sin embargo, SEC Consult ha emitido una advertencia a las organizaciones que utilizan Cisco Secure Email, instándolas a actualizar sus configuraciones para mitigar esta vulnerabilidad.

MITIGACIONES TÉCNICAS Y DE SEGURIDAD:

- Parchear y actualizar sistemas : actualice y parchee periódicamente los servidores de correo electrónico y el software relacionado. Los proveedores deben asegurarse de que sus sistemas estén actualizados con los últimos parches de seguridad que aborden las vulnerabilidades conocidas, incluidas las relacionadas con el contrabando de SMTP.

- Mejore la autenticación de correo electrónico : implemente y aplique protocolos avanzados de autenticación de correo electrónico como DKIM (correo identificado con claves de dominio) y DMARC (autenticación, informes y conformidad de mensajes basados en dominio). Estos protocolos proporcionan capas adicionales de verificación, asegurando que el remitente del correo electrónico sea legítimo y que el contenido del mensaje no haya sido manipulado.

- Configure los servidores de correo electrónico correctamente : asegúrese de que los servidores de correo electrónico, especialmente aquellos que manejan correos electrónicos entrantes y salientes, estén configurados correctamente para manejar los estándares del protocolo SMTP, particularmente la secuencia de fin de datos. Esto implica un estricto cumplimiento de las especificaciones del protocolo para evitar cualquier ambigüedad en la interpretación.

- Utilice soluciones avanzadas de filtrado de correo electrónico : emplee soluciones avanzadas de filtrado de correo electrónico que puedan detectar y bloquear correos electrónicos falsificados. Estas soluciones suelen utilizar el aprendizaje automático y otras técnicas avanzadas para identificar anomalías en los mensajes de correo electrónico que podrían indicar un intento de suplantación de identidad.

- Auditorías de seguridad periódicas : realice auditorías de seguridad periódicas de la infraestructura de correo electrónico para identificar y rectificar posibles vulnerabilidades. Esto debería incluir una revisión de las configuraciones del servidor, los mecanismos de autenticación y los protocolos de actualización.

El contrabando SMTP representa un avance significativo en la comprensión de las vulnerabilidades del protocolo de correo electrónico. Desafía los paradigmas de seguridad existentes y exige una reevaluación de las estrategias de seguridad del correo electrónico. Mientras la comunidad de ciberseguridad trabaja para abordar estas vulnerabilidades, este descubrimiento sirve como un recordatorio crucial de la naturaleza dinámica y evolutiva de las ciberamenazas.

El cargo ¿Cómo enviar correos falsos/spoof desde dominios que tienen protecciones SPF y DKIM? apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario