En una revelación sorprendente, Bitdefender, una empresa líder en ciberseguridad, ha revelado una serie de métodos de ataque sofisticados que podrían afectar significativamente a los usuarios de Google Workspace y Google Credential Provider para Windows (GCPW). Este descubrimiento resalta posibles debilidades en los servicios de autenticación y de nube ampliamente utilizados, lo que lleva a una reevaluación de las medidas de seguridad actuales.

DESCUBRIMIENTO DE TÉCNICAS DE ATAQUE AVANZADAS

El equipo de investigación de Bitdefender, trabajando en conjunto con su instituto de investigación interno Bitdefender Labs, ha identificado métodos previamente desconocidos que los ciberdelincuentes podrían utilizar para escalar una infracción desde un único punto final a un nivel de toda la red. Estas técnicas, si se explotan, podrían tener consecuencias graves, como ataques de ransomware o filtración masiva de datos.

La progresión del ataque implica varias etapas clave, comenzando desde una única máquina comprometida. Una vez dentro del sistema, los atacantes podrían potencialmente:

- Muévase entre máquinas clonadas dentro de la red, especialmente si están equipadas con GCPW.

- Obtenga acceso no autorizado a Google Cloud Platform mediante permisos personalizados.

- Descifre las contraseñas almacenadas localmente, extendiendo su alcance más allá de la máquina inicialmente comprometida.

Estos hallazgos fueron divulgados responsablemente a Google. Sin embargo, Google ha declarado que estos problemas no se abordarán directamente, ya que quedan fuera de su modelo de amenaza designado. Esta decisión refleja la evaluación de riesgos y las prioridades de seguridad de Google.

LA DOBLE FUNCIÓN DEL PROVEEDOR DE CREDENCIALES DE GOOGLE PARA WINDOWS (GCPW)

En el centro de estas vulnerabilidades se encuentra el Proveedor de credenciales de Google para Windows (GCPW), una herramienta diseñada para optimizar el acceso y la administración dentro del ecosistema de Google. GCPW cumple dos funciones principales:

- Administración remota de dispositivos : similar a los sistemas de administración de dispositivos móviles (MDM) como Microsoft Intune, GCPW permite a los administradores administrar y controlar de forma remota los dispositivos Windows conectados a Google Workspace. Esto incluye hacer cumplir políticas de seguridad, implementar actualizaciones de software y administrar la configuración del dispositivo sin necesidad de una conexión VPN o registro de dominio.

- Autenticación de inicio de sesión único (SSO) : GCPW facilita el SSO para dispositivos Windows que utilizan credenciales de Google Workspace. Esta integración proporciona una experiencia de inicio de sesión perfecta, lo que permite a los usuarios acceder a sus dispositivos con las mismas credenciales utilizadas para los servicios de Google como Gmail, Google Drive y Google Calendar.

EL MECANISMO OPERATIVO DE GCPW

Comprender el funcionamiento de GCPW es crucial para comprender las vulnerabilidades. Aquí hay un desglose de su proceso operativo:

- Creación de cuenta de servicio local : al instalar GCPW, se crea una nueva cuenta de usuario llamada ‘gaia’. Esta cuenta, que no está destinada a interacciones habituales de usuarios, sirve como una cuenta de servicio con privilegios elevados.

- Integración del proveedor de credenciales : GCPW integra un nuevo proveedor de credenciales en el servicio del subsistema de autoridad de seguridad local de Windows (lsass), un componente crítico responsable de manejar las operaciones de seguridad y la autenticación de usuarios en Windows.

- Creación de cuentas de usuario locales : GCPW facilita la creación de nuevas cuentas de usuarios locales vinculadas a cuentas de Google Workspace cada vez que un nuevo usuario se autentica en el sistema.

- Procedimiento de inicio de sesión : estos usuarios de Google Workspace inician sesión utilizando sus perfiles locales recién creados, donde se almacena un token de actualización para garantizar el acceso continuo sin solicitudes repetidas de autenticación.

MÉTODOS DE ATAQUE DESCUBIERTOS

La investigación de Bitdefender arroja luz sobre vectores de ataque específicos que explotan las funcionalidades de GCPW:

MOVIMIENTO LATERAL DE LA IMAGEN DORADA :

- Desafío del entorno virtualizado : en entornos que utilizan máquinas virtuales (VM) clonadas, como soluciones de infraestructura de escritorio virtual (VDI) o escritorio como servicio (DaaS), la instalación de GCPW en una máquina base significa que la cuenta ‘gaia’ y su La contraseña se clona en todas las máquinas virtuales.

- Implicación del ataque : si un atacante descubre la contraseña de una cuenta ‘gaia’, potencialmente puede acceder a todas las máquinas que hayan sido clonadas desde la misma imagen base.

- Escenario : Imagine una empresa, “Acme Corp”, que utiliza una infraestructura de escritorio virtual (VDI) donde se clonan varias máquinas virtuales (VM) a partir de una única “imagen dorada” para lograr eficiencia. Esta imagen tiene el Proveedor de credenciales de Google para Windows (GCPW) preinstalado para facilitar el acceso.

- Ejemplo de ataque :

- Un atacante, Alice, logra comprometer una de las máquinas virtuales de Acme Corp. Durante su exploración, descubre que la VM tiene GCPW instalado.

- Se entera de que la contraseña de la cuenta ‘gaia’ creada durante la configuración de GCPW es idéntica en todas las máquinas virtuales clonadas porque se derivaron de la misma imagen dorada.

- Al extraer la contraseña de la cuenta ‘gaia’ de la VM comprometida, Alice ahora puede acceder a todas las demás VM clonadas desde la misma imagen. Esto le permite moverse lateralmente a través de la red, potencialmente accediendo a información confidencial o implementando malware.

SOLICITUD DE TOKEN DE ACCESO NO AUTORIZADO :

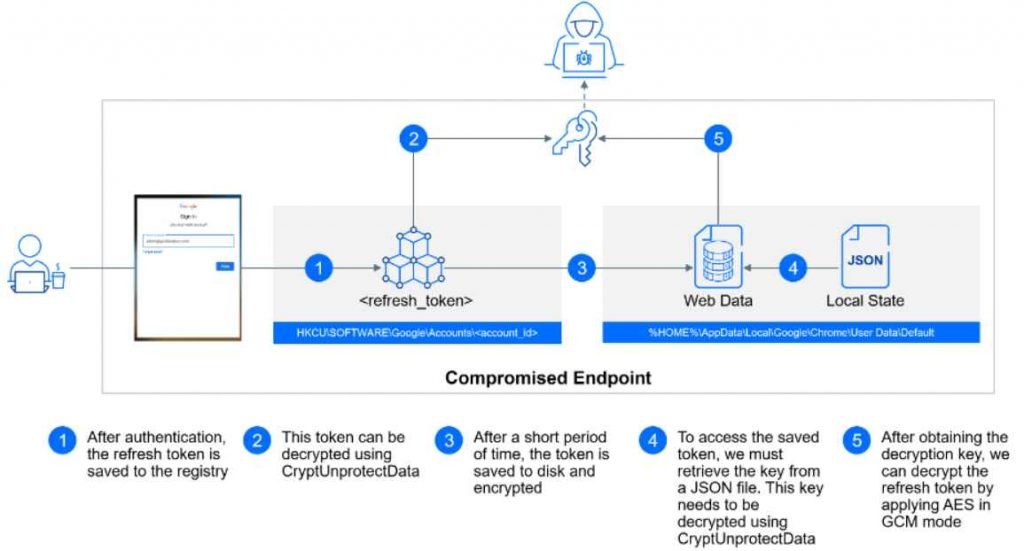

- Explotación de tokens OAuth : GCPW almacena un token de actualización de OAuth 2.0 dentro de la sesión del usuario, manteniendo el acceso al ecosistema más amplio de Google. Los atacantes que obtengan acceso a este token pueden solicitar nuevos tokens de acceso con permisos variados.

- Alcance del abuso : los permisos otorgados por estos tokens pueden permitir a los atacantes acceder o manipular una amplia gama de datos de usuario y servicios de Google, evitando efectivamente los procesos de autenticación multifactor (MFA).

- Escenario : en otra empresa, “Beta Ltd.”, los empleados utilizan sus credenciales de Google Workspace para iniciar sesión en sus máquinas con Windows, facilitado por GCPW.

Ejemplo de ataque :

- Bob, un ciberdelincuente, obtiene acceso inicial a la computadora de un empleado de Beta Ltd. mediante un ataque de phishing.

- Una vez dentro del sistema, Bob encuentra el token de actualización de OAuth 2.0 almacenado por GCPW. Este token está destinado a mantener un acceso fluido a los servicios de Google sin inicios de sesión repetidos.

- Con este token, Bob elabora una solicitud a los servidores de autenticación de Google haciéndose pasar por el usuario legítimo. Solicita nuevos tokens de acceso con permisos amplios, como acceso a correos electrónicos o almacenamiento en la nube.

- Con estos tokens, Bob ahora puede acceder a datos confidenciales en el entorno de Google Workspace del empleado, como correos electrónicos o documentos, sin pasar por cualquier autenticación multifactor configurada por la empresa.

AMENAZA DE RECUPERACIÓN DE CONTRASEÑA :

- Riesgo de credenciales de texto sin formato : el mecanismo de GCPW para guardar contraseñas de usuario como secretos LSA cifrados, destinados al restablecimiento de contraseñas, presenta una vulnerabilidad. Los atacantes expertos podrían descifrar estas credenciales, lo que les permitiría hacerse pasar por usuarios y obtener acceso ilimitado a la cuenta.

Escenario : una pequeña empresa, “Gamma Inc.”, utiliza GCPW para administrar sus dispositivos Windows y cuentas de Google Workspace.

Ejemplo de ataque :

- Carla, una hacker experimentada, apunta a Gamma Inc. Ella logra violar uno de los sistemas de los empleados a través de un archivo adjunto de correo electrónico cargado de malware.

- Después de obtener acceso, Carla localiza el secreto LSA cifrado almacenado por GCPW, que contiene la contraseña de Google Workspace del usuario.

- Utilizando técnicas avanzadas de descifrado, descifra esta contraseña. Ahora, Carla tiene los mismos privilegios de acceso que el empleado, no sólo en la máquina local sino en todos los servicios de Google donde se utiliza la cuenta del empleado.

- Esto le permite a Carla hacerse pasar por el empleado, acceder a los correos electrónicos de la empresa, manipular documentos o incluso transferir fondos si el empleado tiene privilegios financieros.

POSTURA DE GOOGLE E IMPLICACIONES DE SEGURIDAD

La decisión de Google de no abordar estos hallazgos, citando su exclusión del modelo de amenaza específico de la compañía, ha suscitado un debate en la comunidad de la ciberseguridad. Mientras que el riesgo de Google

El cargo Su seguridad en la nube de Google podría estar en riesgo. Hackear GCP a través de una falla en Google Workspace apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario