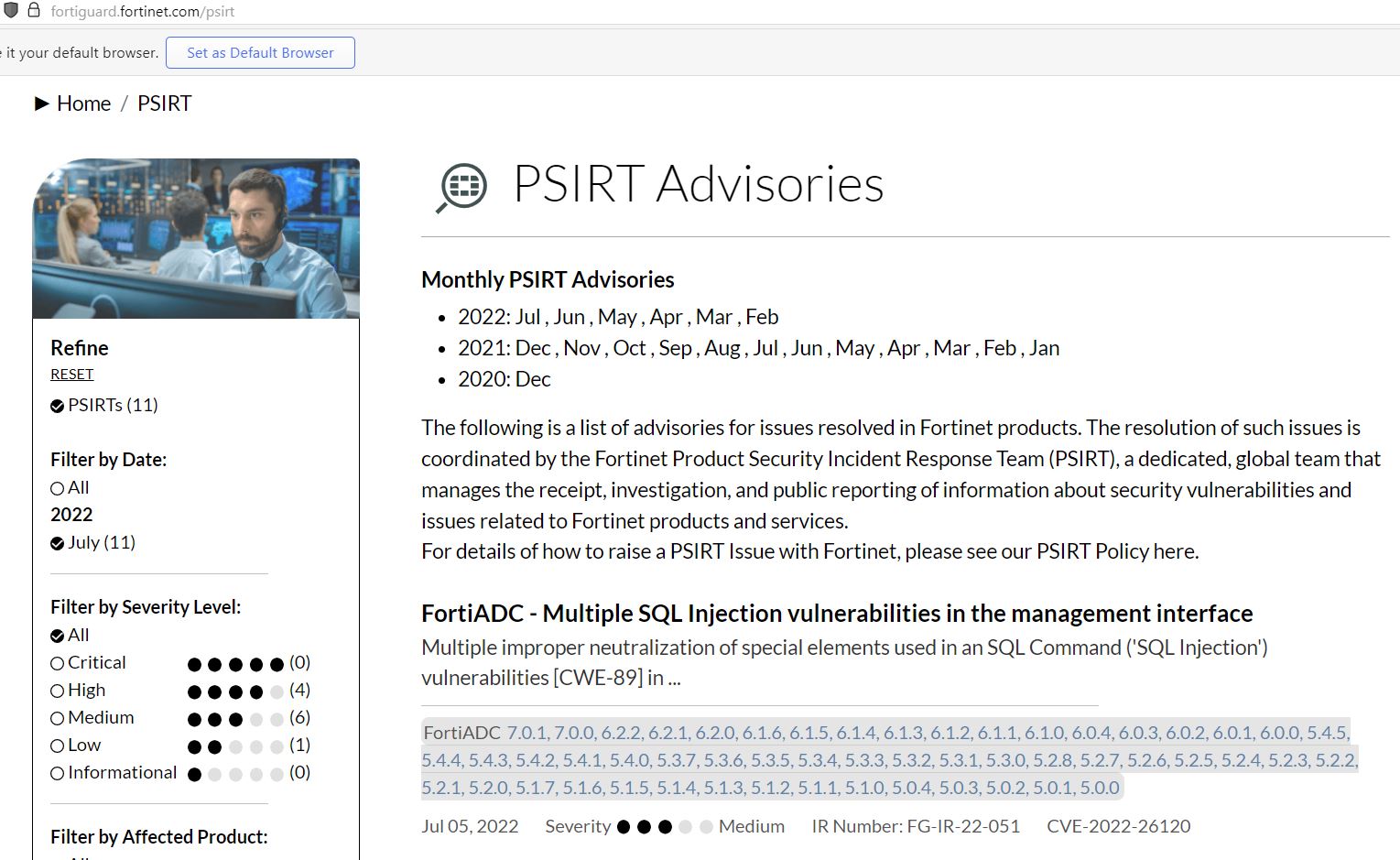

Fortinet, una corporación multinacional estadounidense con sede en Sunnyvale, California. La empresa desarrolla y vende soluciones de ciberseguridad, como cortafuegos físicos, software antivirus, sistemas de prevención de intrusiones y componentes de seguridad de punto final. Fortinet ha abordado una serie de vulnerabilidades de seguridad que afectan a varios de sus productos de seguridad de punto final. La siguiente es una lista de avisos para vulnerabilidades resueltas en los productos de Fortinet.

CVE-2022-26120: FortiADC – Múltiples vulnerabilidades de inyección SQL en la interfaz de administración

Severidad: media

Múltiples vulnerabilidades de neutralización incorrecta de elementos especiales utilizados en un comando SQL (“inyección SQL”) en FortiADC

CVE-2022-27483: FortiAnalyzer y FortiManager: vulnerabilidad de inyección de comandos del sistema operativo en CLI

Severidad: media

Una neutralización inadecuada de elementos especiales utilizados en un comando del sistema operativo (inyección de comandos del sistema operativo) vulnerabilidad en FortiManager

CVE-2021-43072: FortiAnalyzer/FortiManager/ FortiOS/FortiProxy: desbordamiento de búfer basado en la stack a través del comando de ejecución CLI diseñado

Severidad: alta

Una copia de búfer sin verificar el tamaño de datos entrados (desbordamiento de búfer clásico) en FortiAnalyzer/FortiManager/FortiOS/FortiProxy

CVE-2021-4103: FortiClient (Windows ) – Escalada de privilegios a través de un ataque de traversal de directorios

Severidad: Alta

Una vulnerabilidad de traversal de ruta relativa en FortiClient para Windows puede permitir que un atacante local sin privilegios escale privilegios para tomar control.

CVE-2022-30302: – Vulnerabilidad en FortiDeceptor

Severidad: Alta

Múltiples vulnerabilidades de traversal de ruta relativa en FortiDeceptor interfaz de administración puede permitir que un usuario remoto y autenticado recupere y elimine archivos arbitrarios del subyacente sistema de archivos a través de solicitudes web especialmente diseñadas.

CVE-2022-29057: Vulnerabilidades de Cross Site Scripting (XSS) en la consola de administración de FortiEDR

Severidad: media

Una neutralización incorrecta de la entrada durante la vulnerabilidad de generación de página web en FortiEDR Central Manager

CVE-2022-26118: FortiManager y FortiAnalyzer: vulnerabilidad de escalada de privilegios

Severidad: media

Una vulnerabilidad de encadenamiento de privilegios en FortiManager y FortiAnalyzer puede permitir que un usuario local y autenticado atacar

CVE-Severidad-26117: FortiNAC: cuenta raíz MySQL desprotegida

Severidad: alta

Una contraseña vacía en el archivo de configuración en FortiNAC puede permitir que un atacante autenticado acceda a la base de datos.

CVE-2021-44170: FortiOS y FortiProxy: desbordamientos de búfer basados en stack en los comandos CLI de diagnóstico

Severidad: media

Una vulnerabilidad de desbordamiento de búfer basados en stack en el intérprete de línea de comandos de FortiOS y FortiProxy puede permitir la inyección de código.

CVE-2022-23438: FortiOS: vulnerabilidad XSS observada en las páginas de reemplazo de autenticación

Severidad: baja

Una neutralización incorrecta de la entrada durante la generación de la página web (“Cross-site Scripting”) causa vulnerabilidad en FortiOS.

CVE-2021-42755: varios productos: desbordamiento de enteros en el demonio dhcpd

Severidad: media

Vulnerabilidad de desbordamiento de enteros/envolvimiento en FortiOS, FortiProxy, FortiSwitch, FortiRecoder y FortiVoiceEnterprise

El cargo 11 vulnerabilidades importantes en los productos de Fortinet FortiOS, FortiAnalyzer, FortiADC, FortiManager, FortiProxy, FortiClient, FortiDeceptor, FortiSwitch, FortiRecoder y FortiVoiceEnterprise apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario