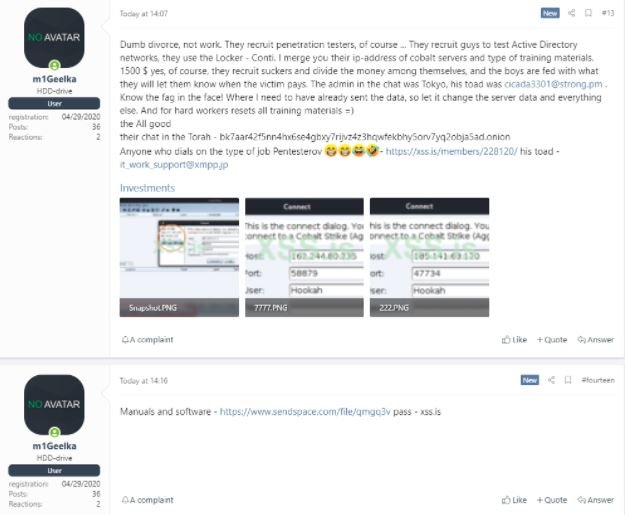

El ransomware como servicio (RaaS) se ha convertido en uno de los más prolíficos modelos de operación cibercriminal, aunque esto no significa que no existan disputas entre los diversos actores de amenazas involucrados en el proceso. Un reciente reporte de seguridad señala que un afiliado del ransomware Conti inconforme decidió filtrar los manuales y otros detalles técnicos elaborados por el grupo de hacking para la capacitación de sus socios cibercriminales.

Esta información confidencial fue publicada en el foro de hacking XSS, alojado en dark web, y fueron compartidos por un usuario que parece haber tenido problemas con el monto de dinero obtenido de su trabajo con los hackers de Conti, quienes le pagaban por comprometer redes corporativas.

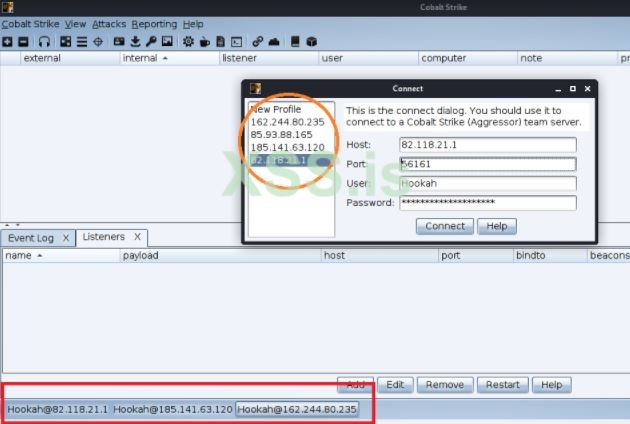

La filtración incluye múltiples capturas de pantalla de las direcciones IP en las que los hackers de Conti alojan sus servidores C&C de Cobalt Strike, empleados por la pandilla de ransomware para acceder a las redes comprometidas y las cuales se recomienda bloquear.

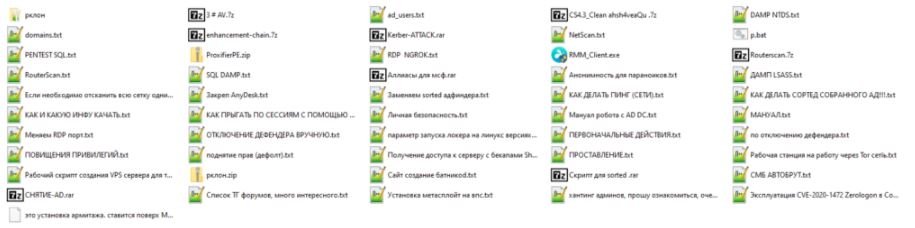

El informante también publicó un archivo con nombre ruso (Мануали для работяг и софт.rar), que podría traducirse como “Manuales para trabajadores y software”. Este archivo contiene un total de 37 archivos secundarios para el uso de las herramientas de hacking empleadas por este grupo cibercriminal.

El archivo incluye múltiples instrucciones para el despliegue de diversos ataques, por ejemplo:

- El despliegue de ataques de fuerza bruta

- Compromiso de enrutadores, dispositivos NAS y cámaras de seguridad

- Uso de exploits ZeroLogon

- Despliegue de ataques Kerberoasting

- Inhabilitación de las protecciones de Windows Defender

- Eliminación de copias de seguridad

- Instalación de Metasploit y otras herramientas de hacking

Especialistas en ciberseguridad mencionan que las filtraciones en operaciones RaaS son algo muy poco común, por lo que sin dudas este es un hecho que llama la atención. No obstante, los expertos también consideran que la información compartida en esta filtración no incluye nada que la comunidad de la ciberseguridad no hubiera descubierto anteriormente, incluso mencionan que estas técnicas y procedimientos han sido utilizadas por operaciones de ransomware desde hace años.

Aún así, esta filtración ayudará a algunas empresas de seguridad a elaborar manuales defensivos actualizados y más sólidos con el fin de que las organizaciones públicas y privadas puedan detectar de mejor manera cualquier intrusión de Conti y otras variantes de ransomware similares.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Cómo funciona el ransomware Conti y cómo detener un ataque. Hacker filtra todos los detalles de esta operación cibercriminal apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario