Aunque siembre se le subestima, la seguridad del enrutador es vital para proteger nuestras redes de los intrusos y aprovechar al máximo sus características, mencionan los expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS).

Los fabricantes tampoco se preocupan por esto, ya que muchos enrutadores son lanzados con múltiples vulnerabilidades fáciles de explotar, como errores de acceso remoto o uso de contraseñas predeterminadas.

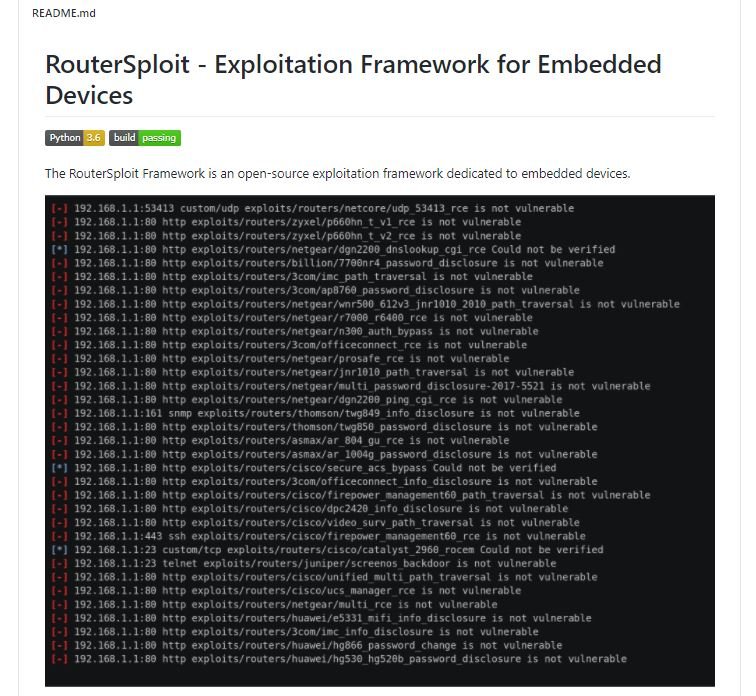

Para comprobar si nuestro enrutador doméstico o para pequeños negocios es vulnerable a las variantes de ataque más comunes, los expertos en seguridad en redes recomiendan utilizar RouterSploit, una utilidad en Termux. Como recordará, Termux es un emulador de terminal para dispositivos Android sin rootear.

CONFIGURACIÓN

Instale Termux y conéctese al enrutador.

A continuación, escriba los siguientes comandos en la consola:

pkg upgrade pkg install git python git clone https://github.com/threat9/routersploit cd routersploit pip3 install -r requirements.txt python3 rsf.py

USO DE LA HERRAMIENTA

En este paso, use el comando use/scanners/autopwn

Nos encontraremos con 2 tipos de puerta de enlace: 192.168.0.1 y 192.168.1.1. Elija el suyo y escriba:

set target 192.168.0.1 run

A continuación se realizará un escaneo de vulnerabilidades. Si RouterSploit encuentra alguna falla, escriba el nombre de la vulnerabilidad el motor de búsqueda de su preferencia para encontrar información sobre los errores detectados y sus respectivas soluciones. Los expertos en seguridad en redes recomiendan emplear esta utilidad solo en su propio enrutador o con previa autorización de los propietarios.

Para mayores informes visite los sitios oficiales del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Pruebe la seguridad de su enrutador a través de su smartphone con solo 9 comandos apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario