Desde hace un par de años, firmas de ciberseguridad, fabricantes y principalmente propietarios de autos con sistema de apertura y arranque sin llave han reportado múltiples incidentes de “ataques de relay”, que consisten en el uso de repetidores de señales inalámbricas para poder acceder a un vehículo sin que el propietario pueda notar que está siendo víctima de robo.

Por si esta amenaza no fuera suficiente, la amenaza parece haberse expandido para los propietarios de vehículos con sistema de llave con chip, pues un reciente informe ha revelado que es posible abusar de algunas fallas criptográficas para crear copias de estas llaves y acceder a un vehículo sin mayores dificultades.

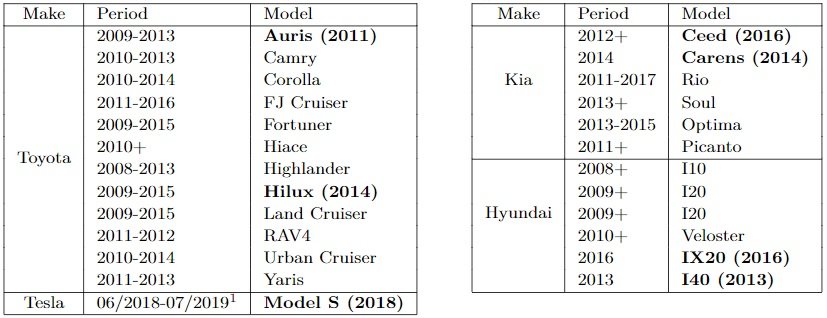

Un equipo de investigadores en ciberseguridad reveló un informe detallando el hallazgo de algunas vulnerabilidades en los sistemas de cifrado empleados por los inmovilizadores de algunos autos. Estos inmovilizadores son dispositivos de radiocomunicación implantados en los autos para permitir su encendido según la señal enviada por la llave del auto. Algunos de los fabricantes de modelos afectados incluyen a Hyundai, Kia y Toyota, que emplean un sistema de cifrado conocido como DST80, de Texas Instruments.

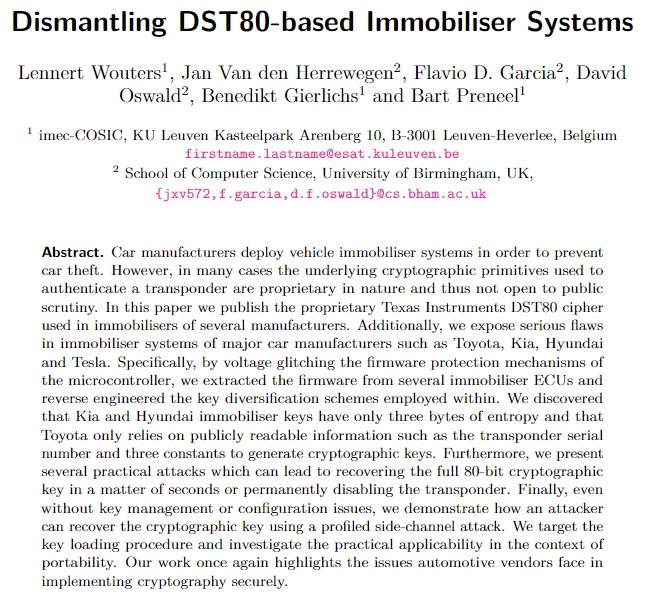

Si un hacker pudiera deslizar un dispositivo lector/transmisor de identificación por radiofrecuencia (RFID) de Proxmark (al alcance de casi cualquier bolsillo) cerca de la llave con chip o del auto con DST80, podría obtener suficiente información sobre el cifrado del dispositivo; por tanto, el cifrado dejaría de ser un obstáculo entre el hacker y el auto, permitiéndole encender el motor. A continuación, se presenta la lista de autos vulnerables a este ataque*:

*Recientemente Tesla anunció que la vulnerabilidad en el Model S será corregida con una actualización de firmware.

Si bien otros especialistas en ciberseguridad e incluso Toyota han reconocido la existencia de estas vulnerabilidades y la posibilidad real de un ataque en entornos reales, cabe mencionar que la explotación de esta variante es mucho más compleja que, por ejemplo, en un ataque de relay. En la mayoría de los casos, los actores de amenazas sólo requieren de un par de dispositivos para replicar la señal transmitida por el llavero inteligente, además de que este ataque es más sigiloso y permite a los ladrones guardar distancia respecto al objetivo.

Por otra parte, el ataque de clonación de llave descrito por los investigadores requiere que los actores de amenaza escaneen el objetivo con un lector RFID a sólo unos centímetros de distancia. Finalmente, debemos recordar que esta técnica está enfocada en autos con mecanismo de encendido por llave, por lo que un hacker que logre acceder al vehículo aún deberá encontrar una forma de girar el barril de encendido sin la llave del auto.

Aunque esto limita el actuar de los actores de amenaza, los investigadores en ciberseguridad señalan que en algunos casos bastaría con introducir un destornillador en el barril para hacerlo girar y encender el auto. “Los fabricantes no implementaron las medidas de seguridad adecuadas en los aspectos mecánicos del auto”, menciona uno de los investigadores. Por seguridad, el informe publicado no cuenta con todos los detalles técnicos para replicar un ataque de estas características en un entorno real. Las diferentes compañías ya han sido informadas, aunque no todas han respondido al hallazgo.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS), una potencial solución a esta amenaza es la reprogramación de los inmovilizadores, aunque algunos fabricantes tendrían que reemplazar las llaves con chip para mitigar completamente el riesgo. No obstante, aún se desconocen las medidas exactas que tomará cada compañía para atender este problema.

El cargo Cómo hackear los automóviles Hyundai, Toyota y Kia para robarlos apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario