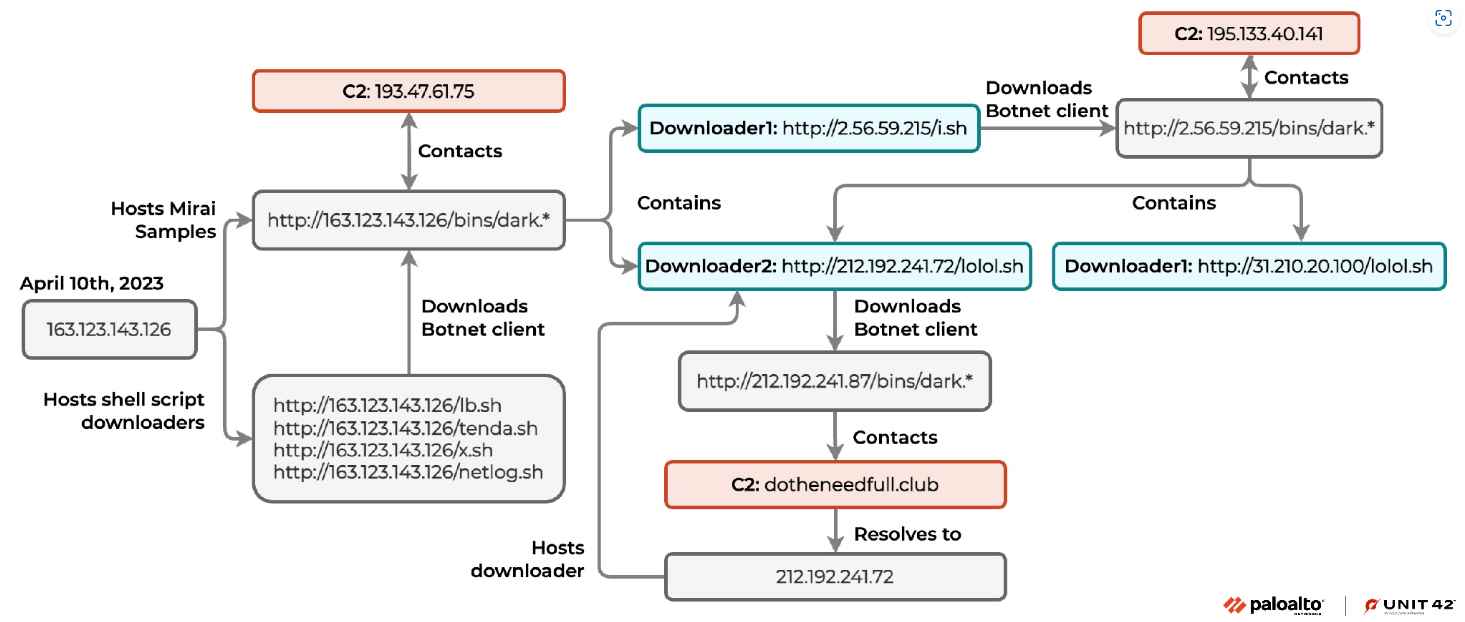

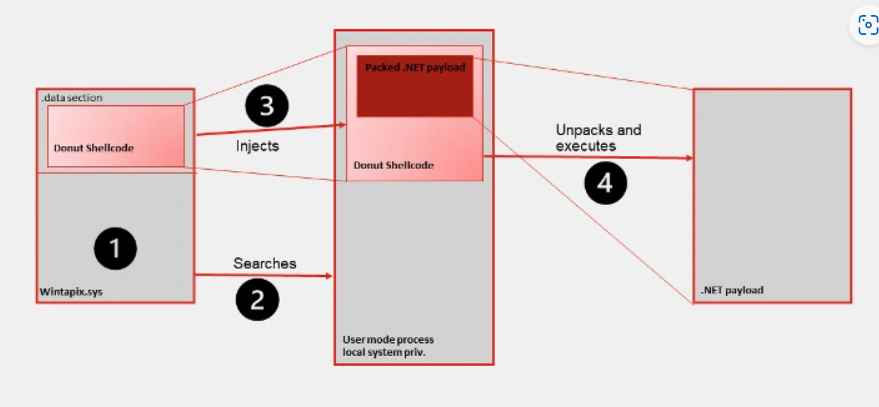

Investigadores de la firma de ciberseguridad Eclypsium, que se centra en el firmware, informaron hoy que han encontrado una puerta trasera secreta en el firmware de las placas base fabricadas por el fabricante taiwanés Gigabyte. Los componentes de Gigabyte se utilizan a menudo en PC para juegos y otros sistemas de alto rendimiento. Eclypsium descubrió que cada vez que se reinicia una computadora con la placa base Gigabyte afectada, el código dentro del firmware de la placa activa silenciosamente el lanzamiento de una aplicación de actualización, que luego descarga y ejecuta otra pieza de software en la máquina. Los investigadores descubrieron que el código oculto se creó de manera insegura, lo que hizo posible que el mecanismo fuera secuestrado y utilizado para instalar malware en lugar del software previsto por Gigabyte.

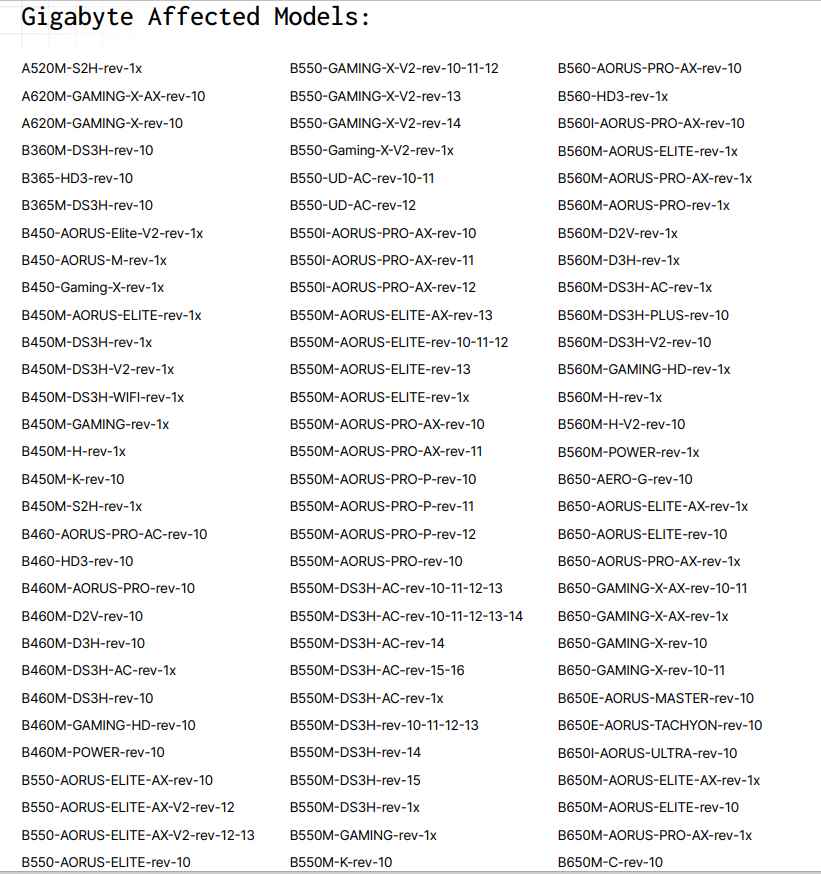

A pesar de que Eclypsium afirma que el código oculto pretende ser una utilidad inofensiva para mantener actualizado el firmware de la placa base, los investigadores determinaron que la implementación era vulnerable. Y dado que la aplicación de actualización se activa desde el firmware de la computadora en lugar del sistema operativo, es difícil para los usuarios eliminarla o incluso detectarla por sí mismos. En la publicación del blog, la compañía detalla las 271 versiones diferentes de placas base Gigabyte que los investigadores creen que son vulnerables. Según los expertos, las personas interesadas en descubrir la placa base que utiliza su computadora pueden hacerlo seleccionando “Inicio” en Windows y luego seleccionando “Información del sistema”.

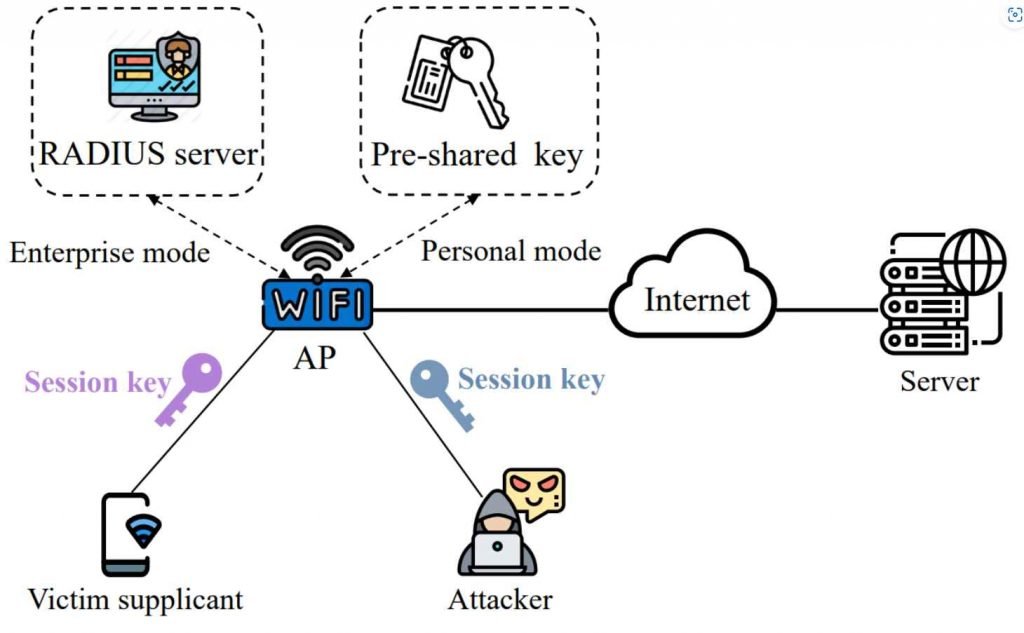

Los usuarios que no confían en Gigabyte para instalar silenciosamente el código en su máquina con una herramienta casi invisible pueden haber estado preocupados solo por el actualizador de Gigabyte. Es posible que a otros usuarios les haya preocupado que el mecanismo de Gigabyte pueda ser explotado por hackers informáticos que comprometan al fabricante de la placa base para explotar su acceso oculto en un ataque a la cadena de suministro de software. El proceso de actualización fue diseñado y construido con fallas obvias que lo hacían susceptible de ser explotado de las siguientes maneras: Descarga código a la estación de trabajo del usuario sin autenticarlo adecuadamente y, en ciertos casos, incluso lo hace a través de una conexión HTTP no segura en lugar de uno HTTPS. Esto haría posible que cualquier persona que sea capaz de interceptar la conexión a Internet del usuario, como una red Wi-Fi maliciosa, lleve a cabo un ataque man-in-the-middle.

Incluso si Gigabyte lanza una solución para su problema de firmware (después de todo, el problema se deriva de una herramienta de Gigabyte que estaba destinada a automatizar las actualizaciones de firmware), los expertos señalan que las actualizaciones de firmware con frecuencia fallan silenciosamente en las máquinas de los usuarios, en muchos casos debido a la complejidad de las propias actualizaciones y la dificultad de hacer coincidir el firmware con el hardware.

En otros casos, el actualizador que instala el mecanismo en el firmware de Gigabyte está configurado para descargarse desde un dispositivo de almacenamiento conectado a la red local (NAS). Esta es una función que parece estar diseñada para que las redes comerciales administren actualizaciones sin que todas sus máquinas se conecten a Internet. En tales circunstancias, un actor malintencionado en la misma red podría falsificar la ubicación del NAS para instalar de forma encubierta su propio malware en su lugar.

La compañía ha dicho que ha estado colaborando con Gigabyte para informar sus resultados al fabricante de la placa base y que Gigabyte ha indicado que tiene la intención de resolver las preocupaciones.

Mientras tanto, puede bloquear las siguientes URL:

- https://ift.tt/bjTlOtz

- https://ift.tt/fWwjGL9

- https://software-nas/Swhttp/LiveUpdate4

Una lista de los modelos afectados está disponible aquí .

El cargo Si su laptop o pc tiene una placa base Gigabyte, entonces tiene una puerta trasera para los hackers apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente