El combate al cibercrimen es una de las principales responsabilidades de la comunidad del hacking ético y la ciberseguridad. Este esfuerzo depende de múltiples variantes, desde la elaboración de una estrategia funcional para la prevención de ciberataques hasta el seguimiento a las principales tendencias cibercriminales; en otras palabras, los responsables de la ciberseguridad deben saber cómo piensan los hackers para anticiparse a sus actos y, en su caso, reparar los daños ocasionados.

La elaboración de una estrategia de ciberseguridad funcional no sólo requiere conocer todo acerca de software vulnerable, campañas de ingeniería social o variantes de malware empleadas por los hackers, ya que también es necesario saber qué clase de equipo físico usan los actores de amenazas durante sus ataques.

En esta ocasión, los expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán una lista de los dispositivos más populares en la comunidad cibercriminal. Antes de continuar, le recordamos que este artículo fue elaborado con fines informativos y no debe ser tomado como un llamado a la acción, por lo que IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

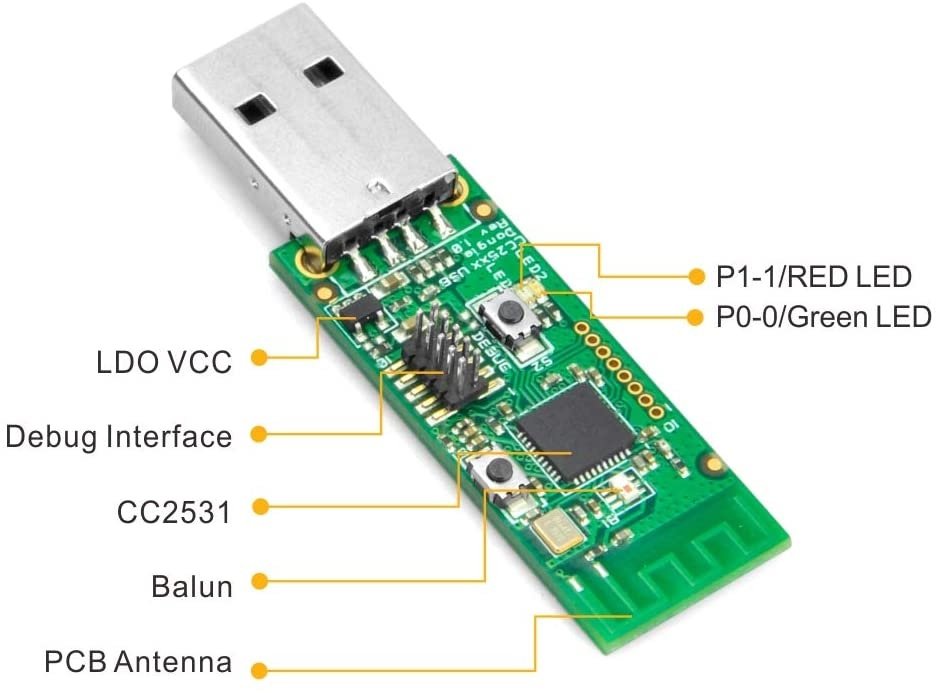

Sniffer USB

El término sniffer USB se refiere a dispositivos capaces de interceptar tráfico en las redes afectadas, y pueden resultar realmente útiles para los actores de amenazas durante el proceso de diagnóstico de redes e incluso para interceptar contraseñas de usuario.

Estos dispositivos pueden interceptar todos los paquetes detectados, o bien solo los primeros bytes de cualquier ftp, telnet, pop3 y otros. Según los expertos en ciberseguridad, los sniffers trabajan partiendo de la premisa de que algunas contraseñas son transmitidas a través de la red en texto sin cifrar, lo que las hace vulnerables.

Antena Yagi

Las antenas Yagi son una especie de radiadores longitudinales empleados para detectar longitudes de onda de radio en un espectro muy amplio; en otras palabras, pueden captar frecuencias muy altas e incluso las frecuencias más bajas conocidas.

En las antenas Yagi se utiliza la interacción entre elementos, en la que surgen ondas estacionarias de corriente, como resultado de lo cual aparece una onda viajera con un patrón direccional pronunciado. Dicha antena consta de uno o más vibradores activos y elementos pasivos adicionales.

USB-Bluetooth

Estos dispositivos permiten conectar una PC con otros equipos con Bluetooth, ya sean smartphones, otras PCs y toda clase de tecnología. Acorde a los expertos en ciberseguridad, el intercambio de datos se produce a través de un canal de radio.

El alcance de estos dispositivos depende de las características dadas por el fabricante, aunque pueden llegar hasta los 100 metros en un espacio abierto. Empleando un adaptador USB-Bluetooth, los actores de amenazas pueden establecer comunicación entre dos computadoras cercanas e incluso tomar control de teclados, ratones y otros dispositivos.

Escucha de tráfico LAN

Estos son dispositivos que se conectan directamente a un cable de red de computadora y crean una copia del tráfico de la red, que a su vez será enviada a otra ubicación. Los tap LAN son usualmente usados en la implementación de sistemas de detección de intrusos, aunque también son usados por los hackers maliciosos.

La lógica de estos dispositivos depende del esquema “solicitud-respuesta”, señalan los expertos en ciberseguridad. Antes de ejecutar una solicitud para realizar una operación, es necesario llenar el objeto de datos de Solicitud con un determinado conjunto de valores, pasar este objeto de datos a la interfaz determinada.

Desautenticadores DSTIKE

Esta es una tecnología creada para desconectar cualquier dispositivo inalámbrico de un punto de acceso. A diferencia de un inhibidor de señal (basado en la interrupción de una señal empleando otra señal más fuerte), los desautenticadores funcionan a nivel de software, desplegando un ataque de denegación de servicio (DoS) contra el punto de acceso objetivo, mencionan los expertos en ciberseguridad.

Por lo general, la desautenticación es parte de un ataque de red complejo, ya que se utiliza para crear un “gemelo malvado” del punto de acceso o para interceptar un proceso de handshake que eventualmente permita a los hackers maliciosos descifrar una contraseña o acceder a información confidencial.

“Patito de goma” USB

Se ve y se comporta como una unidad USB convencional, pero en realidad es una herramienta avanzada de hacking, aseguran los expertos en ciberseguridad. Un patito de goma permite a los actores de amenazas comprometer casi cualquier sistema en cuestión de segundos, transmitiendo una gran cantidad de comandos al sistema afectado a través de una conexión WiFi.

El objetivo reconoce al patito de goma como un teclado HID estándar y un puerto serie, lo que permite ejecutar comandos y scripts interactivos de forma remota, representando una oportunidad de ataque considerable.

Clonador de llaves inteligentes

Este dispositivo copia los datos de cualquier smart key para convertirlos en un nuevo dispositivo, mencionan los expertos en ciberseguridad. Además, este dispositivo no se limita a copiar smart keys, sino que funciona con cualquier tipo de chip y su uso no requiere de una conexión a una PC.

Microcámara IP

Una microcámara IP es tan diminuta que puede ocultarse en casi cualquier lugar. En el caso de una campaña de hacking, los actores de amenazas desearán ocultar estos dispositivos en ubicaciones cercanas al objetivo con el fin de monitorear sus actividades de forma inadvertida y descubrir las contraseñas de la víctima.

Repetidor WiFi

Estos dispositivos copian las características de una red WiFi con el fin de incrementar su alcance. La energía que suministra estos dispositivos depende del mismo enrutador, por lo que los usuarios no deben preocuparse por encender y apagar estos dispositivos cada vez que se conectan a su red WiFi doméstica.

Una característica importante del dispositivo es el puerto LAN, a través del cual puede traer hasta 100 Mbps de tráfico a través del cable sin cargar el aire y mejorando la calidad de la red en su conjunto, además de que hay dos antenas externas de 3dBi y un transmisor integrado de 16dBM.

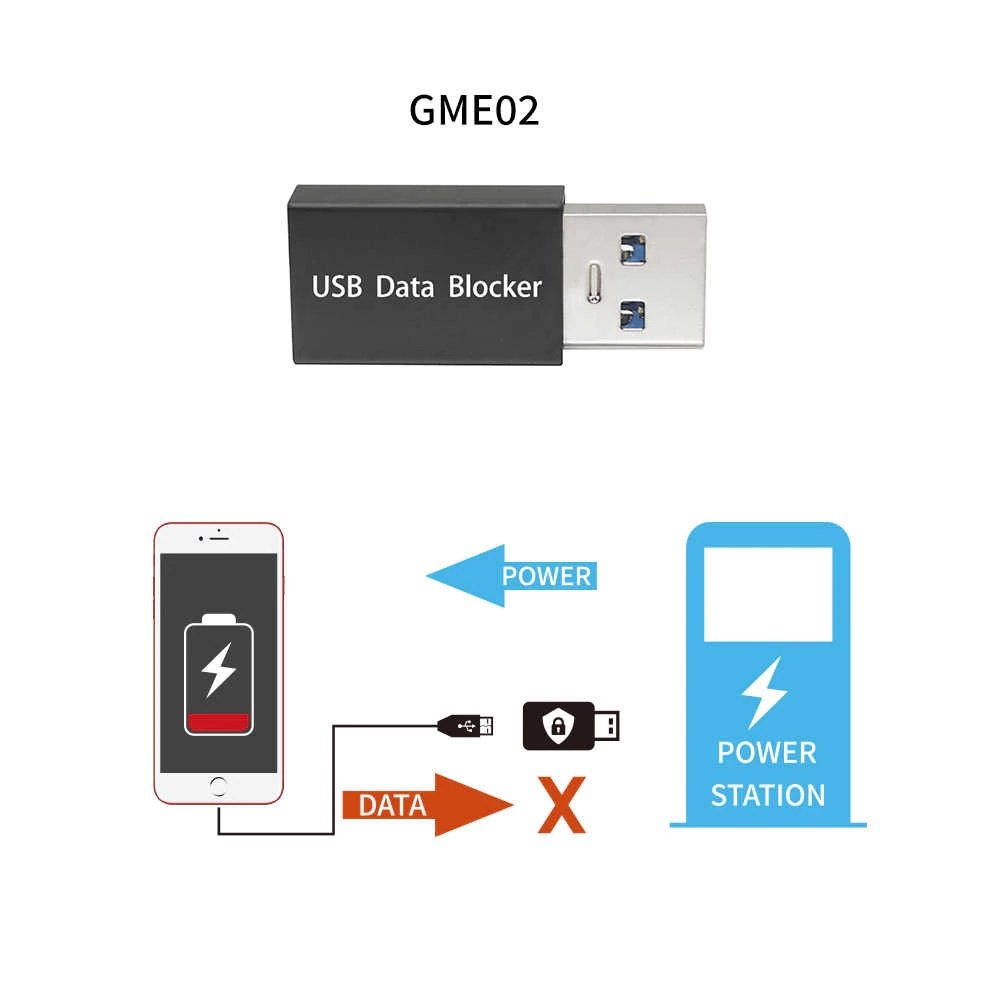

Bloqueador de datos USB

Acorde a los expertos en ciberseguridad, un bloqueador de datos USB evita la transferencia de datos no autorizados al cargar un smartphone o cualquier otro dispositivo a través de un puerto USB. Estos dispositivos son especialmente útiles al cargar un smartphone en lugares públicos como centros comerciales, aeropuertos y estaciones de transporte público.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Los 10 mejores gadgets y herramientas para hackers reales y profesionales de la ciberseguridad apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente